Informationen zu SAML SSO

Du kannst SAML SSO in Deiner Organisation aktivieren, ohne die Verwendung für alle Mitglieder vorzuschreiben. Wenn Du SAML SSO für Deine Organisation aktivierst, aber nicht erzwingst, förderst Du die Annahme dieser Funktion. Sobald die Mehrheit der Organisationsmitglieder SAML SSO verwendet, kannst Du die Nutzung in Deiner Organisation vorschreiben.

Hinweis: Für die Verwendung von SAML Single Sign-On muss deine Organisation GitHub Enterprise Cloud verwenden. Weitere Informationen zum kostenlosen Testen von GitHub Enterprise Cloud findest du unter Eine Testversion von GitHub Enterprise Cloud einrichten.

Wenn Du SAML SSO aktivierst, aber nicht erzwingst, können Organisationsmitglieder, die SAML SSO nicht verwenden, trotzdem Mitglieder der Organisation bleiben. Weitere Informationen zum Erzwingen von SAML SSO findest du unter Erzwingen der einmaligen SAML-Anmeldung für deine Organisation.

Hinweis: Die SAML-Authentifizierung ist für externe Mitarbeiterinnen nicht erforderlich. Weitere Informationen zu externen Mitarbeiterinnen findest du unter Rollen in einer Organisation.

Wenn SAML-SSO deaktiviert ist, werden alle verknüpften externen Identitäten aus GitHub Enterprise Cloud entfernt.

Nach dem Aktivieren des einmaligen Anmeldens von SAML müssen OAuth app- und GitHub App-Autorisierungen möglicherweise widerrufen und erneut authentifiziert werden, bevor sie auf die Organisation zugreifen können. Weitere Informationen findest du unter Autorisieren von OAuth-Apps.

SAML Single Sign-On für deine Organisation aktivieren und testen

Bereite vor dem Erzwingen von SAML SSO in deiner Organisation die Organisation unbedingt darauf vor. Weitere Informationen findest du unter Auf die Erzwingung von SAML Single Sign-On in Ihrer Organisation vorbereiten.

Weitere Informationen zu den Identitätsanbietern (IdPs), die GitHub für SAML SSO unterstützt, findest du unter Verbinden deines Identitätsanbieters mit deiner Organisation.

-

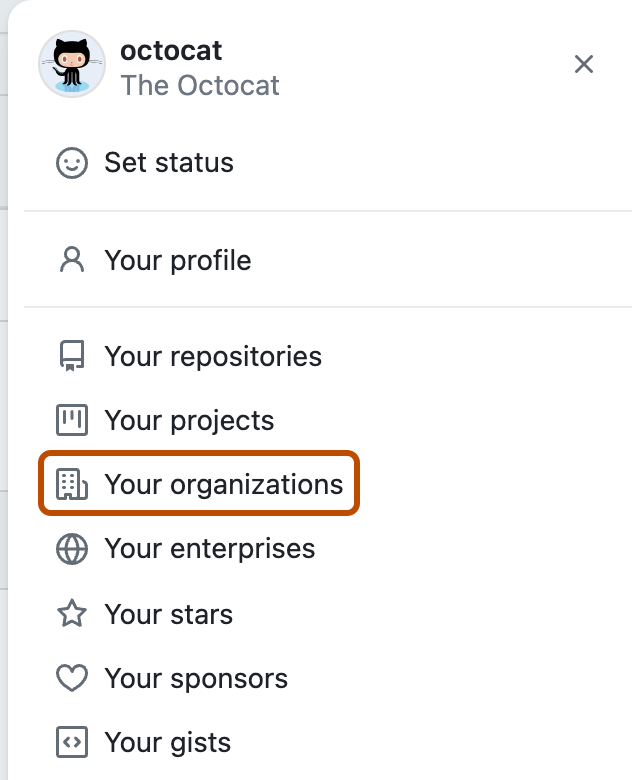

Wähle in der oberen rechten Ecke von GitHub.com dein Profilfoto aus. Klicke dann auf Deine Organisationen.

-

Klicke neben der Organisation auf Einstellungen.

-

Klicke im Abschnitt „Sicherheit“ der Randleiste auf Authentifizierungssicherheit.

-

Aktiviere unter „SAML Single Sign-On“ das Kontrollkästchen SAML-Authentifizierung aktivieren.

Hinweis: Nachdem du SAML SSO aktiviert hast, kannst du deine Single Sign-On-Wiederherstellungscodes herunterladen, mit denen du auch dann auf deine Organisation zugreifen kannst, wenn dein IdP nicht verfügbar ist. Weitere Informationen findest du unter Herunterladen der Wiederherstellungscodes deiner Organisation für die einmalige SAML-Anmeldung.

-

Gib im Feld „Sign on URL“ (Sign-On-URL) den HTTPS-Endpunkt Deines IdP für Single Sign-On-Anforderungen ein. Diesen Wert findest Du in der IdP-Konfiguration.

-

Gib optional im Feld „Issuer“ (Aussteller) den Namen Deines SAML-Ausstellers ein. Dadurch wird die Authentizität versendeter Nachrichten verifiziert.

Hinweis: Wenn du die Teamsynchronisierung für deine Organisation aktivieren möchtest, ist das Feld „Aussteller“ erforderlich. Weitere Informationen findest du unter Verwalten der Teamsynchronisierung für deine Organisation.

-

Füge unter „Public Certificate“ (Öffentliches Zertifikat) ein Zertifikat ein, um die SAML-Antworten zu verifizieren.

-

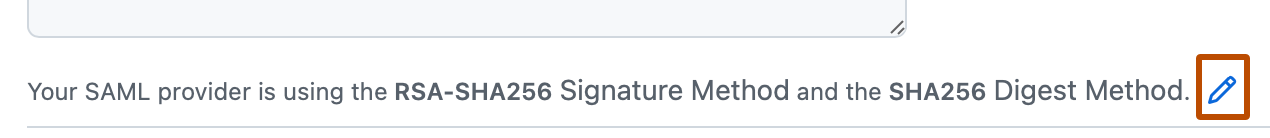

Klicke unter deinem öffentlichen Zertifikat rechts neben den aktuellen Signatur- und Digestmethoden auf .

-

Wähle dann in den Dropdownmenüs Signaturmethode und Digestmethode den Hashalgorithmus aus, den dein SAML-Aussteller verwendet.

-

Klicke auf SAML-Konfiguration testen, bevor du SAML-SSO für deine Organisation aktivierst, um sicherzustellen, dass die eingegebenen Informationen korrekt sind. Dieser Test verwendet eine vom Dienstanbieter initiierte (SP-initiierte) Authentifizierung, die erfolgreich sein muss, damit die SAML-Einstellungen gespeichert werden können.

Tipp: Wenn du SAML SSO in deiner Organisation einrichtest, kannst du deine Implementierung testen, ohne dass sich dies auf deine Organisationsmitglieder auswirkt. Lasse dazu Require SAML SSO authentication for all members of the organization name organization (SAML SSO-Authentifizierung für alle Mitglieder der Organisation „Organisationsname“ vorschreiben) deaktiviert.