Managing secret scanning alerts

-

On your GitHub Enterprise Server instance, navigate to the main page of the repository.

-

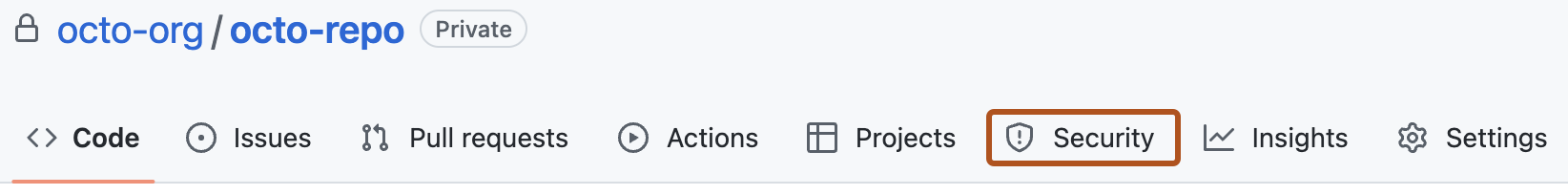

Under the repository name, click Security. If you cannot see the "Security" tab, select the dropdown menu, and then click Security.

-

In the left sidebar, under "Vulnerability alerts", click Secret scanning.

-

Under "Secret scanning", click the alert you want to view.

-

To dismiss an alert, select the "Mark as" dropdown menu and click a reason for resolving an alert.

Securing compromised secrets

Once a secret has been committed to a repository, you should consider the secret compromised. GitHub recommends the following actions for compromised secrets:

- For a compromised GitHub personal access token, delete the compromised token, create a new token, and update any services that use the old token. For more information, see "Managing your personal access tokens."

- For all other secrets, first verify that the secret committed to GitHub Enterprise Server is valid. If so, create a new secret, update any services that use the old secret, and then delete the old secret.

Configuring notifications for secret scanning alerts

When a new secret is detected, GitHub Enterprise Server notifies all users with access to security alerts for the repository according to their notification preferences. These users include:

- Repository administrators

- Security managers

- Users with custom roles with read/write access

- Organization owners and enterprise owners, if they are administrators of repositories where secrets were leaked

Note: Commit authors who've accidentally committed secrets will be notified, regardless of their notification preferences.

You will receive an email notification if:

- You are watching the repository.

- You have enabled notifications for "All Activity", or for custom "Security alerts" on the repository

For more information about setting up notification preferences, see "Managing security and analysis settings for your repository" and "Configuring your watch settings for an individual repository."

Auditing responses to secret scanning alerts

You can audit the actions taken in response to secret scanning alerts using GitHub tools. For more information, see "Auditing security alerts."