About policies for GitHub Actions in your enterprise

GitHub Actions helps members of your enterprise automate software development workflows on GitHub Enterprise Server. For more information, see "Understanding GitHub Actions."

If you enable GitHub Actions, any organization on your GitHub Enterprise Server instance can use GitHub Actions. You can enforce policies to control how members of your enterprise on GitHub Enterprise Server use GitHub Actions. By default, organization owners can manage how members use GitHub Actions. For more information, see "Disabling or limiting GitHub Actions for your organization."

Enforcing a policy to restrict the use of GitHub Actions in your enterprise

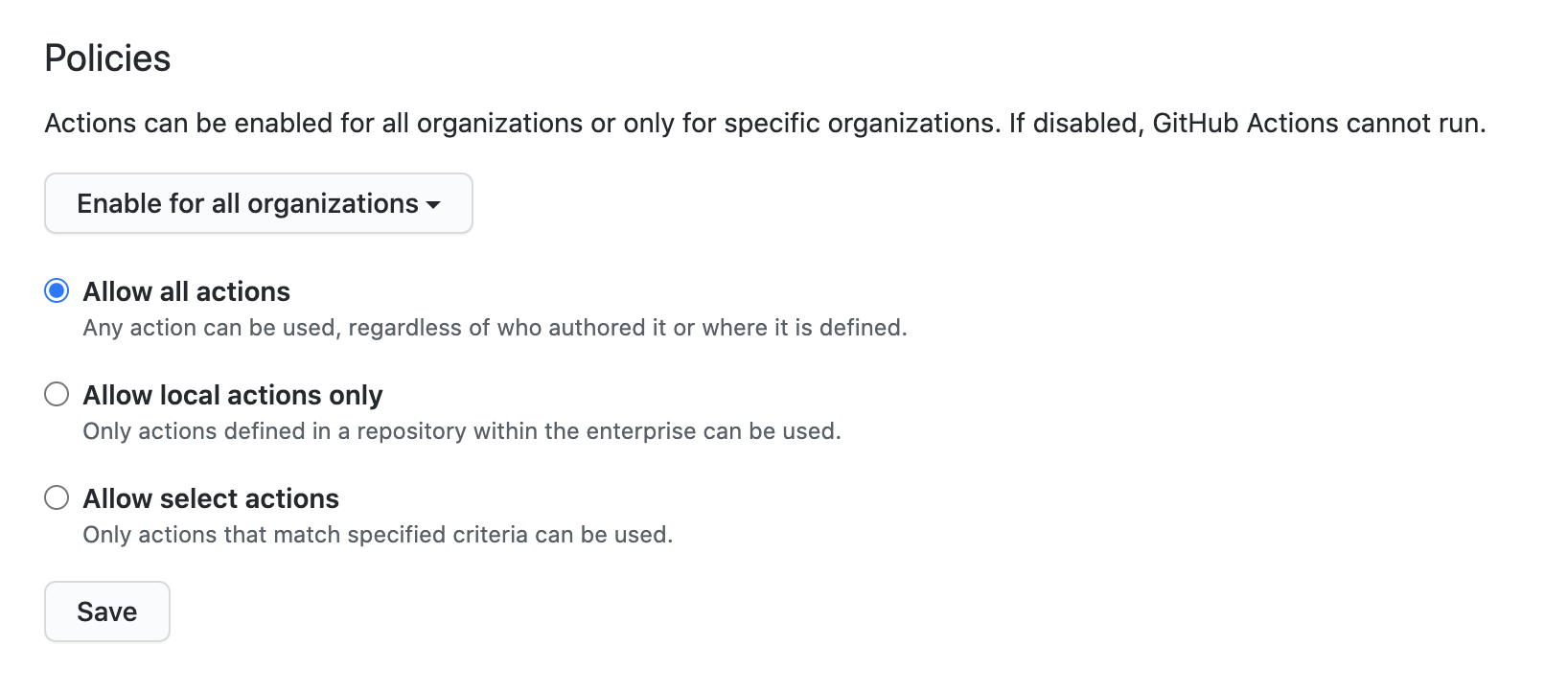

You can choose to disable GitHub Actions for all organizations in your enterprise, or only allow specific organizations. You can also limit the use of public actions , so that people can only use local actions that exist in your enterprise.

-

GitHub Enterprise Server の右上で、ご自分のプロファイル写真をクリックしてから、 [Enterprise 設定] をクリックします。

![GitHub Enterprise Server のプロファイル写真のドロップダウン メニューの [自分の Enterprise]](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-35568/images/enterprise/settings/enterprise-settings.png)

-

Enterprise サイドバーで、 [ポリシー] をクリックします。

![[Enterprise アカウント] サイドバーの [ポリシー] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-14282/images/help/business-accounts/enterprise-account-policies-tab.png)

-

[ ポリシー] で、 [アクション] をクリックします。

-

Under "Policies", select your options.

**[Allow select actions]\(選択したアクションを許可する\)** を選択した� �合、エンタープライズ内のアクションが許可され、追� のオプションで、その他の特定のアクションも許可されます。 詳細については、「[選択したアクションの実行の許可](#allowing-select-actions-to-run)」を参照してく� さい。Note: To enable access to public actions, you must first configure your GitHub Enterprise Server instance to connect to GitHub.com. For more information, see "Enabling automatic access to GitHub.com actions using GitHub Connect."

-

Click Save.

選択したアクションの実行の許可

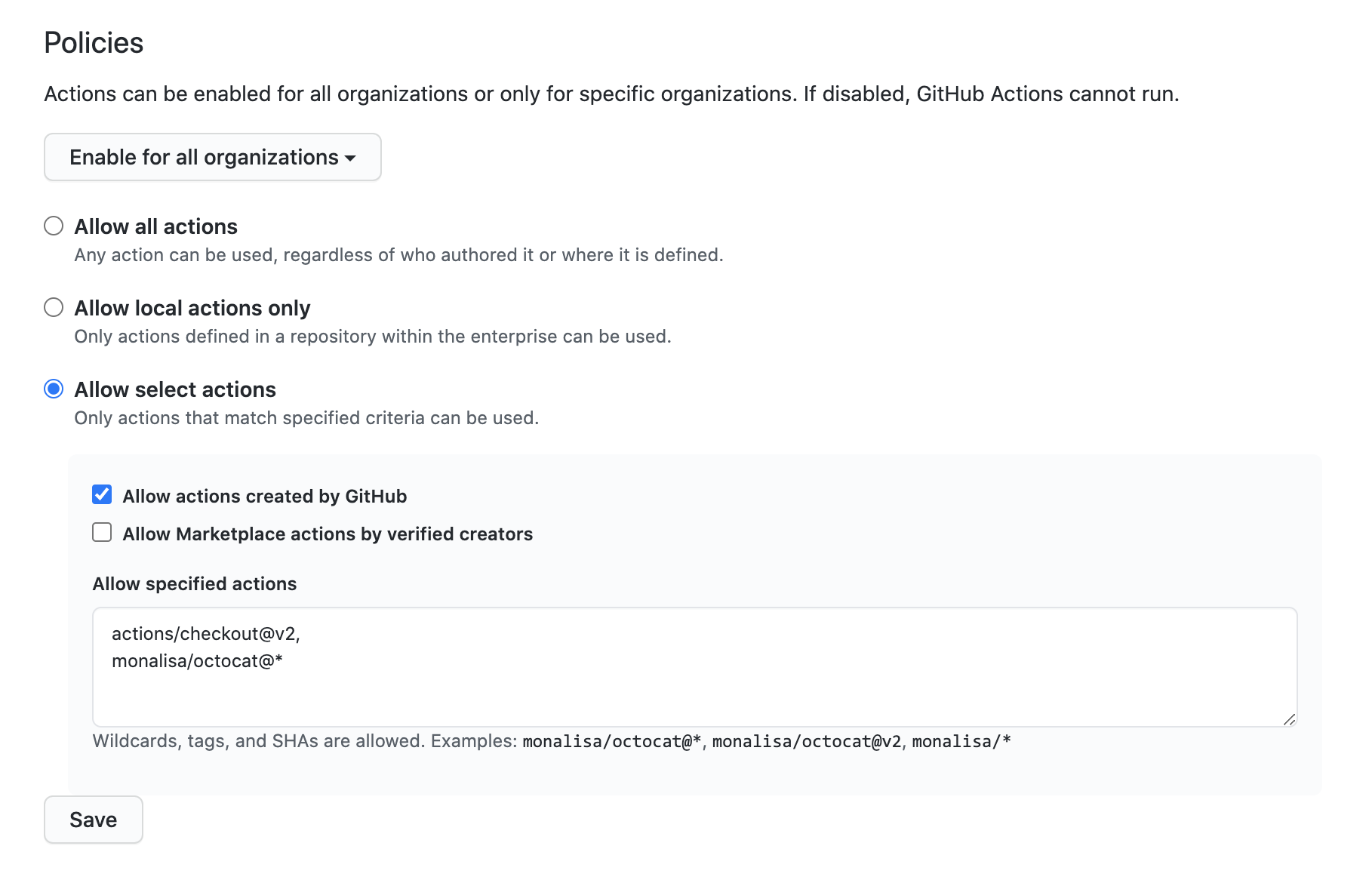

[ [Allow select actions](選択したアクションを許可する) ] を選ぶと、ローカル アクションが許可され、他の特定のアクションを許可するための追� のオプションがあります。

-

[GitHub によって作成されたアクションを許可する]: GitHub によって作成されたすべてのアクションを、ワークフローで使用できるようにします。 GitHub によって作成されたアクションは、

actionsおよびgithub組織にあります。 詳しくは、actionsおよびgithubの Organization をご覧く� さい。 -

[検証済みの作成者による Marketplace アクションを許可する]: このオプションは、GitHub Connect が有効になっていて、GitHub Actions で構成されている� �合に使用できます。 詳細については、「GitHub Connect を使用して GitHub.com アクションへの自動アクセスを有効にする」を参照してく� さい。検証済みの作成者によって作成されたすべての GitHub Marketplace アクションを、ワークフローで使用できるようにします。 GitHubがアクションの作者をパートナーOrganizationとして検証すると、GitHub Marketplaceでアクションの隣にバッジが表示されるようになります。

-

[指定したアクションを許可する]: ワークフローで使用できるアクションを、特定の組織とリポジトリのものに制限します。

アクションの特定のタグまたはコミット SHA へのアクセスを制限するには、ワークフローで使われているのと同じ構文を使って、アクションを選びます。

- アクションの� �合の構文は、

<OWNER>/<REPO>@<TAG OR SHA>です。 たとえば、タグを選択するにはactions/javascript-action@v1.0.1を使用し、SHA を選択するにはactions/javascript-action@172239021f7ba04fe7327647b213799853a9eb89を使用します。 詳細については、「アクションの検索とカスタマイズ」を参照してく� さい。

パターンのマッチには、ワイルドカード文字

*を使用できます。 たとえば、space-orgで始まる Organization のすべてのアクションを許可するには、space-org*/*と指定できます。 octocat で始まるリポジトリのすべてのアクションを許可するには、*/octocat**@*を使用できます。*ワイルドカードの使用の詳細については、「GitHub Actions のワークフロー構文」を参照してく� さい。 - アクションの� �合の構文は、

この手� �では、特定のアクションを許可リストに追� する方法を示します。

-

GitHub Enterprise Server の右上で、ご自分のプロファイル写真をクリックしてから、 [Enterprise 設定] をクリックします。

![GitHub Enterprise Server のプロファイル写真のドロップダウン メニューの [自分の Enterprise]](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-35568/images/enterprise/settings/enterprise-settings.png)

-

Enterprise サイドバーで、 [ポリシー] をクリックします。

![[Enterprise アカウント] サイドバーの [ポリシー] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-14282/images/help/business-accounts/enterprise-account-policies-tab.png)

-

[ ポリシー] で、 [アクション] をクリックします。

-

Under "Policies", select [Allow select actions](選択したアクションを許可する) and add your required actions to the list.

Enforcing a policy for artifact and log retention in your enterprise

GitHub Actions can store artifact and log files. For more information, see "Downloading workflow artifacts."

デフォルトでは、ワークフローによって生成された成果物とログファイルは、90日間保持された後自動的に削除されます。 この保持時間を 1 から 400 日の間で変更できます。

保持期間をカスタマイズした� �合、適用されるのは新しい成果物とログファイルに対してであり、既存のオブジェクトにさかのぼっては適用されません。 管理されたリポジトリ及びOrganizationについては、最大の保持期間は管理するOrganizationあるいはEnterpriseによって設定された上限を超えることはできません。

- GitHub Enterprise Server の右上で、ご自分のプロファイル写真をクリックしてから、 [Enterprise 設定] をクリックします。

![GitHub Enterprise Server のプロファイル写真のドロップダウン メニューの [自分の Enterprise]](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-35568/images/enterprise/settings/enterprise-settings.png)

- Enterprise サイドバーで、 [ポリシー] をクリックします。

![[Enterprise アカウント] サイドバーの [ポリシー] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-14282/images/help/business-accounts/enterprise-account-policies-tab.png)

- [ ポリシー] で、 [アクション] をクリックします。

- [成果物とログの保持] で、新しい値を入力します。

- [保存] をクリックして変更を適用します。

Enforcing a policy for fork pull requests in your enterprise

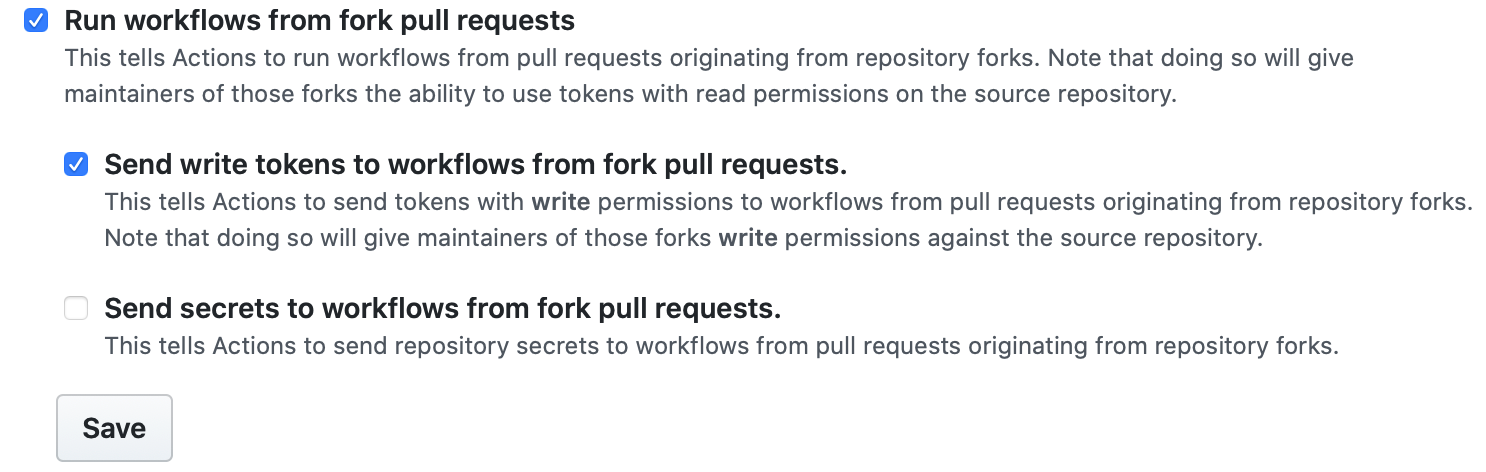

You can enforce policies to control how GitHub Actions behaves for your GitHub Enterprise Server instance when members of your enterprise run workflows from forks.

Enforcing a policy for fork pull requests in private repositories

プライベート リポジトリのフォークの利用に依存している� �合、pull_request イベントの際にユーザーがどのようにワークフローを実行できるかを制御するポリシーを構成できます。 プライベート リポジトリと内部リポジトリでのみ使用でき、エンタープライズ、組織、またはリポジトリに対してこれらのポリシー設定を構成できます。

If a policy is enabled for an enterprise, the policy can be selectively disabled in individual organizations or repositories. If a policy is disabled for an enterprise, individual organizations or repositories cannot enable it.

- フォーク pull request からワークフローを実行する - 読み取り専用権限を持ち、シークレットへのアクセス権を持たない

GITHUB_TOKENを使用して、フォーク pull request からワークフローを実行できます。 - pull request からワークフローに書き込みトークンを送信する - フォークからの pull request で書き込み権限を持つ

GITHUB_TOKENを使用できます。 - pull request からワークフローにシークレットを送信する - すべてのシークレットを pull request で利用できるようにします。

- GitHub Enterprise Server の右上で、ご自分のプロファイル写真をクリックしてから、 [Enterprise 設定] をクリックします。

![GitHub Enterprise Server のプロファイル写真のドロップダウン メニューの [自分の Enterprise]](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-35568/images/enterprise/settings/enterprise-settings.png)

- Enterprise サイドバーで、 [ポリシー] をクリックします。

![[Enterprise アカウント] サイドバーの [ポリシー] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-14282/images/help/business-accounts/enterprise-account-policies-tab.png)

- [ ポリシー] で、 [アクション] をクリックします。

- [Fork pull request workflows](pull request ワークフローのフォーク) で、オプションを選択します。 例:

- [保存] をクリックして設定を適用します。

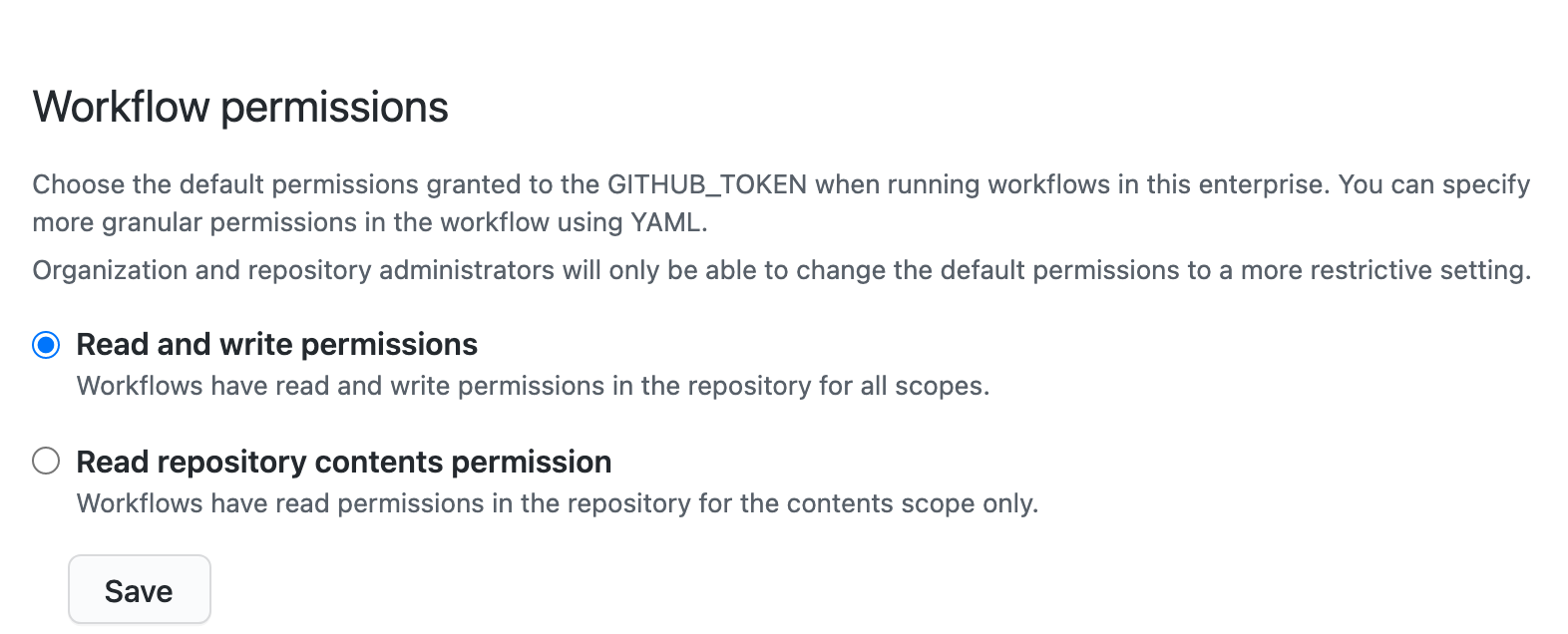

Enforcing a policy for workflow permissions in your enterprise

GITHUB_TOKEN に付与される既定のアクセス許可を設定できます。 GITHUB_TOKEN の詳細については、「自動トークン認証」を参照してく� さい。 デフォルトとして制限付きアクセス許可セットを選択するか、より幅広く許可をする設定を適用できます。

You can set the default permissions for the GITHUB_TOKEN in the settings for your enterprise, organizations, or repositories. If you choose a restricted option as the default in your enterprise settings, this prevents the more permissive setting being chosen in the organization or repository settings.

リポジトリへの書き込みアクセス権を持っている人は誰でも、ワークフロー ファイルの permissions キーを編集して、GITHUB_TOKEN に付与されたアクセス許可を変更でき、必要に応じて追� または削除できます。 詳細については、permissions をご覧く� さい。

Configuring the default GITHUB_TOKEN permissions

-

GitHub Enterprise Server の右上で、ご自分のプロファイル写真をクリックしてから、 [Enterprise 設定] をクリックします。

![GitHub Enterprise Server のプロファイル写真のドロップダウン メニューの [自分の Enterprise]](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-35568/images/enterprise/settings/enterprise-settings.png)

-

Enterprise サイドバーで、 [ポリシー] をクリックします。

![[Enterprise アカウント] サイドバーの [ポリシー] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-14282/images/help/business-accounts/enterprise-account-policies-tab.png)

-

[ ポリシー] で、 [アクション] をクリックします。

-

Under "Workflow permissions", choose whether you want the

GITHUB_TOKENto have read and write access for all scopes, or just read access for thecontentsscope.

-

Click Save to apply the settings.