Acerca de las restricciones de tráfico de red

De manera predeterminada, los usuarios autorizados pueden acceder a los recursos de la empresa desde cualquier dirección IP. Para restringir el acceso a los recursos privados de la empresa, configura una lista que permita o deniegue el acceso desde direcciones IP específicas. Por ejemplo, puedes permitir el acceso a los recursos privados exclusivamente desde la dirección IP de la red de tu oficina.

Después de configurar una lista de IP permitidas, la lista determina si los usuarios pueden acceder a los recursos protegidos a través de la UI web, las API o Git, mediante cualquiera de los métodos de autenticación siguientes:

- Nombre de usuario y contraseña, con autenticación de GitHub o SSO de SAML

- Personal access token

- Llave SSH

La lista de direcciones IP permitidas se aplica a los usuarios con cualquier rol o acceso, incluidos los propietarios de la empresa y la organización, los administradores del repositorio y los colaboradores externos.

Si tu empresa usa Enterprise Managed Users con Microsoft Entra ID (anteriormente Azure AD) y OIDC, puedes elegir si quieres usar la lista de direcciones IP permitidas de GitHub, o bien las restricciones de lista de permitidos para el proveedor de identidades (IdP). Si tu empresa no usa Enterprise Managed Users con Azure y OIDC, puedes usar la característica de lista de permitidos de GitHub.

¿Qué recursos se protegen?

Las listas de IP permitidas restringen el acceso a:

- Repositorios propiedad de la organización

- Repositorios privados e internos

- Recursos públicos, cuando un usuario ha iniciado sesión en GitHub.com

- Direcciones URL sin formato para archivos en repositorios, como

https://raw.githubusercontent.com/octo-org/octo-repo/main/README.md?token=ABC10001

Las listas de IP permitidas no restringen el acceso a:

- Repositorios, incluidas bifurcaciones, propiedad de cuentas de usuario administradas

- Recursos públicos, cuando se accede de forma anónima

- Características de GitHub Copilot que no requieren capturar directamente datos privados u organizativos de GitHub

- Direcciones URL anonimizadas para imágenes y vídeos cargados en propuestas o solicitudes de cambios, como

https://private-user-images.githubusercontent.com/10001/20002.png?jwt=ABC10001, a menos que uses Nube de GitHub Enterprise con residencia de datos

Acerca de la lista de direcciones IP permitidas de GitHub

Puedes usar la lista de direcciones IP permitidas de GitHub para controlar el acceso a la empresa y a los recursos que pertenecen a las organizaciones de tu empresa.

Puedes aprobar el acceso para una dirección IP única o para un rango de ellas utilizando notación CIDR. Para obtener más información, consulta Notación CIDR en Wikipedia.

Para aplicar la lista de IP permitidas, primero debes agregar direcciones a la lista, y después habilitarla. Tras completar la lista, puedes comprobar si cualquiera de las entradas habilitadas de la lista de direcciones IP permitidas permitiría una dirección IP determinada en la lista.

Debes agregar tu dirección IP actual o un rango coincidente antes de habilitar la lista de permisos de IP. Cuando habilitas la lista de direcciones permitidas, las direcciones IP que configuraste se agregan inmediatamente a las listas de direcciones permitidas de las organizaciones en tu empresa. Si inhabilitas la lista de direcciones permitidas, las direcciones se eliminan de las listas de direcciones permitidas de la organización.

Los propietarios de la organización pueden agregar entradas adicionales a la lista de permitidos para sus organizaciones, pero no pueden administrar las entradas heredadas de la lista de permitidos de la cuenta de empresa, y los propietarios de la empresa no pueden administrar las entradas agregadas a la lista de permitidos de la organización. Para más información, consulta Administrar las direcciones IP permitidas en tu organización.

Puedes elegir agregar automáticamente cualquier dirección IP a tu lista de direcciones permitidas para las GitHub Apps que están instaladas en tu empresa. El creador de una GitHub App puede configurar una lista de direcciones permitidas para su aplicación, las cuales especifiquen las direcciones IP en las cuales se ejecuta esta. Al heredar la lista de direcciones permitidas en la tuya, estás evitando las solicitudes de conexión de la aplicación que se está rehusando. Para obtener más información, consulta Permitir el acceso mediante GitHub Apps.

Acerca de la lista de permitidos del proveedor de identidades

Si usas Enterprise Managed Users con Entra ID y OIDC, puedes usar la lista de permitidos del proveedor de identidades.

El uso de la lista de permitidos del proveedor de identidades desactiva las configuraciones de la lista de direcciones IP permitidas de GitHub para todas las organizaciones de tu empresa y desactiva las API de GraphQL para habilitar y administrar listas de direcciones IP permitidas.

De forma predeterminada, el proveedor de identidades ejecuta el CAP en el inicio de sesión interactivo de SAML o OIDC inicial a GitHub para cualquier configuración de lista de direcciones IP permitidas que elijas.

El CAP de OIDC se aplica a las solicitudes web y a las solicitudes a la API mediante un token de usuario, como un token de OAuth de OAuth app o un token de acceso de usuario de GitHub App que actúa en nombre de un usuario. El CAP de OIDC no se aplica cuando un GitHub App usa un token de acceso de instalación. Consulta Acerca de la autenticación con una aplicación de GitHub y Sobre la compatibilidad con la Directiva de acceso condicional de IdP.

Nota:

La protección CAP para sesiones web se encuentra actualmente en versión preliminar pública y está sujeta a cambios.

Si en tu empresa ya está habilitada la compatibilidad con CAP del proveedor de identidades, puedes optar por la protección ampliada para las sesiones web desde la configuración "Authentication security" de tu empresa. Cuando la protección de sesión web está habilitada y las condiciones de IP de un usuario no se cumplen, pueden ver y filtrar todos los recursos propiedad del usuario, pero no pueden ver los detalles de los resultados de las notificaciones, las búsquedas, los paneles personales o los repositorios con estrella.

Para garantizar un uso sin problemas del CAP de OIDC mientras se sigue aplicando la directiva a los tokens de acceso de usuario y OAuth, debes copiar todos los intervalos IP de cada GitHub App que la empresa usa en la directiva de proveedor de identidades.

Uso de la lista de direcciones IP permitidas de GitHub

Habilitación de la lista de direcciones IP permitidas de GitHub

- En la esquina superior derecha de GitHub, haz clic en la fotografía del perfil.

- En función de tu entorno, haz clic en Your enterpriseo en Your enterprises y, a continuación, haz clic en la empresa que deseas ver.

- Junto a la organización, haga clic en Settings.

- En la sección "Seguridad" de la barra lateral, haz clic en Seguridad de autenticación.

- Si usa Enterprise Managed Users con OIDC, en "Lista de direcciones IP permitidas", selecciona el menú desplegable Configuración de la lista de direcciones IP permitidas y haz clic en GitHub.

- En "IP allow list", seleccione Enable IP allow list.

- Haga clic en Save(Guardar).

Agregar una dirección IP permitida

Puedes crear una lista de direcciones IP permitidas agregando entradas que contienen una dirección IP o un intervalo de direcciones. Cuando hayas terminado de agregar entradas, puedes comprobar si cualquiera de las entradas habilitadas de la lista permitiría una dirección IP determinada.

Antes de que la lista restrinja el acceso a los recursos privados propiedad de las organizaciones de la empresa, también debes habilitar las direcciones IP permitidas.

Nota:

GitHub está implementando gradualmente la compatibilidad con IPv6. A medida que los servicios de GitHub agregan compatibilidad con IPv6, empezaremos a reconocer las direcciones IPv6 de los usuarios de GitHub. Para evitar posibles interrupciones de acceso, asegúrate de que has agregado las direcciones IPv6 necesarias a tu lista de direcciones IP permitidas.

Nota:

Debido al almacenamiento en caché, la incorporación o eliminación de direcciones IP puede tardar unos minutos en surtir efecto.

-

En la esquina superior derecha de GitHub, haz clic en la fotografía del perfil.

-

En función de tu entorno, haz clic en Your enterpriseo en Your enterprises y, a continuación, haz clic en la empresa que deseas ver.

-

En la parte superior de la página, haga clic en Settings.

-

En Configuración, haz clic en Seguridad de autenticación.

-

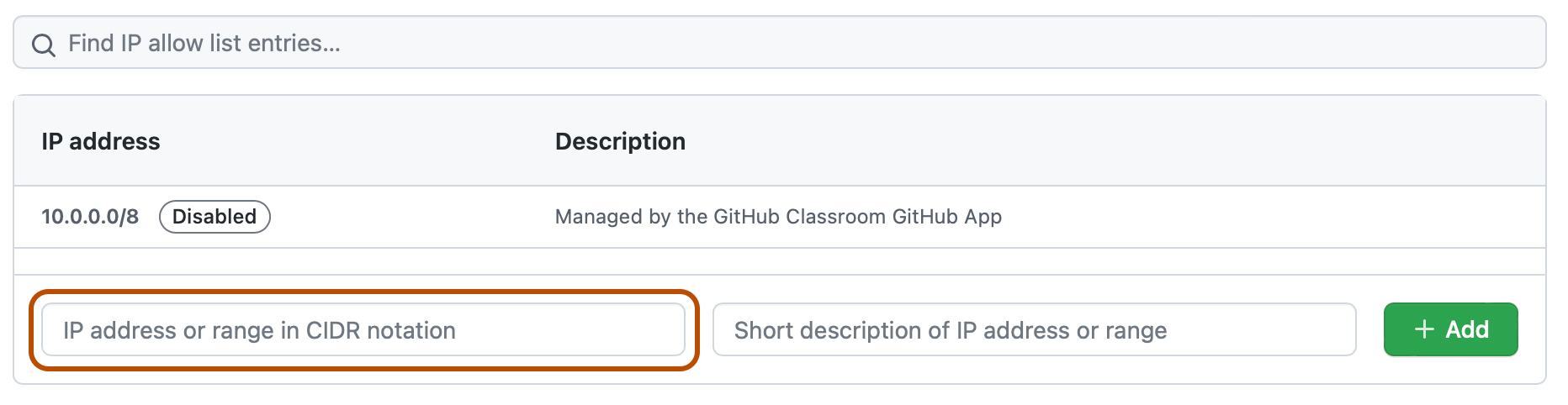

En la parte inferior de la sección "Lista de direcciones IP permitidas", en el campo "Dirección o intervalo IP en notación CIDR", escribe una dirección IP o un rango de direcciones en notación CIDR.

-

De manera opcional, en el campo "Descripción breve de dirección o intervalo IP", escribe una descripción de la dirección o el intervalo IP que se permite.

-

Haz clic en Agregar.

-

Opcionalmente, comprueba si cualquiera de las entradas habilitadas de la lista permitiría una dirección IP determinada. Para obtener más información, consulta Comprobación de permiso para una dirección IP.

Permitir el acceso mediante GitHub Apps

Si estás utilizando una lista de direcciones permitidas, también puedes elegir agregar automáticamente a ella cualquier dirección IP que hayas configurado para las GitHub Apps que hayas instalado en tu empresa.

Si selecciona Enable IP allow list configuration for installed GitHub Apps (Habilitar la configuración de la lista de direcciones IP permitidas para las aplicaciones de GitHub instaladas) en su configuración de lista de direcciones permitidas, las direcciones IP de las GitHub Apps instaladas se agregarán a su lista de direcciones permitidas. Esto pasa sin importar si tu lista de direcciones permitidas se encuentra habilitada actualmente. Si instalas una GitHub App y luego el creador de dicha aplicación cambia las direcciones en su lista de direcciones permitidas, tu lista se actualizará automáticamente con dichos cambios.

Puedes identificar las direcciones IP que se agregaron automáticamente desde GitHub Apps si revisas el campo de descripción. La descripción de estas direcciones IP es: "Managed by the NAME GitHub App". A diferencia de las direcciones que agregas manualmente, no puedes editar, borrar o inhabilitar las direcciones IP que se agregan automáticamente desde las GitHub Apps.

Nota:

Las direcciones de la lista de direcciones IP permitidas de GitHub App solo afectan las solicitudes realizadas por las instalaciones de GitHub App. La adición automática de una dirección IP de una GitHub App a una lista de direcciones permitidas de una organización no permite el acceso a un usuario de GitHub que se conecte desde dicha dirección IP.

Para más información sobre cómo crear una lista de permitidos para una GitHub App que creaste, consulta Administrar las direcciones IP permitidas para una GitHub App.

Para habilitar la adición automática de direcciones IP para las GitHub Apps:

-

En la esquina superior derecha de GitHub, haz clic en la fotografía del perfil.

-

En función de tu entorno, haz clic en Your enterpriseo en Your enterprises y, a continuación, haz clic en la empresa que deseas ver.

-

En la parte superior de la página, haga clic en Settings.

-

En Configuración, haz clic en Seguridad de autenticación.

-

En "Lista de direcciones IP permitidas", seleccione Habilitar la configuración de lista de direcciones IP permitidas para las aplicaciones de GitHub instaladas.

Nota:

Si usas Enterprise Managed Users con OIDC, solo puedes permitir el acceso mediante aplicaciones de GitHub si utilizas GitHub para la configuración de la lista de direcciones IP permitidas.

-

Haga clic en Save(Guardar).

Editar una dirección IP permitida

Puedes editar una entrada en la lista de IP permitidas. Si editas una entrada habilitada, los cambios se aplicarán inmediatamente.

Una vez finalizada la edición de entradas, puedes comprobar si la lista de permitidos permitirá una conexión desde una dirección IP determinada después de habilitar la lista.

- En la esquina superior derecha de GitHub, haz clic en la fotografía del perfil.

- En función de tu entorno, haz clic en Your enterpriseo en Your enterprises y, a continuación, haz clic en la empresa que deseas ver.

- En la parte superior de la página, haga clic en Settings.

- En Configuración, haz clic en Seguridad de autenticación.

- En "Lista de IP permitidas", a la derecha de la entrada que quieres editar, haz clic en Editar.

- En el campo "Dirección IP", escribe una dirección IP o un intervalo de direcciones en notación CIDR.

- En el campo "Descripción", escribe una descripción del intervalo o la dirección IP que se permite.

- Haga clic en Update(Actualizar).

- Opcionalmente, comprueba si cualquiera de las entradas habilitadas de la lista permitiría una dirección IP determinada. Para obtener más información, consulta Comprobación de permiso para una dirección IP.

Comprobación de permiso para una dirección IP

Puedes comprobar si cualquiera de las entradas habilitadas de la lista de direcciones IP permitidas permitiría una dirección IP determinada, incluso si la lista no está habilitada actualmente.

- En la esquina superior derecha de GitHub, haz clic en la fotografía del perfil.

- En función de tu entorno, haz clic en Your enterpriseo en Your enterprises y, a continuación, haz clic en la empresa que deseas ver.

- En la parte superior de la página, haga clic en Settings.

- En Configuración, haz clic en Seguridad de autenticación.

- Al final de la sección "Lista de direcciones IP permitidas", en "Comprobar dirección IP", escribe una dirección IP.

Eliminar una dirección IP permitida

Nota:

Debido al almacenamiento en caché, la incorporación o eliminación de direcciones IP puede tardar unos minutos en surtir efecto.

- En la esquina superior derecha de GitHub, haz clic en la fotografía del perfil.

- En función de tu entorno, haz clic en Your enterpriseo en Your enterprises y, a continuación, haz clic en la empresa que deseas ver.

- En la parte superior de la página, haga clic en Settings.

- En Configuración, haz clic en Seguridad de autenticación.

- En "Lista de IP permitidas", a la derecha de la entrada que quieras eliminar, haz clic en Eliminar.

- Para eliminar permanentemente la entrada, haga clic en Sí, eliminar esta entrada de lista de direcciones IP permitidas.

Uso de la lista de permitidos del proveedor de identidades

Nota:

El uso de la lista de permitidos de IdP solo se admite para Enterprise Managed Users con Entra ID y OIDC.

- En la esquina superior derecha de GitHub, haz clic en la fotografía del perfil.

- En función de tu entorno, haz clic en Your enterpriseo en Your enterprises y, a continuación, haz clic en la empresa que deseas ver.

- Junto a la organización, haga clic en Settings.

- En la sección "Seguridad" de la barra lateral, haz clic en Seguridad de autenticación.

- En "Lista de direcciones IP permitidas", selecciona el menú desplegable Configuración de la lista de direcciones IP permitidas y haz clic en Proveedor de identidades.

- Opcionalmente, para permitir que los GitHub y OAuth apps instalados accedan a la empresa desde cualquier dirección IP, selecciona Omitir comprobación de proveedor de identidades para aplicaciones.

- Haga clic en Save(Guardar).

Utilizar GitHub Actions con un listado de direcciones IP permitidas

Advertencia

Si usas una lista de direcciones IP permitidas y también quieres usar GitHub Actions, debes utilizar ejecutores auto-hospedados o ejecutores de mayor capacidad hospedados por GitHub con intervalos de direcciones IP estáticas. Al usar redes privadas de Azure, se deben usar direcciones IP de la subred de Azure. Para reducir el número de direcciones IP necesarias, se recomienda crear un equilibrador de carga a fin de proporcionar un único intervalo IP para la lista de permitidos de GitHub. Para más información, consulta Acerca de los ejecutores autohospedados o Acerca de los ejecutores más grandes.

Para permitir que los ejecutores hospedados o los ejecutores más grandes se comuniquen con GitHub, agrega la dirección IP o el intervalo de direcciones IP de los ejecutores a la lista de direcciones IP permitidas que has configurado para tu empresa.

Utilizar GitHub Pages con una lista de direcciones IP permitidas

Si usa un flujo de trabajo personalizado de GitHub Actions como origen de publicación para el sitio de GitHub Pages, para permitir que el ejecutor se conecte y compile el sitio, debe configurar una regla para la lista de direcciones IP permitidas.

Si no usa un flujo de trabajo personalizado, el ejecutor de compilación tendrá acceso al repositorio para el sitio GitHub Pages de forma predeterminada. Para obtener más información sobre las fuentes de publicación, consulta Configuración de una fuente de publicación para el sitio de GitHub Pages.