Informationen zum Konfigurieren des Standardsetups im großen Stil

Mit dem Standardsetup für das code scanning kannst du Code in Repositorys innerhalb deiner Organisation schnell sichern.

Du kannst die Seite „Codesicherheit und -analyse“ mit den Organisationseinstellungen verwenden, um das code scanning für alle Repositorys in deiner Organisation zu aktivieren, die für das Standardsetup geeignet sind . Weitere Informationen findest du unter Konfigurieren des Standardsetups für alle geeigneten Repositorys in einer Organisation.

Zudem kannst du die Sicherheitsübersicht verwenden, um mehrere Repositorys in deiner Organisation zu finden und das Standardsetup für alle gleichzeitig zu aktivieren oder zu deaktivieren. Weitere Informationen findest du unter Konfigurieren des Standardsetups für eine Teilmenge der Repositorys in einer Organisation.

Du kannst auch unterschiedliche Standardsetupkonfigurationen für einzelne Repositorys erstellen. Weitere Informationen zum Konfigurieren des Standardsetups auf Repositoryebene findest du unter Konfigurieren des Standardsetups für das Codescanning.

Für Repositorys, die nicht für das Standardsetup geeignet sind, kannst du das erweiterte Setup auf Repository- oder Organisationsebene mithilfe eines Skripts konfigurieren. Weitere Informationen findest du unter Konfigurieren des erweiterten Setups für das Codescanning mit CodeQL im großen Stil.

Geeignete Repositorys für das CodeQL-Standardsetup

Ein Repository muss alle folgenden Kriterien erfüllen, um für das Standardsetup geeignet zu sein, andernfalls musst du die erweiterte Einrichtung verwenden.

- Der erweiterte Setup für code scanning ist noch nicht aktiviert.

- GitHub Actions sind aktiviert.

- Das Repository ist öffentlich sichtbar, oder GitHub Advanced Security ist aktiviert.

Es wird empfohlen, das Standardsetup für berechtigte Repositorys zu aktivieren, wenn die Repositorys in Zukunft mindestens eine von CodeQL unterstützte Sprache enthalten. Wenn du das Standardsetup für ein Repository aktivierst, das keine von CodeQL unterstützten Sprachen enthält, führt das Standardsetup keine Scans aus und nutzt keine GitHub Actions-Minuten. Wenn von CodeQL unterstützte Sprachen zum Repository hinzugefügt werden, beginnt das Standardsetup automatisch mit dem Scannen der von CodeQL unterstützten Sprachen und der Nutzung von GitHub Actions-Minuten. Weitere Informationen zu den von CodeQL unterstützten Sprachen finden Sie unter Informationen zu Codescans mit CodeQL.

Hinweis: Das Konfigurieren des Standardsetups für alle Repositorys in einer Organisation über die Einstellungsseite deiner Organisation überschreibt keine vorhandenen Konfigurationen des Standardsetups. Das Konfigurieren des Standardsetups für eine Teilmenge von Repositorys in einer Organisation über die Sicherheitsübersicht überschreibt jedoch vorhandene Konfigurationen des Standardsetups für diese Repositorys.

Informationen zum Hinzufügen von Sprachen zu einem vorhandenen Standardsetupkonfiguration

Wenn sich der Code in einem Repository so ändert, dass eine von CodeQL unterstützte Sprache enthalten ist, aktualisiert GitHub automatisch die code scanning-Konfiguration, um die neue Sprache einzuschließen. Wenn beim code scanning mit der neuen Konfiguration ein Fehler auftritt, setzt GitHub automatisch die vorherige Konfiguration fort, damit das code scanning für das Repository weiterhin funktioniert.

Konfigurieren des Standardsetups für alle geeigneten Repositorys in einer Organisation

Über die Seite „Codesicherheit und -analyse“ mit den Einstellungen deiner Organisation kannst du das Standardsetup für alle geeigneten Repositorys in deiner Organisation aktivieren. Weitere Informationen zur Eignung von Repositorys findest du unter Geeignete Repositorys für das CodeQL Standardsetup im großen Stil.

-

Wähle in der oberen rechten Ecke von GitHub.com dein Profilfoto aus. Klicke dann auf Deine Organisationen.

-

Klicke neben der Organisation auf Einstellungen.

-

Klicke im Abschnitt „Sicherheit“ auf der Randleiste auf Codesicherheit und -analyse.

Note

Wenn Ihre Organisation in den öffentlichen Beta für security configurations und global settings registriert ist, wird anstelle von "Codesicherheit und Analyse" ein Dropdownmenü "Codesicherheit" angezeigt. Wählen Sie Codesicherheit aus, und klicken Sie dann auf Konfigurationen. Die nächsten Schritte zum Aktivieren von code scanning und andere Sicherheitsfeatures für alle berechtigten Repositorys mit security configurations finden Sie unter „Anwendung der von GitHub empfohlenen Sicherheitskonfiguration in Ihrer Organisation“.

- Klicke neben „Code scanning“ auf Alle aktivieren.

- Wähle im Abschnitt „Abfragesammlungen“ des angezeigten Dialogfelds „code scanning-Standardeinrichtung aktivieren“ die Abfragesammlung aus, die deine Konfiguration des Standardsetups ausführen wird. Weitere Informationen findest du unter CodeQL-Abfragesammlungen.

- Um die Konfiguration der Standardeinrichtung zu aktivieren, klicke auf Für berechtigte Repositorys aktivieren.

- Wenn du beim Aktivieren des Standardsetups die „erweiterte“ Abfragesammlung in der gesamten Organisation empfehlen möchtest, wähle optional „Erweiterte Abfragesammlung für Repositorys empfehlen, die das Standardsetup aktivieren“ aus.

Hinweise:

- Hinweis: Wenn Sie die CodeQL code scanning für alle Repositorys deaktivieren, wird diese Änderung nicht in den Informationen zur Abdeckung in der Sicherheitsübersicht für die Organisation angezeigt. Die Repositorys werden in der Ansicht zur Sicherheitsabdeckung weiterhin mit aktivierter code scanning angezeigt.

- Wenn das code scanning für alle berechtigten Repositorys in einer Organisation aktiviert wird, werden vorhandene code scanning-Konfigurationen nicht außer Kraft gesetzt. Informationen zum Konfigurieren des Standardsetups mit unterschiedlichen Einstellungen für bestimmte Repositorys findest du unter „Konfigurieren des Standardsetups für das Codescanning“ und „Konfigurieren der Standardeinrichtung für eine Teilmenge von Repositorys in einer Organisation.“

- Das Aktivieren des Standardsetups für alle berechtigten Repositorys in einer Organisation umfasst berechtigte Repositorys ohne von CodeQL unterstützte Sprachen. Wenn eine von CodeQL unterstützte Sprache später zu einem dieser Repositorys hinzugefügt wird, beginnt das Standardsetup mit dem Scannen dieses Repositorys und der Nutzung von GitHub Actions-Minuten.

Erweitern der CodeQL-Abdeckung im Standard-Setup

Über die Seite „Codesicherheit und -analyse“ mit den Einstellungen Ihrer Organisation kannst du das Standardsetup für alle geeigneten Repositorys in Ihrer Organisation aktivieren. Weitere Informationen findest du unter Bearbeiten der Konfiguration des Standardsetups.

Konfigurieren des Standardsetups für eine Teilmenge von Repositorys in einer Organisation

Du kannst alle für das Standardsetup geeigneten Repositorys über die Sicherheitsübersicht deiner Organisation finden. Dort kannst du das Standardsetup für alle Repositorys gleichzeitig aktivieren. Weitere Informationen zur Eignung von Repositorys findest du unter Geeignete Repositorys für das CodeQL Standardsetup im großen Stil.

Ermitteln von Repositorys, die für das Standardsetup geeignet sind

-

Navigiere auf GitHub.com zur Hauptseite der Organisation.

-

Klicke unter deinem Organisationsnamen auf die Option -Sicherheit.

-

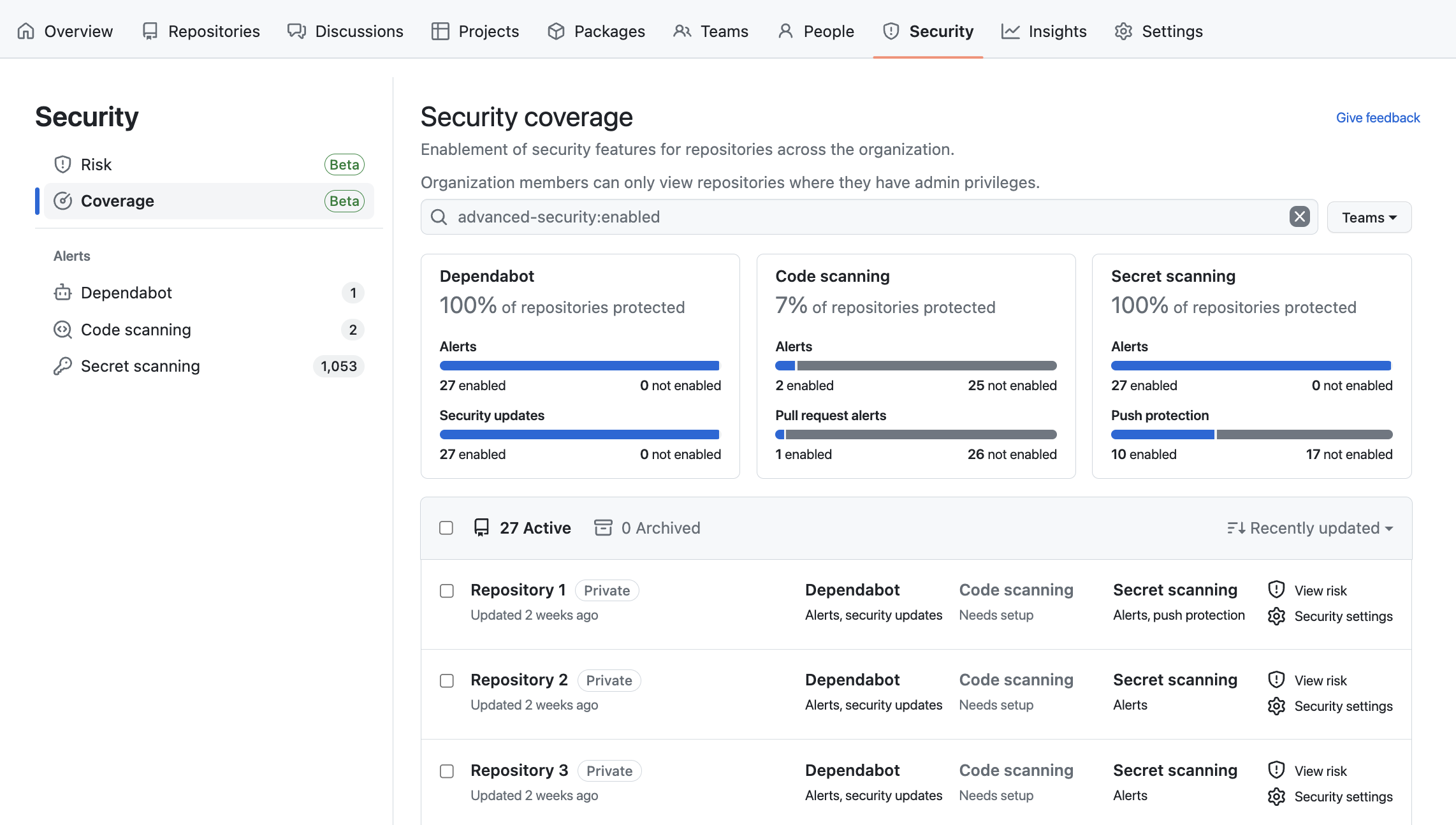

Klicke in der Randleiste auf Abdeckung, um die Ansicht „Sicherheitsabdeckung“ anzuzeigen.

-

Gib in der Suchleiste eine der folgenden Abfragen ein:

code-scanning-default-setup:eligible is:publiczeigt Repositorys an, die für das Standardsetup berechtigt sind, da sie für die Öffentlichkeit sichtbar und GitHub Actions aktiviert sind.code-scanning-default-setup:eligible advanced-security:enabledzeigt private oder interne Repositorys an, die für das Standardsetup in Frage kommen, weil sie sowohl GitHub Advanced Security als auch GitHub Actions aktiviert haben.code-scanning-default-setup:not-eligiblezeigt Repositorys an, die aus folgenden Gründen für die standardmäßige Setupaktivierung in großem Umfang geeignet sind:- Die Repositorys verfügen bereits über vorhandene Konfigurationen des erweiterten Setups.

- Für die Repositorys ist GitHub Actions nicht aktiviert.

- Die Repositorys sind privat oder intern und GitHub Advanced Security ist für sie nicht aktiviert.

Du kannst einige oder alle angezeigten Repositorys auswählen und das Standardsetup für code scanning für alle gleichzeitig aktivieren oder deaktivieren. Weitere Informationen findest du in Schritt 5 zu Konfigurieren des Standardsetups im großen Stil für mehrere Repositorys in einer Organisation.

Konfigurieren des Standardsetups im großen Stil für mehrere Repositorys in einer Organisation

-

Navigiere auf GitHub.com zur Hauptseite der Organisation.

-

Klicke unter deinem Organisationsnamen auf die Option -Sicherheit.

-

Klicke in der Randleiste auf Abdeckung, um die Ansicht „Sicherheitsabdeckung“ anzuzeigen.

-

Du kannst die Suchleiste verwenden, um sichtbare Repositorys in der Ansicht „Sicherheitsabdeckung“ anhand des Namens oder des Aktivierungsstatus von Sicherheitsfeatures einzugrenzen. Um beispielsweise nach Repositorys zu filtern, die für das Standardsetup geeignet sind und derzeit nicht das Standardsetup aktiviert haben, suche nach

code-scanning-default-setup:eligible. -

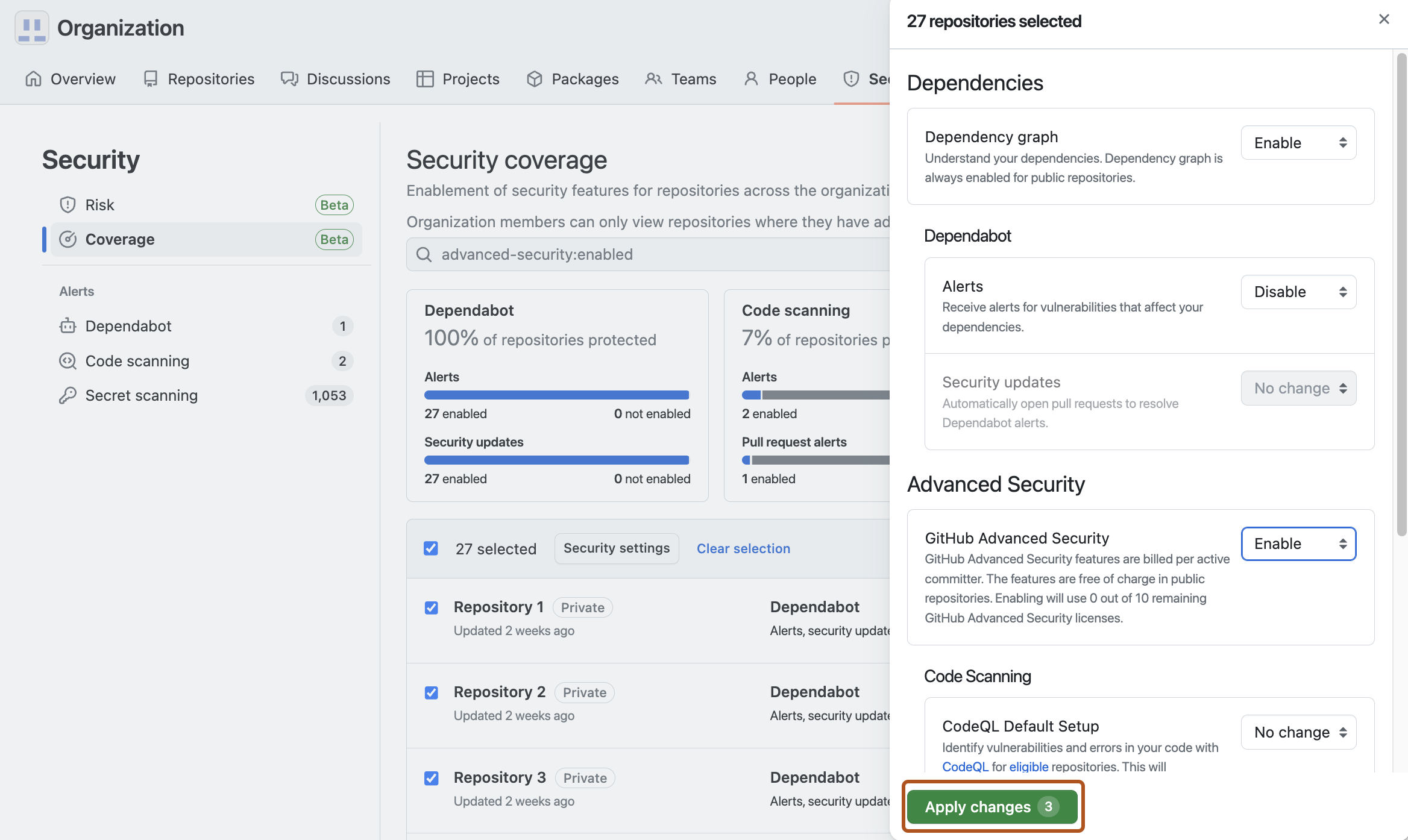

Wähle in der Liste der Repositorys jedes Repository aus, für das du das code scanning aktivieren möchtest.

- Um die Aktivierung von code scanning für die ausgewählten Repositorys zu bestätigen, klicke auf das Kontrollkästchen neben ZAHL aktiv.

- Aktiviere zum Aktivieren von code scanning für alle Repositorys, die der aktuellen Suche entsprechen, das Kontrollkästchen neben ZAHL aktiv und klicke dann auf Alle ZAHL-Repositorys auswählen.

-

Klicke neben ZAHL ausgewählt auf Sicherheitseinstellungen.

-

Wähle im Seitenbereich des Abschnitts „CodeQL-Standardsetup“ Keine Änderung aus, und klicke dann auf Aktivieren.

-

Wenn du optional eine andere Abfragesammlung als die Standardabfragesammlung deiner Organisation auswählen möchtest, wähle Abfragesammlung: SAMMLUNGSNAME aus, und klicke dann auf die Abfragesammlung, die deine Konfiguration des Standardsetups verwenden soll. Weitere Informationen finden Sie unter CodeQL-Abfragesammlungen.

-

Um die Aktivierung des code scanning für die ausgewählten Repositorys zu bestätigen, klicke auf Änderungen anwenden ZAHL. Zum Aktivieren oder Deaktivieren von weiteren Repositorys für das code scanning kannst du alternativ das Fenster mit schließen, ohne deine Änderungen anzuwenden.

Hinweise:

- Wenn das code scanning für mehrere Repositorys in einer Organisation mithilfe der Sicherheitsübersicht aktiviert wird, werden alle vorhandenen code scanning-Konfigurationen für die ausgewählten Repositorys außer Kraft gesetzt, einschließlich die gesamte vorherige Abfragesammlungsauswahl und Workflows für erweiterte Setups.

- Du kannst das Standardsetup für berechtigte Repositorys aktivieren, die keine von CodeQL unterstützten Sprachen enthalten. Wenn eine von CodeQL unterstützte Sprache später zu einem dieser Repositorys hinzugefügt wird, beginnt das Standardsetup mit dem Scannen dieses Repositorys und der Nutzung von GitHub Actions-Minuten.

Wenn eine Unternehmensrichtlinie dich daran hindert, das code scanning zu aktivieren, kannst du trotzdem in der Ansicht „Sicherheitsabdeckung“ das betroffene Repository anzeigen und über die Schaltfläche -Sicherheitseinstellungen auf den Seitenbereich zugreifen. Allerdings erscheint im Seitenbereich eine Meldung, die dir mitteilt, dass das code scanning für die ausgewählten Repositorys nicht aktiviert werden kann. Weitere Informationen zu Unternehmensrichtlinien findest du unter Erzwingen von Richtlinien für die Codesicherheit und -analyse für Unternehmen.