Informationen zur Bereitstellung für Enterprise Managed Users

Zum Erstellen, Verwalten und Deaktivieren von Benutzerkonten für Ihre Unternehmensmitglieder mit GitHub.com muss Ihr IdP SCIM für die Kommunikation mit GitHub implementieren. SCIM ist eine offene Spezifikation für die Verwaltung von Benutzeridentitäten zwischen Systemen. Verschiedene IdPs bieten unterschiedliche Erfahrungen für die Konfiguration der SCIM-Bereitstellung.

Nachdem Sie die Bereitstellung für Enterprise Managed Users eingestellt haben, verwendet Ihr IdP SCIM um Benutzerkonten in GitHub.com bereitzustellen und fügt die Konten zu Ihrem Unternehmen hinzu. Wenn Sie der Anwendung eine Gruppe zuweisen, wird Ihr IdP neue verwaltete Benutzerkonten für alle Mitglieder der Gruppe bereitgestellt.

Wenn Sie einen Partner-IdP verwenden, können Sie die Konfiguration der SCIM-Bereitstellung mithilfe der Anwendung des Partner-IdP vereinfachen. Wenn Sie keinen Partner-IdP für die Bereitstellung verwenden, können Sie SCIM mithilfe von Aufrufen von REST-API für SCIM von GitHub implementieren, die sich in der Betaversion befindet und Änderungen unterliegt. Weitere Informationen findest du unter Informationen zu Enterprise Managed Users.

SCIM verwaltet den Lebenszyklus von Benutzerkonten in Ihrem Unternehmen. Wenn Sie die Informationen aktualisieren, die der Identität eines Benutzers auf Ihrem IdP zugeordnet sind, aktualisiert Ihr IdP das Konto des Benutzers auf GitHub. Wenn du die Zuweisung eines Benutzers von der IdP-Anwendung zur Enterprise Managed Users aufheben oder ein Benutzerkonto bei Ihrem Identitätsanbieter deaktivieren, kommuniziert Ihr Identitätsanbieter mit GitHub, sodass alle Sitzungen ungültig gemacht werden und das Konto des Mitglieds deaktiviert wird. Die Informationen des deaktivierten Kontos werden gespeichert und der Benutzername wird in einen Hash des ursprünglichen Benutzernamens geändert, wobei der Kurzcode angefügt wurde. Wenn Sie einen Benutzer zur IdP-Anwendung für Enterprise Managed Users neu zuweisen oder sein Konto bei Ihrem IdP reaktivieren, wird das verwaltetes Benutzerkonto auf GitHub reaktiviert und der Benutzername wiederhergestellt.

Zum Konfigurieren der Team- und Organisationsmitgliedschaft, des Repository-Zugriffs und der Berechtigungen für GitHub Enterprise Cloud können Sie Gruppen auf Ihrem IdP verwenden. Weitere Informationen findest du unter Verwalten von Teammitgliedschaften mit Identitätsanbietergruppen.

Voraussetzungen

- Bevor Sie die Bereitstellung konfigurieren, müssen Sie die Authentifizierung für Ihre Benutzer konfigurieren. Für diese Konfiguration ist sowohl das Identitätsverwaltungssystem als auch die GitHub Enterprise Cloud eingerichtet. Weitere Informationen findest du unter Konfigurieren der Authentifizierung für durch Enterprise verwaltete Benutzer.

- Stellen Sie vor der Konfiguration der Bereitstellung sicher, dass Sie die Integrationsanforderungen und die Unterstützungsebene für Ihren IdP verstehen. Weitere Informationen findest du unter Informationen zu Enterprise Managed Users.

Erstellen eines personal access token

Du benötigst ein personal access token (classic) mit dem Bereich admin:enterprise, das zum Setupbenutzer gehört, um die Bereitstellung für Unternehmen mit verwalteten Benutzer*innen zu konfigurieren.

Warnung: Wenn das Token abläuft oder ein bereitgestellter Benutzer das Token erstellt, funktioniert die Bereitstellung mit SCIM möglicherweise unerwartet nicht mehr. Stelle sicher, dass du das Token erstellst, während du als Setupbenutzer angemeldet bist, und dass das Ablaufdatum des Tokens auf „Kein Ablauf“ festgelegt ist.

-

Melden Sie sich auf GitHub als Setupbenutzer für Ihr neues Unternehmen mit dem Namen @KURZCODE_admin an.

-

Klicken Sie auf einer beliebigen Seite auf GitHub oben rechts auf Ihr Profilfoto und dann auf Einstellungen.

-

Klicke auf der linken Seitenleiste auf Entwicklereinstellungen.

-

Klicke auf der linken Randleiste auf Personal access token .

-

Klicken Sie auf Neues Token generieren.

-

Gib dem Token unter Hinweis einen aussagekräftigen Namen.

-

Wähle das Dropdownmenü Ablaufdatum aus, und klicke dann auf Kein Ablauf.

-

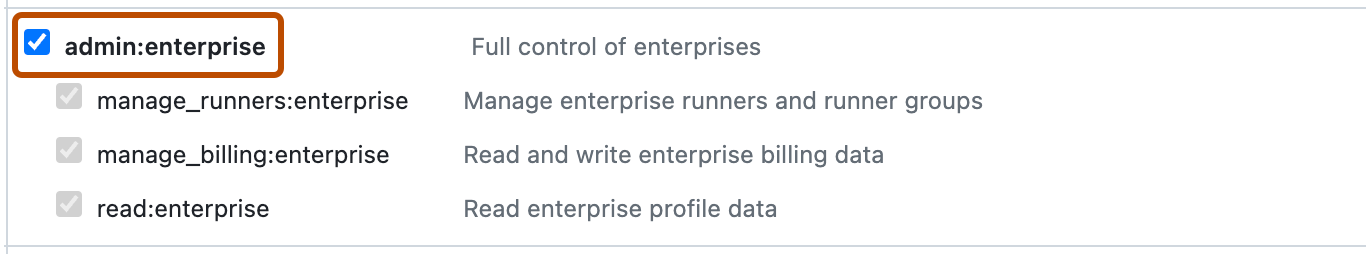

Wähle den Bereich admin:enterprise aus.

-

Klicke dann auf Token generieren.

-

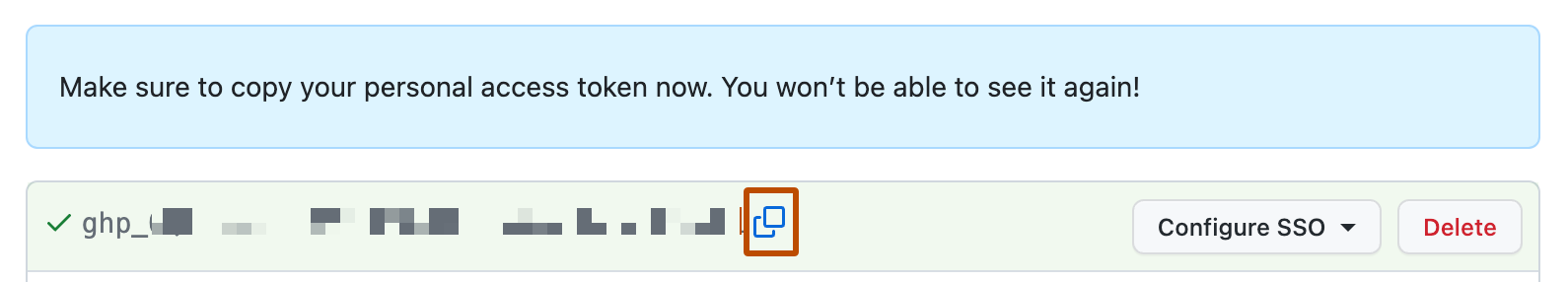

Du kannst auf klicken, um das neue Token in die Zwischenablage zu kopieren.

-

Speichere das neue Token sicher in einem Kennwort-Manager, um es später verwenden zu können.

Konfigurieren der Bereitstellung für Enterprise Managed Users

Nachdem Sie Ihr personal access token erstellt und sicher gespeichert haben, können Sie die Bereitstellung bei Ihrem IdP konfigurieren. Die Anweisungen, die Sie befolgen sollten, unterscheiden sich je nachdem, ob Sie die Anwendung eines Partner-IdP für die Authentifizierung und Bereitstellung verwenden.

- Konfigurieren der Bereitstellung, wenn Sie die Anwendung eines Partner-IdP verwenden

- Konfigurieren der Bereitstellung für andere Identitätsverwaltungssysteme

Konfigurieren der Bereitstellung, wenn Sie die Anwendung eines Partner-IdP verwenden

Wenn Sie die Anwendung eines Partner-IdP sowohl für die Authentifizierung als auch für die Bereitstellung verwenden möchten, lesen Sie die Anweisungen des Partners zum Konfigurieren der Bereitstellung in den Links in der folgenden Tabelle.

| IdP | SSO-Methode | Weitere Informationen | |---|---|---| | Microsoft Entra ID (früher bekannt als Azure AD) | OIDC | Tutorial: Tutorial: Konfigurieren von GitHub Enterprise Managed User (OIDC) für die automatische Benutzerbereitstellung auf Microsoft Learn | | Entra ID | SAML | Tutorial: Konfigurieren von GitHub Enterprise Managed User für die automatische Benutzerbereitstellung auf Microsoft Learn | | Okta | SAML | „Konfigurieren der Einstellungen für die SCIM-Bereitstellung mit Okta“ | | PingFederate | SAML | Konfigurieren von PingFederate für Bereitstellung und SSO und Verwaltung von Kanälen in der PingFederate-Dokumentation |

Wenn Sie die Authentifizierung für einen Partner-IDP konfiguriert haben, aber Sie Benutzer von einem anderen Identitätsverwaltungssystem bereitstellen möchten, können Sie Ihren IdP Aufrufe an den REST-API-Endpunkte für SCIM-Bereitstellung von GitHub durchführen.

Konfigurieren der Bereitstellung für andere Identitätsverwaltungssysteme

Wenn Sie keinen Partner-IdP verwenden oder nur einen Partner-IdP für die Authentifizierung verwenden, können Sie den Lebenszyklus von Benutzerkonten mithilfe von GitHub REST-API-Endpunkte für die SCIM-Bereitstellung verwalten. Diese Endpunkte sind als Betaversion verfügbar und unterliegen Änderungen. Weitere Informationen findest du unter Bereitstellen von Benutzern und Gruppen mit SCIM mithilfe der REST-API.

-

Melden dich bei GitHub.com als Setupbenutzer für dein Unternehmen mit dem Benutzernamen SHORT-CODE_admin an, wobei du SHORT-CODE durch den Kurzcode deines Unternehmens ersetzt.

Hinweis: Wenn du das Kennwort für deinen Setupbenutzer zurücksetzen musst, wende dich über das GitHub-Supportportal an den GitHub-Support.

-

Klicken Sie in der oberen rechten Ecke von GitHub auf Ihr Profilfoto und dann auf Ihre Unternehmen.

-

Klicke in der Liste der Unternehmen auf das Unternehmen, das du anzeigen möchtest.

-

Klicken Sie auf der linken Seite der Seite in der Randleiste des Enterprise-Kontos auf Einstellungen.

-

Wähle unter Einstellungen die Option Authentifizierungssicherheit aus.

-

Wählen Sie unter „Open SCIM Configuration“ die Option „Enable open SCIM Configuration“ aus.

-

Verwalten Sie den Lebenszyklus Ihrer Benutzer, indem Sie Aufrufe an die REST-API-Endpunkte für die SCIM-Bereitstellung tätigen. Weitere Informationen findest du unter Bereitstellen von Benutzern und Gruppen mit SCIM mithilfe der REST-API.

Zuweisen von Benutzern und Gruppen

Nachdem du die Authentifizierung und Bereitstellung konfiguriert hast, kannst du neue Benutzer auf GitHub bereitstellen, indem du der Anwendung GitHub Enterprise Managed User Benutzer oder Gruppen zuweist.

Beim Zuweisen von Benutzern kannst du das Attribut „Rollen“ in der Anwendung GitHub Enterprise Managed User verwenden, um die Rolle eines Benutzers im Unternehmen in GitHub Enterprise Cloud festzulegen. Weitere Informationen zu den Rollen, die zugewiesen werden können, findest du unter Rollen in einem Unternehmen.

Entra ID unterstützt die Bereitstellung geschachtelter Gruppen nicht. Weitere Informationen finden Sie unter Funktionsweise der Anwendungsbereitstellung in Microsoft Entra ID auf Microsoft Learn.