注意:网站管理员必须为 你的 GitHub Enterprise Server 实例 启用 code scanning,然后你才能使用此功能。 有关详细信息,请参阅“为设备配置代码扫描”。

如果企业所有者在企业级别设置了 GitHub Advanced Security (GHAS) 策略,则你可能无法启用或禁用 code scanning。 有关详细信息,请参阅“强制实施企业的代码安全性和分析策略”。

关于 code scanning 中的警报

可以配置 code scanning,以使用默认 CodeQL 分析、第三方分析或多种类型的分析来检查存储库中的代码。 分析完成后,生成的警报将并排显示在仓库的安全视图中。 第三方工具或自定义查询的结果可能不包括您在 GitHub 的默认 CodeQL 分析所检测的警报中看到的所有属性。 有关详细信息,请参阅“配置代码扫描”。

默认情况下, code scanning 定期在默认分支和拉取请求中分析您的代码。 有关管理拉取请求上警报的信息,请参阅“鉴定拉取请求中的代码扫描警报”。

可以使用 GitHub 工具审核为响应code scanning警报而执行的操作。 有关详细信息,请参阅“审核安全警报”。

关于警报详细信息

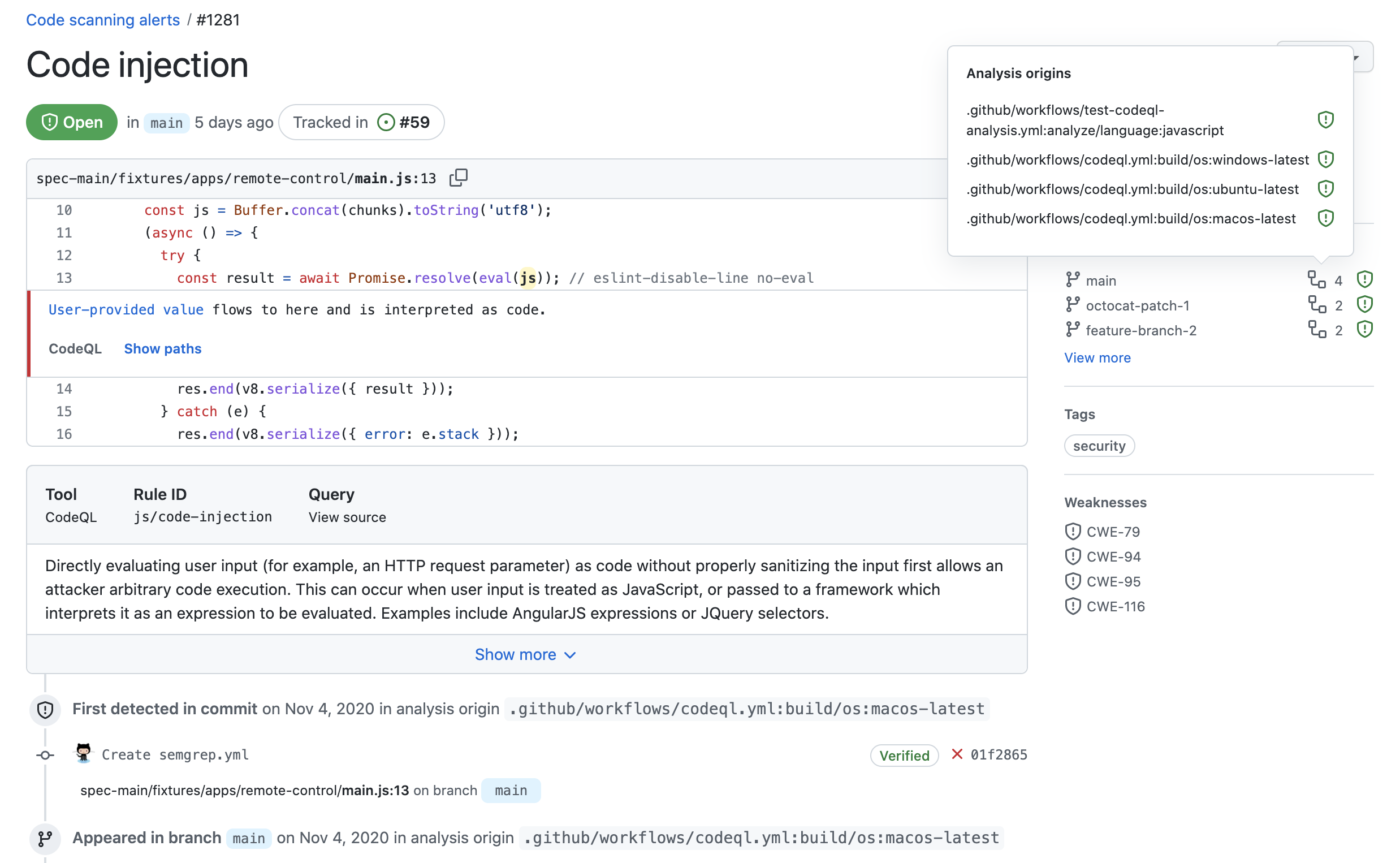

每个警报都会高亮显示代码的问题以及识别该问题的工具名称。 你可以看到触发警报的代码行以及警报的属性,例如警报严重性、安全严重性和问题的性质。 警报还会告知该问题第一次被引入的时间。 对于由 CodeQL 分析确定的警报,您还会看到如何解决问题的信息。

警报页面上的状态和详细信息仅反映存储库默认分支上的警报状态,即使警报存在于其他分支中也是如此。 可以在警报页右侧的“受影响的分支”部分查看非默认分支上的警报状态。 如果默认分支中不存在警报,则警报的状态将显示为“在拉取请求中”或“在分支中”,并将变为灰色。

当 code scanning 报告数据流警报时,GitHub 将显示数据在代码中如何移动。 Code scanning 可用于识别泄露敏感信息的代码区域,以及可能成为恶意用户攻击切入点的代码区域。

关于分析源的警报

可以使用不同的工具和针对代码的不同语言或区域,在存储库上运行多个代码分析配置。 code scanning 的每个配置都是它生成的所有警报的分析源。 例如,使用默认 CodeQL 分析和 GitHub Actions 生成的警报与外部生成并通过 code scanning API 上传的警报具有不同的分析源。

如果使用多个配置来分析文件,同一查询检测到的任何问题都将报告为具有多个分析源的警报。 如果警报有多个分析源,在警报页面右侧的“受影响的分支”部分中,任何相关的分支旁都会出现一个 图标。 可以将鼠标悬停在 图标上,以查看每个分析源的名称以及该分析源警报的状态。 还可以在警报页面的时间线中查看每个分析源的警报出现时间的历史记录。 如果警报只有一个分析源,则警报页上不会显示任何有关分析源的信息。

注意:有时,code scanning 警报显示为固定的一个分析源,但仍可用于第二个分析源。 可通过重新运行第二个 code scanning 配置以更新该分析源的警报状态,来解决此问题。

关于应用程序代码中未找到的警报的标签

GitHub Enterprise Server 向应用程序代码中找不到的警报分配类别标签。 标签与警报的位置相关。

- Generated:生成过程生成的代码

- Test:测试代码

- Library:库或第三方代码

- Documentation:文档

Code scanning 按文件路径对文件进行分类。 无法手动对源文件进行分类。

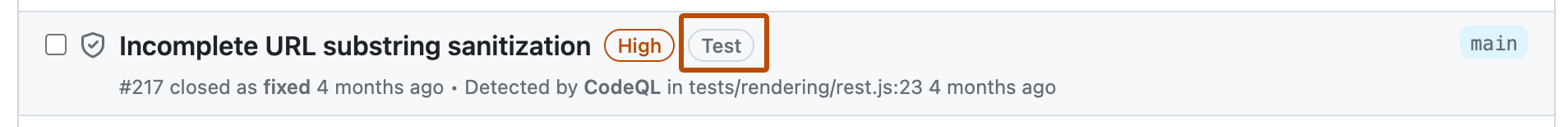

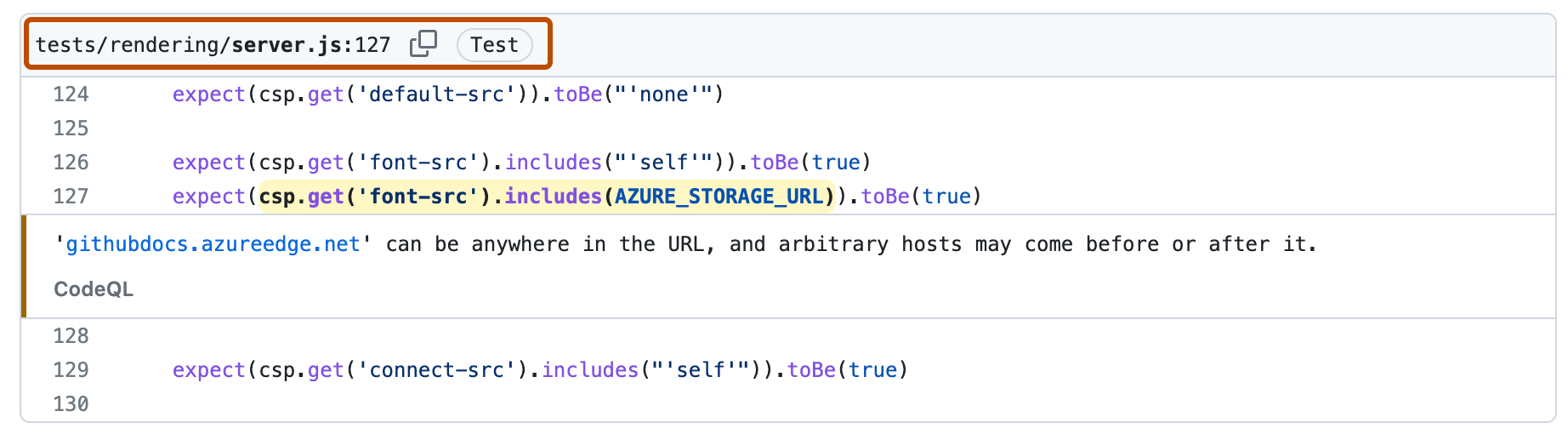

在此示例中,一个警报在 code scanning 警报列表中被标记为“测试”代码。

单击以查看警报的详细信息时,可以看到文件路径被标记为“测试”代码。

关于警报严重性和安全严重性级别

code scanning 警报的严重性级别指示该问题将给代码库增加的风险大小。

- 严重性。 所有 code scanning 警报的级别为

Error、Warning或Note。 - 安全严重性。 使用 CodeQL 找到的安全警报也有安全严重性级别,为

Critical、High、Medium或Low。

安全严重性级别优先于 severity 级别,当警报具有安全严重性级别时,code scanning 会优先显示并使用该级别。 安全严重性级别遵循行业标准的通用漏洞评分系统 (CVSS),该系统也用于 GitHub Advisory Database 中的公告。 有关详细信息,请参阅 CVSS:定性严重性评定标准。

code scanning 警报的拉取请求检查失败

在拉取请求上启用 code scanning 时,仅当检测到一个或多个严重性为 error 或安全严重性为 critical 或 high 的警报时,检查才会失败。 如果检测到严重性或安全严重性低于此标准的警报,则检查将会成功。 对于重要的代码库,则建议设置为 code scanning 检查在检测到任何警报时失败,以确保在合并代码更改之前必须修正或消除警报。 有关严重性级别的详细信息,请参阅“关于警报严重性和安全严重性级别”。

可以编辑导致检查失败的严重性和安全严重性警报级别。 有关详细信息,请参阅“自定义 代码扫描的高级设置”。

安全严重性级别的计算

将安全查询添加到 CodeQL 默认或扩展查询套件时,CodeQL 工程团队将会计算安全严重性,如下所示。

- 搜索分配了与新安全查询关联的一个或多个 CWE 标记的所有 CVE。

- 计算这些 CVE 的 CVSS 分数的第 75 百分位。

- 将该分数定义为查询的安全严重性。

- 显示查询找到的警报时,使用 CVSS 定义将数值分数转换为

Critical、High、Medium或Low。

有关详细信息,请参阅 CodeQL 文档网站中的 CodeQL CWE 覆盖率。