Hinweis: Dein Websiteadministrator muss code scanning für Ihre GitHub Enterprise Server-Instance aktivieren, damit du dieses Feature verwenden kannst. Wenn du GitHub Actions zum Überprüfen deines Codes verwenden möchtest, muss der Websiteadministrator auch GitHub Actions aktivieren und die erforderliche Infrastruktur einrichten. Weitere Informationen findest du unter Konfigurieren der Codeüberprüfung für Ihre Anwendung.

Informationen zum code scanning

Code scanning hilft dir dabei, Sicherheitsrisiken im Code in deinem Repository zu erkennen. Mit dem CodeQL-code scanning kannst du unter anderem benutzerdefinierte oder integrierte Abfragesammlungen für die Verwendung in deiner Analyse auswählen, einen bestimmten Überprüfungszeitplan festlegen und die Ereignisse auswählen, die eine Überprüfung auslösen.

Du kannst das code scanning auch mit Tools von Drittanbietern konfigurieren. Weitere Informationen findest du unter Konfigurieren des code scanning mit Drittanbieteraktionen.

Wenn du die Codeüberprüfung mit mehreren Konfigurationen ausführst, kann es passieren, dass eine Warnung mehrere Analyseursprünge aufweist. Wenn eine Warnung mehrere Analyseursprünge hat, kannst du den Status der Warnung für jeden Analyseursprung auf der Warnungsseite einsehen. Weitere Informationen findest du unter Informationen zu Codeüberprüfungswarnungen.

Hinweis: In diesem Artikel werden die Features beschrieben, die in der Version der CodeQL-Aktion und dem zugehörigen CodeQL CLI-Bundle im ursprünglichen Release dieser Version von GitHub Enterprise Server enthalten sind. Wenn dein Unternehmen eine neuere Version der CodeQL-Aktion verwendet, findest du Informationen zu den neuesten Features in der GitHub Enterprise Cloud-Version dieses Artikels. Informationen zur Verwendung der aktuellen Version finden Sie unter Konfigurieren der Codeüberprüfung für Ihre Anwendung.

Voraussetzungen

Dein Repository ist für das code scanning geeignet, wenn:

- es von CodeQL unterstützte Sprachen benutzt oder du planst, Codescanningergebnisse mit einem Drittanbietertool zu generieren

- GitHub Actions aktiviert ist.

- GitHub Advanced Security ist aktiviert.

Wenn der Server, auf dem Sie GitHub Enterprise Server ausführen, nicht mit dem Internet verbunden ist, kann Ihr Websiteadministrator CodeQL code scanning aktivieren, indem er das CodeQL-Analysepaket auf dem Server verfügbar macht. Weitere Informationen findest du unter Konfigurieren der Codeüberprüfung für Ihre Anwendung.

Konfigurieren des code scanning mithilfe der CodeQL-Aktion

-

Navigiere auf Ihre GitHub Enterprise Server-Instance zur Hauptseite des Repositorys.

-

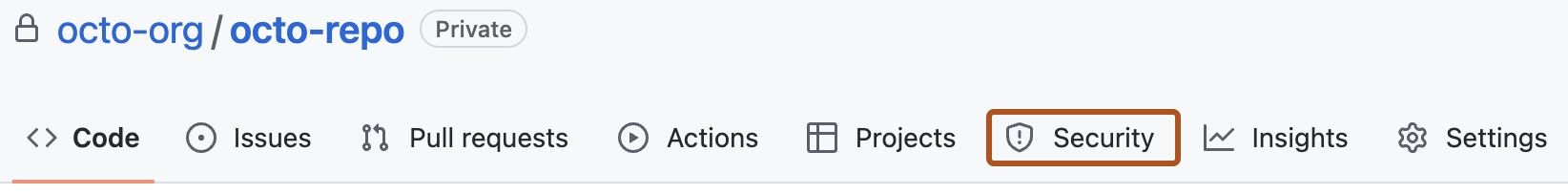

Wähle unter dem Repositorynamen die Option Sicherheit aus. Wenn die Registerkarte „Sicherheit“ nicht angezeigt wird, wähle im Dropdownmenü die Option Sicherheit aus.

-

Wähle rechts neben „Code scanning-Warnungen“ die Option code scanning einrichten aus. Wenn „code scanning-Warnungen“ fehlt, bitte einen Organisationsbesitzerin oder Repositoryadministrator*in, GitHub Advanced Security zu aktivieren. Weitere Informationen findest du unter Verwalten von Sicherheits- und Analyseeinstellungen für deine Organisation oder Verwalten von Sicherheits- und Analyseeinstellungen für dein Repository.

-

Klicke unter „Erste Schritte mit code scanning“ für CodeQL-Analyseworkflow oder einen Drittanbieterworkflow auf Diesen Workflow einrichten.

Workflows werden nur angezeigt, wenn sie für die im Repository erkannten Programmiersprachen relevant sind. CodeQL-Analyseworkflow wird immer angezeigt. Die Schaltfläche „Diesen Workflow einrichten“ ist jedoch nur aktiviert, wenn die CodeQL-Analyse die im Repository vorhandenen Sprachen unterstützt.

-

Bearbeite den Workflow, wenn du die Codeüberprüfung durch code scanning anpassen möchtest.

In der Regel kannst du CodeQL-Analyseworkflow ohne Änderungen committen. Viele der Drittanbieterworkflows erfordern jedoch eine zusätzliche Konfiguration. Lies daher vor dem Committen die Kommentare im Workflow.

Weitere Informationen finden Sie unter Anpassen Codeüberprüfung und unter CodeQL-Codeüberprüfung für kompilierte Sprachen.

-

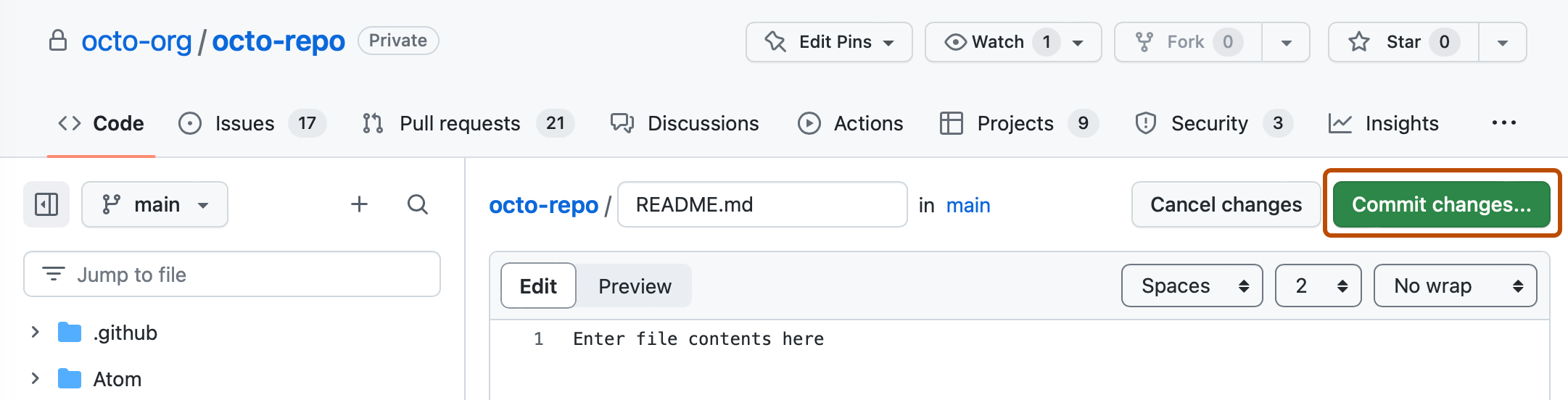

Klicke auf Änderungen committen... , um das Formular für Commitänderungen anzuzeigen.

-

Gib im Feld „Commitnachricht“ eine Commitnachricht ein.

-

Wähle aus, ob du direkt in den Standardbranch committen möchtest, oder erstelle einen neuen Branch, und starte einen Pull Request.

-

Klicke auf **Commit new file ** (Neue Datei committen) oder Propose new file (Neue Datei vorschlagen).

Im empfohlenen CodeQL-Analyseworkflow wird code scanning so konfiguriert, dass dein Code jedes Mal analysiert wird, wenn du entweder eine Änderung an den Standardbranch oder an geschützte Branches pushst oder einen Pull Request für den Standardbranch auslöst. Daraufhin wird code scanning gestartet.

Die on:pull_request- und on:push-Trigger für Codescans sind jeweils für unterschiedliche Zwecke nützlich. Weitere Informationen findest du unter Anpassen Codeüberprüfung.

Informationen zur Massenaktivierung findest du unter Konfigurieren des Codescanning mit CodeQL im großen Stil.

Nächste Schritte

Nach dem Konfigurieren der code scanning und dem Abschluss der Aktionen kannst du Folgendes tun:

- Anzeigen aller für dieses Repository generierten code scanning-Warnungen. Weitere Informationen findest du unter Verwalten von Codescanwarnungen für dein Repository.

- Anzeigen von Warnungen, die für einen Pull Request generiert wurden, der nach dem Konfigurieren der code scanning übermittelt wurde. Weitere Informationen findest du unter Filtern von Codescanbenachrichtigungen in Pull-Anforderungen.

- Konfigurieren von Benachrichtigungen für abgeschlossene Ausführungen. Weitere Informationen findest du unter Benachrichtigungen konfigurieren.

- Informationen zu code scanning-Ergebnissen für Pull Requests Weitere Informationen findest du unter Filtern von Codescanbenachrichtigungen in Pull-Anforderungen.

- Anzeigen der Protokolle, die bei der code scanning-Analyse generiert wurden. Weitere Informationen findest du unter Anzeigen von Codescanprotokollen.

- Untersuchen von Problemen, die bei der Erstkonfiguration des code scanning auftreten. Weitere Informationen findest du unter Problembehandlung bei der Codeüberprüfung.

- Passe an, wie die code scanning den Code in deinem Repository überprüft. Weitere Informationen findest du unter Anpassen Codeüberprüfung.