Об управлении ботами или учетными записями служб с помощью двухфакторной проверки подлинности (2FA)

Убедитесь, что 2FA включена для учетных записей автоматического или общего доступа в организации, таких как боты и учетные записи служб, чтобы эти учетные записи оставались защищенными. Включение 2FA для бота или учетной записи службы гарантирует, что пользователи должны пройти проверку подлинности с помощью 2FA, чтобы войти в учетную запись на ваш экземпляр GitHub Enterprise Server. Это не влияет на способность учетной записи проходить проверку подлинности с помощью существующих маркеров в автоматизации.

Note

Если требуется использовать двухфакторную проверку подлинности для организации, автоматические учетные записи, не использующие 2FA, будут удалены из организации и потеряют доступ к его репозиториям.

Управление общим доступом к ботам или учетным записям служб с помощью 2FA

GitHub рекомендует следующие шаги по управлению общим доступом к ботам или учетным записям служб с включенным 2FA. Действия гарантируют, что только пользователи, имеющие доступ к списку рассылки (контролируемым вами) и централизованно хранимый секрет TOTP, могут войти в учетную запись.

-

Настройте список рассылки для учетной записи бота или службы, которая имеет всех владельцев учетных записей в качестве членов псевдонима.

-

Добавьте новый адрес списка рассылки в качестве проверенного адреса электронной почты в параметрах общей учетной записи. Дополнительные сведения см. в разделе Добавление адреса электронной почты в учетную запись GitHub.

-

Если это еще не сделано, настройте 2FA для бота или учетной записи службы с помощью приложения проверки подлинности (TOTP). Дополнительные сведения см. в разделе Защита учетной записи с помощью двухфакторной проверки подлинности (2FA).

-

Сохраните секрет TOTP, предлагаемый во время настройки 2FA в диспетчере паролей, используемом вашей организацией.

Note

Не сохраняйте пароль для общей учетной записи в диспетчере паролей. Вы будете использовать функцию сброса пароля при каждом входе в общую учетную запись.

Если вы уже настроили 2FA с помощью TOTP и вам нужно найти секрет TOTP, выполните следующие действия.

-

В параметрах общей учетной записи щелкните Пароль и проверка подлинности.

-

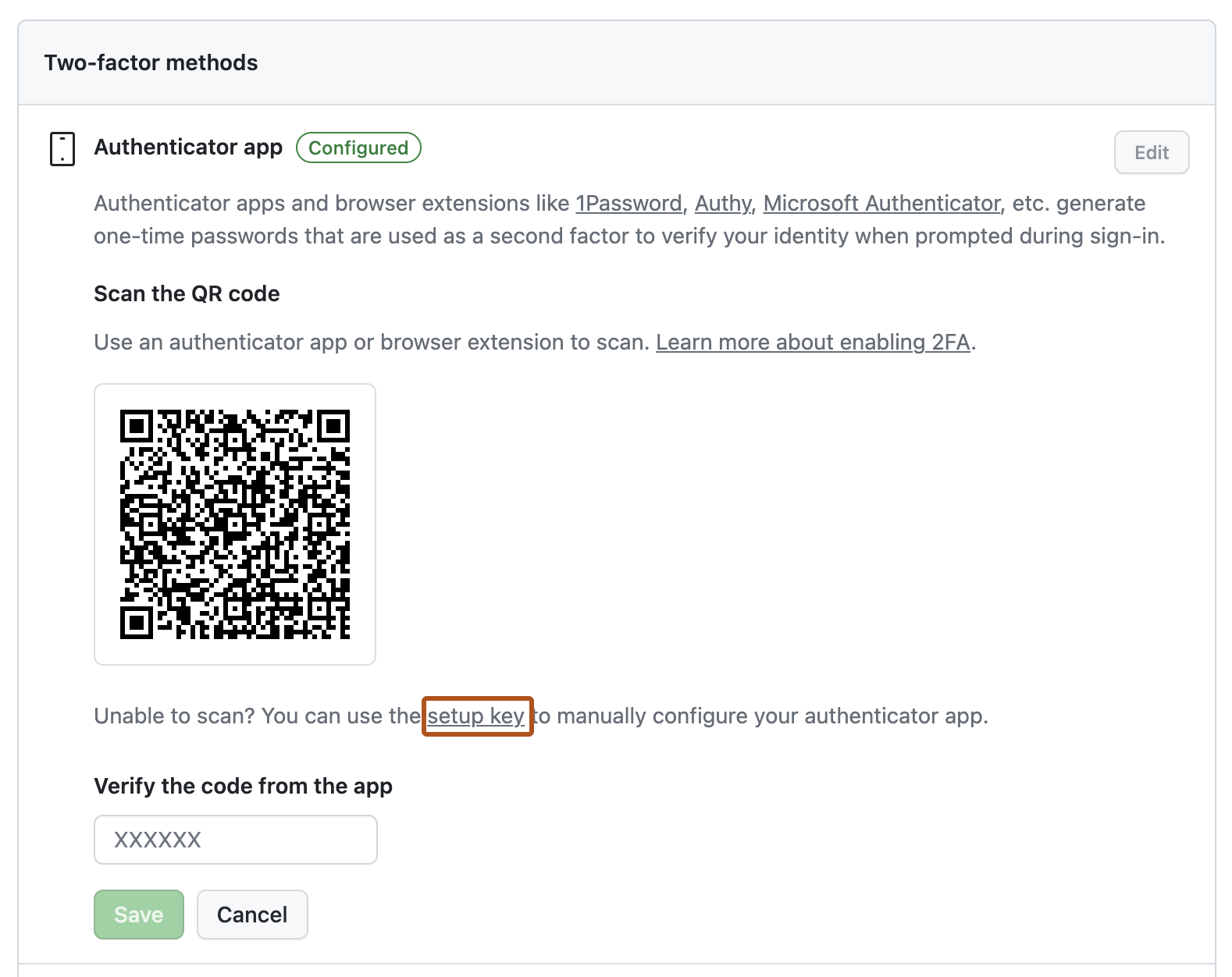

В разделе "Двухфакторные методы" справа от "Приложение Authenticator" нажмите кнопку "Изменить".

-

В приложении Authenticator сразу под QR-кодом щелкните ключ установки.

-

Скопируйте секрет, отображаемый в диалоговом окне.

-

Перенастройка 2FA с помощью скопированного секрета.

-

-

Выберите приложение CLI (например, oathtool) для создания кодов TOTP из секрета TOTP. Приложение будет использовать для создания нового кода TOTP из секрета TOTP каждый раз, когда необходимо получить доступ к учетной записи. Дополнительные сведения см. в документации по набору средств OATH.

-

Если вам нужно получить доступ к учетной записи, используйте функцию сброса пароля для сброса пароля (через список рассылки) и используйте приложение CLI для создания кода TOTP.