Como gerenciar bots ou contas de serviço com 2FA (autenticação de dois fatores)

Você deve garantir que a 2FA esteja habilitado para contas autônomas ou de acesso compartilhado em sua organização, como bots e contas de serviço, para que essas contas permaneçam protegidas. Habilitar a 2FA para um bot ou conta de serviço garante que os usuários realizem a autenticação com a 2FA para entrar na conta do GitHub.com. Isso não afeta a capacidade da conta de realizar a autenticação com os tokens existentes em automações.

Note

Quando você exige o uso de autenticação de dois fatores na sua organização, as contas autônomas que não usam 2FA são removidas da organização e perdem o acesso a seus repositórios.

Como gerenciar o acesso compartilhado a bots ou contas de serviço com 2FA

GitHub recomenda as seguintes etapas para gerenciar o acesso compartilhado a bots ou contas de serviço com 2FA habilitado. Essas etapas garantem que apenas pessoas com acesso a uma lista de emails (controlada por você) e um segredo TOTP armazenado centralmente possam entrar na conta.

-

Configure uma lista de emails para o bot ou conta de serviço que tenha todos os proprietários da conta como membros do alias.

-

Adicione o novo endereço da lista de email como um endereço verificado nas configurações da conta compartilhada. Para saber mais, confira Adicionar endereço de e-mail à sua conta do GitHub.

-

Se você ainda não fez isso, configure a 2FA para o bot ou a conta de serviço usando um aplicativo autenticador (TOTP). Para saber mais, confira Proteger sua conta com a autenticação de dois fatores (2FA).

-

Salve o segredo TOTP fornecido durante a configuração 2FA no gerenciador de senhas usado por sua organização.

Note

Não armazene a senha da conta compartilhada no gerenciador de senhas. Você usará a funcionalidade de redefinição de senha sempre que precisar entrar na conta compartilhada.

Se você já configurou a 2FA usando TOTP, mas precisa localizar o segredo TOTP, siga as seguintes etapas:

-

Nas configurações da conta compartilhada, clique em Senha e autenticação.

-

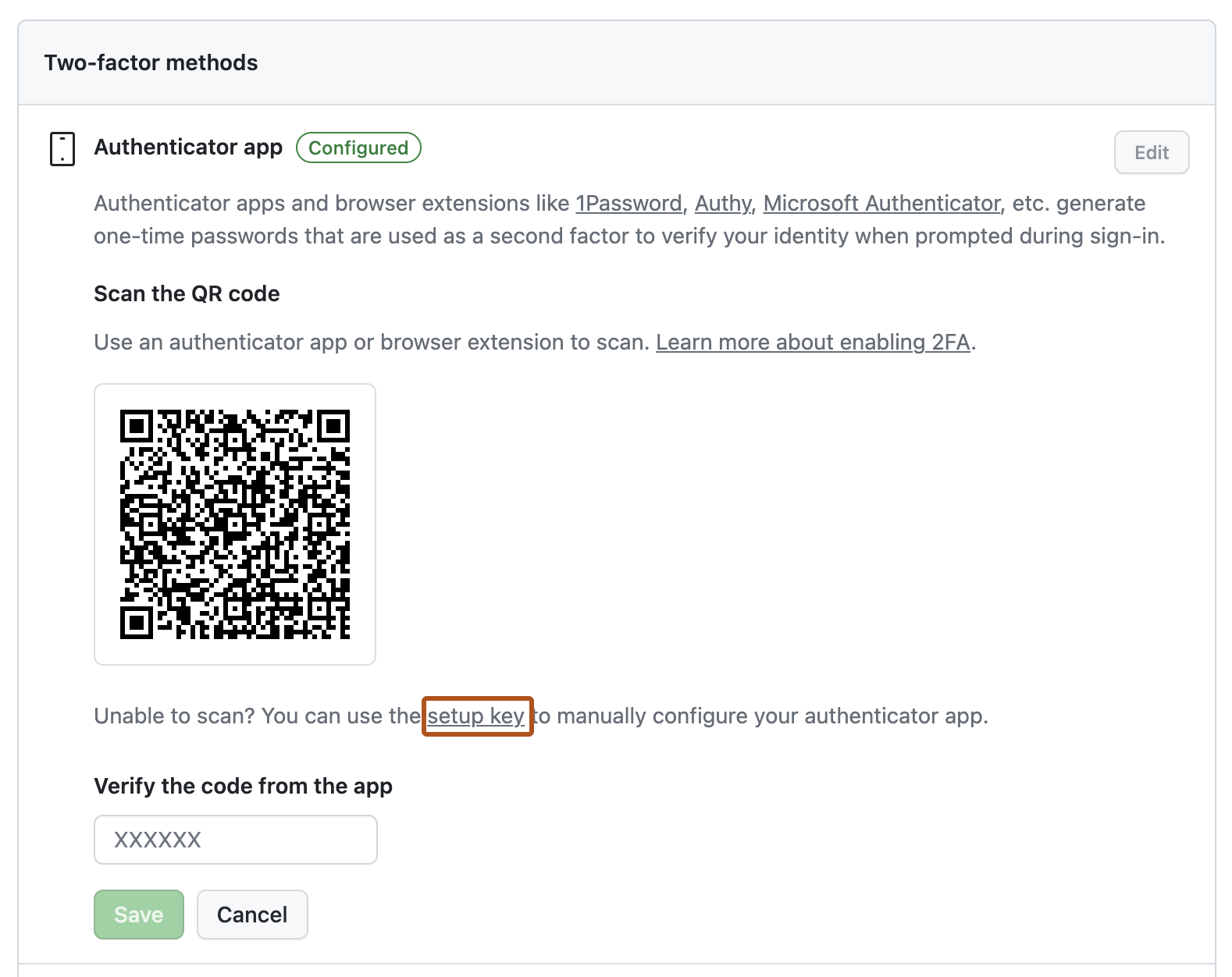

Em "Métodos de dois fatores", à direita de "Aplicativo autenticador", clique em Editar.

-

No "Aplicativo autenticador", imediatamente abaixo do código QR, clique em chave de configuração.

-

Copie o segredo exibido na caixa de diálogo.

-

Reconfigure a 2FA usando o segredo copiado.

-

-

Selecione um aplicativo da CLI (como oathtool) para gerar códigos do segredo TOTP. Você usará o aplicativo para gerar um novo código do segredo TOTP sempre que precisar acessar a conta. Para obter mais informações, confira oathtool na documentação do OATH Toolkit.

-

Quando precisar acessar a conta, redefina a senha com a funcionalidade correspondente (por meio da lista de emails) e use o aplicativo da CLI para gerar um código TOTP.