Sobre as restrições de tráfego de rede

Por padrão, os usuários autorizados podem acessar os recursos da sua empresa de qualquer endereço IP. Você pode restringir o acesso aos recursos privados da empresa configurando uma lista que permita ou negue o acesso de endereços IP específicos. Por exemplo, você pode permitir o acesso aos recursos privados exclusivamente do endereço IP da rede do seu escritório.

Depois de configurar uma lista de permissões de IP, a lista determina se os usuários podem acessar recursos protegidos por meio da interface do usuário da web, APIs ou Git, usando qualquer um dos métodos de autenticação a seguir:

- Nome de usuário e senha com autenticação, usando GitHub ou SSO do SAML

- Personal access token

- Chave SSH

A lista de permissões de IP se aplica a usuários com qualquer função ou acesso, incluindo proprietários de empresas e organizações, administradores de repositório e colaboradores externos.

Se a sua empresa usa Enterprise Managed Users com o Microsoft Entra ID (o antigo Azure AD) e o OIDC, você pode escolher se deseja adotar o recurso de lista de permissões de IP do GitHub ou as restrições da lista de permissões do seu IdP (provedor de identidade). Se a sua empresa não usa Enterprise Managed Users com o Azure AD e OIDC, você pode adotar o recurso de lista de permissões do GitHub.

Quais recursos são protegidos?

As listas de permissões de IP restringem o acesso a:

- Repositórios pertencentes à organização

- Repositórios privados e internos

- Recursos públicos, quando um usuário estiver conectado ao GitHub

- URLs brutos para arquivos em repositórios, como

https://raw.githubusercontent.com/octo-org/octo-repo/main/README.md?token=ABC10001

As listas de permissões de IP não restringem o acesso a:

- Repositórios, incluindo forks, pertencentes a contas de usuário gerenciadas

- Recursos públicos, quando acessados anonimamente

- Recursos do GitHub Copilot que não exigem a busca direta de dados privados ou organizacionais do GitHub

- URLs anônimas para imagens e vídeos carregados em problemas ou pull requests, como

https://private-user-images.githubusercontent.com/10001/20002.png?jwt=ABC10001, a menos que você use o GitHub Enterprise Cloud com residência de dados

Sobre a lista de permissões de IP do GitHub

Você pode usar a lista de permissões de IP do GitHub para controlar o acesso à sua empresa e a ativos pertencentes a organizações da sua empresa.

Você pode aprovar o acesso para um único endereço IP ou uma série de endereços usando a notação CIDR. Para saber mais, confira Notação CIDR na Wikipédia.

Para fazer cumprir a lista de permissões de IP, você deve primeiro adicionar endereços IP à lista, e então habilitar a lista de permissões de IP. Após concluir sua lista, você pode verificar se um endereço IP específico seria permitido por qualquer uma das entradas habilitadas da lista de permissões de IP.

É preciso adicionar o endereço IP atual ou um intervalo correspondente antes de habilitar a lista de permissões de IP. Ao habilitar a lista de permissões, os endereços IP que você configurou são imediatamente adicionados às listas de permissões de organizações na sua empresa. Se você desabilitar a lista de autorização, os endereços serão removidos da lista de permissões da organização.

Os proprietários da organização podem adicionar entradas adicionais à lista de permissões para suas organizações, mas não podem gerenciar entradas herdadas da lista de permissões da conta corporativa e os proprietários corporativos não podem gerenciar entradas adicionadas à lista de permissões da organização. Para saber mais, confira Gerenciar endereços IP permitidos para sua organização.

Você pode escolher adicionar automaticamente à sua lista de permissões qualquer endereço IP configurado para GitHub Apps instalado na sua empresa. O criador de um GitHub App pode configurar uma lista de permissões para o seu aplicativo, especificando os endereços IP em que o aplicativo é executado. Ao herdar a lista de permissões deles para a sua lista, você evita as solicitações de conexão do aplicativo que está sendo recusado. Para saber mais, confira Permitir acesso pelos Aplicativos do GitHub.

Sobre a lista de permissões do seu IdP

Se estiver usando o Enterprise Managed Users com o Entra ID e o OIDC, você poderá usar a lista de permissões do seu IdP.

O uso da lista de permissões do seu IdP desativa as configurações da lista de permissões de IP do GitHub para todas as organizações da sua empresa e desativa as APIs do GraphQL para habilitar e gerenciar as listas de permissões de IP.

Por padrão, o IdP executa a CAP na entrada inicial interativa do SAML ou do OIDC no GitHub para qualquer configuração de lista de permissões de IP escolhida.

A CAP do OIDC se aplica a solicitações da Web e a solicitações à API que usam um token de usuário, como um token OAuth para um OAuth app ou um token de acesso para um GitHub App que atua em nome de um usuário. A CAP do OIDC não se aplica quando um GitHub App usa um token de acesso de instalação. Confira Sobre a autenticação com um GitHub App e Sobre o suporte para a Política de Acesso Condicional do IdP.

Note

A proteção de CAP para sessões da Web atualmente está em versão prévia pública e poderá ser alterada.

Se o suporte ao IdP CAP já estiver habilitado para sua empresa, você poderá optar pela proteção estendida para sessões da Web nas configurações de "Authentication security" da empresa. Quando a proteção de sessão da Web está habilitada e as condições de IP de um usuário não são atendidas, ele pode exibir e filtrar todos os recursos de propriedade do usuário, mas não pode exibir os detalhes dos resultados para notificações, pesquisas, painéis pessoais ou repositórios marcados como favoritos.

Para garantir o uso contínuo da CAP do OIDC enquanto ainda aplica a política a tokens do OAuth e a tokens de acesso do usuário, você deve copiar todos os intervalos de IP de cada GitHub App que sua empresa usa na política do IdP.

Como usar a lista de permissões de IP do GitHub

Como habilitar a lista de permissões de IP do GitHub

- No canto superior direito do GitHub, selecione sua foto de perfil.

- Dependendo do ambiente, selecione Sua empresa ou Suas empresas e escolha a empresa que deseja ver.

- Ao lado da organização, clique em Configurações.

- Na seção "Segurança" da barra lateral, clique em Segurança de autenticação.

- Se você estiver usando o Enterprise Managed Users com o OIDC, em "Lista de permissões de IP", selecione o menu suspenso Configuração da lista de permissões de IP e clique em GitHub.

- Em "Lista de IPs permitidos", selecione Habilitar a lista de IPs permitidos.

- Clique em Salvar.

Adicionar endereços IP permitidos

Você pode criar uma lista de permissões de IP adicionando entradas que contêm um endereço IP ou um intervalo de endereços. Após concluir a adição de entradas, você pode verificar se um endereço IP específico seria permitido por qualquer uma das entradas habilitadas da lista de permissões de IP.

Antes de a lista restringir o acesso a ativos privados pertencentes a organizações em sua empresa, você também deve habilitar os endereços IP permitidos.

Note

A GitHub está distribuindo gradualmente o suporte para IPv6. À medida que os serviços do GitHub continuarem a adicionar suporte a IPv6, começaremos a reconhecer endereços IPv6 de usuários do GitHub. Para evitar possíveis interrupções de acesso, verifique se você adicionou todos os endereços IPv6 necessários à sua lista de permissões de IP.

Note

Devido ao cache, a inclusão ou a remoção endereços IP pode levar alguns minutos para entrar totalmente em vigor.

-

No canto superior direito do GitHub, selecione sua foto de perfil.

-

Dependendo do ambiente, selecione Sua empresa ou Suas empresas e escolha a empresa que deseja ver.

-

Do lado esquerdo da página, na barra lateral da conta empresarial, clique em Configurações.

-

Em Configurações, clique em Segurança da autenticação.

-

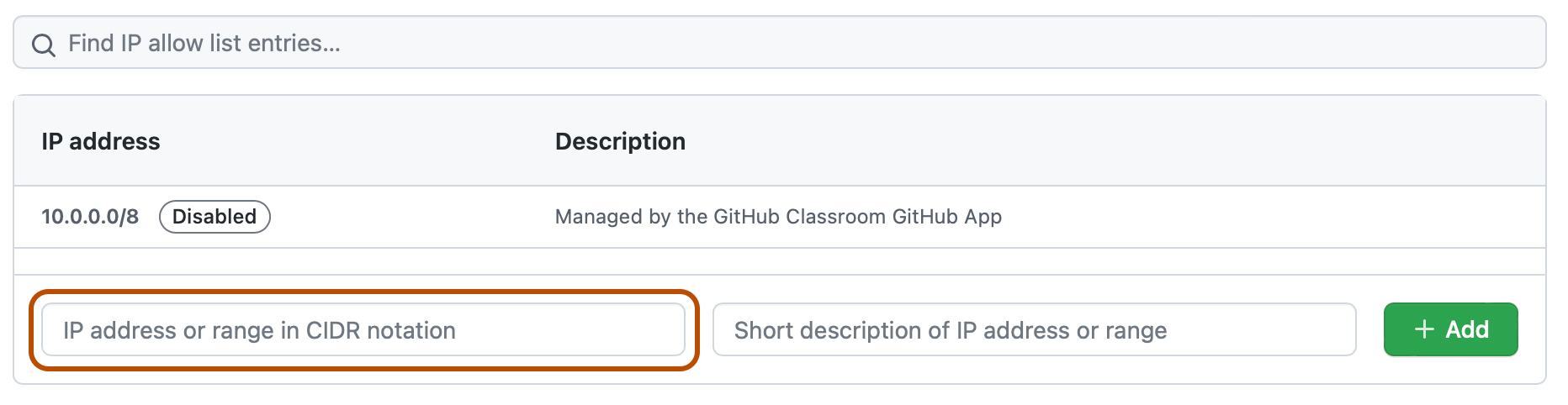

Na parte inferior da seção "Lista de permissões de IP", no campo "Endereço IP ou intervalo na notação CIDR", digite um endereço IP ou um intervalo de endereços na notação CIDR.

-

Opcionalmente, no campo "Breve descrição do endereço IP ou intervalo", insira uma descrição do endereço IP ou intervalo permitido.

-

Clique em Adicionar.

-

Opcionalmente, verifique se um endereço IP específico seria permitido por qualquer uma das entradas habilitadas em sua lista. Para saber mais, confira Como verificar se um endereço IP é permitido.

Permitindo acesso de GitHub Apps

Se você estiver usando uma lista de permissões, você também pode optar por adicionar automaticamente à sua lista de permissões todos os endereços IP configurados em GitHub Apps que estão instalados na sua empresa.

Se você selecionar Habilitar a configuração de lista de permissões de IP para aplicativos GitHub instalados em suas configurações de lista de permissões, os endereços IP dos dados GitHub Apps serão adicionados a sua lista de permissões. Isso acontece independentemente de a sua lista de permissão estar habilitada. Se você instalar um GitHub App, o criador desse aplicativo muda o endereço na sua lista de permissões e esta é atualizada automaticamente com essas alterações.

Você pode identificar os endereços IP que foram automaticamente adicionados de GitHub Apps revisando o campo de descrição. A descrição para esses endereços IP é: "Gerenciado pelo NOME do aplicativo GitHub". Ao contrário dos endereços adicionados manualmente, você não pode editar, excluir ou desabilitar endereços IP adicionados automaticamente a partir de GitHub Apps.

Note

Os endereços na lista de IPs permitidos de um GitHub App só afetam as solicitações feitas por instalações do GitHub App. A adição automática do endereço IP de um GitHub App à lista de permissão de uma organização não permite acesso a um usuário do GitHub que se conecta a partir desse endereço IP.

Para saber mais sobre como criar uma lista de permissões para um GitHub App criado por você, confira Gerenciando endereços IP permitidos para um aplicativo GitHub.

Para habilitar a adição automática de endereço IP para GitHub Apps:

-

No canto superior direito do GitHub, selecione sua foto de perfil.

-

Dependendo do ambiente, selecione Sua empresa ou Suas empresas e escolha a empresa que deseja ver.

-

Do lado esquerdo da página, na barra lateral da conta empresarial, clique em Configurações.

-

Em Configurações, clique em Segurança da autenticação.

-

Em "Lista de IPs permitidos", selecione Habilitar configuração da lista de IPs permitidos para Aplicativos do GitHub instalados.

Note

Se você estiver usando Enterprise Managed Users com o OIDC, só poderá permitir o acesso por Aplicativos do GitHub se usar GitHub para a configuração da lista de permissões de IP.

-

Clique em Save (Salvar).

Editar endereços IP permitidos

Você pode editar uma entrada na lista de permissões de IP. Se você editar uma entrada habilitada, as alterações serão impostas imediatamente.

Ao concluir a edição de entradas, você poderá verificar se, após ser habilitada, sua lista de permissões autorizará a conexão de um endereço IP específico.

-

No canto superior direito do GitHub, selecione sua foto de perfil.

-

Dependendo do ambiente, selecione Sua empresa ou Suas empresas e escolha a empresa que deseja ver.

-

Do lado esquerdo da página, na barra lateral da conta empresarial, clique em Configurações.

-

Em Configurações, clique em Segurança da autenticação.

-

Em "Lista de IPs permitidos", ao lado da entrada que deseja editar, clique em Editar.

-

No campo "IP Address" (Endereço IP), digite um endereço IP ou um intervalo de endereços, na notação CIDR.

-

No campo "Descrição", digite uma descrição do endereço IP ou intervalo permitido.

-

Clique em Atualizar.

-

Opcionalmente, verifique se um endereço IP específico seria permitido por qualquer uma das entradas habilitadas em sua lista. Para saber mais, confira Como verificar se um endereço IP é permitido.

Verificando se um endereço IP é permitido

Você pode verificar se um endereço IP específico seria permitido por qualquer uma das entradas habilitadas em sua lista de permissões de IP, mesmo que a lista não esteja habilitada no momento.

-

No canto superior direito do GitHub, selecione sua foto de perfil.

-

Dependendo do ambiente, selecione Sua empresa ou Suas empresas e escolha a empresa que deseja ver.

-

Do lado esquerdo da página, na barra lateral da conta empresarial, clique em Configurações.

-

Em Configurações, clique em Segurança da autenticação.

-

No final da seção "Lista de permissões de IP", em "Verificar endereço IP", insira um endereço IP.

Excluir endereços IP permitidos

Note

Devido ao cache, a inclusão ou a remoção endereços IP pode levar alguns minutos para entrar totalmente em vigor.

-

No canto superior direito do GitHub, selecione sua foto de perfil.

-

Dependendo do ambiente, selecione Sua empresa ou Suas empresas e escolha a empresa que deseja ver.

-

Do lado esquerdo da página, na barra lateral da conta empresarial, clique em Configurações.

-

Em Configurações, clique em Segurança da autenticação.

-

Em "Lista de IPs permitidos", ao lado da entrada que deseja excluir, clique em Excluir.

-

Para excluir a entrada permanentemente, clique em Sim, excluir esta entrada da lista de IPs permitidos.

Como usar a lista de permissões do seu provedor de identidade

Note

Só há suporte para o uso da lista de permitidos do IdP nos Enterprise Managed Users com o Entra ID e o OIDC.

- No canto superior direito do GitHub, selecione sua foto de perfil.

- Dependendo do ambiente, selecione Sua empresa ou Suas empresas e escolha a empresa que deseja ver.

- Ao lado da organização, clique em Configurações.

- Na seção "Segurança" da barra lateral, clique em Segurança de autenticação.

- Em "Lista de permissões de IP", selecione o menu suspenso Configuração da lista de permissões de IP e clique em Provedor de Identidade.

- Como alternativa, para permitir que os GitHub e OAuth apps acessem sua empresa de qualquer endereço IP, selecione Ignorar a verificação do IdP nos aplicativos.

- Clique em Save (Salvar).

Usar GitHub Actions com uma lista endereços IP permitidos

Warning

Se você usa uma lista de permissões de IP e também deseja adotar GitHub Actions, precisa usar executores auto-hospedados ou executores maiores hospedados no GitHub com intervalos de endereços IP estáticoss. Ao usar a rede privada do Azure, os IPs da sua sub-rede do Azure devem ser usados. Para reduzir o número de IPs necessários, recomendamos a criação de um balanceador de carga a fim de fornecer um único intervalo de IP para a lista de permissões do GitHub. Para obter mais informações, confira Sobre executores auto-hospedados ou Sobre executores avançados.

Para permitir que seus executores auto-hospedados ou executores maiores hospedados se comuniquem com o GitHub, adicione o endereço IP (ou o intervalo de endereços IP) dos seus executores à lista de permissões de IP que você configurou para sua empresa.

Usando GitHub Pages com uma lista de permissões de IP

Se você usar um fluxo de trabalho personalizado do GitHub Actions como uma fonte de publicação para seu site do GitHub Pages, para permitir que o executor se conecte e crie o site, você deverá configurar uma regra para sua lista de IP permitidos.

Se você não usar um fluxo de trabalho personalizado, o executor da compilação terá acesso ao repositório do site GitHub Pages por padrão. Para saber mais sobre fontes de publicação, confira Configurando uma fonte de publicação para seu site do GitHub Pages.