記事のバージョン: Enterprise Server 2.17

CASの利用

CAS は、複数の Web アプリケーションのためのシングルサインオン (SSO) プロトコルです。 CASのユーザアカウントは、ユーザがサインインするまでユーザライセンスを消費しません。

ユーザをアイデンティティプロバイダに追加せずに認証したいなら、ビルトイン認証を設定できます。 詳細は「使用中のアイデンティティプロバイダ外のユーザのためにビルトイン認証を許可する」を参照してください。

CASでのユーザ名についての考慮

GitHub Enterprise Serverのユーザ名に使えるのは、英数字とダッシュ(-)のみです。 GitHub Enterprise Serverは、アカウントのユーザ名に含まれている非英数字をダッシュに変換します。 たとえばgregory.st.johnというユーザ名は、gregory-st-johnに変換されます。 変換されたユーザ名の先頭及び末尾はダッシュであってはならないことに注意してください。 2つの連続するダッシュを含めることもできません。

メールアドレスから作成されたユーザ名は、@以前の文字を変換して作成されます。

複数のアカウントが変換後に同じGitHub Enterprise Serverのユーザ名になる場合、最初のユーザアカウントだけが作成されます。 同じユーザ名のそれ以降のユーザは、サインインできません。

以下の表は、ユーザ名がGitHub Enterprise Serverでどのように変換されるかの例を示しています。

| ユーザ名 | 変換されたユーザ名 | 結果 |

|---|---|---|

| Ms.Bubbles | ms-bubbles | このユーザ名の作成は成功します。 |

| !Ms.Bubbles | -ms-bubbles | このユーザ名はダッシュで始まるので作成されません。 |

| Ms.Bubbles! | ms-bubbles- | このユーザ名はダッシュで終わるので作成されません。 |

| Ms!!Bubbles | ms--bubbles | このユーザ名には連続する2つのダッシュが含まれるので作成されません。 |

| Ms!Bubbles | ms-bubbles | このユーザ名は作成されません。 変換されたユーザ名は正当ですが、すでに存在しています。 |

| Ms.Bubbles@example.com | ms-bubbles | このユーザ名は作成されません。 変換されたユーザ名は正当ですが、すでに存在しています。 |

2 要素認証

SAMLあるいはCASを利用する場合、GitHub Enterprise Server上では2要素認証はサポートあるいは管理されませんが、外部の認証プロバイダではサポートされることがあります。 Organizationでの2要素認証の強制はできません。 Organizationにおける2要素認証の強制に関する詳しい情報については「Organizationにおける2要素認証の要求」を参照してください。

CASの属性

以下の属性が利用できます。

| 属性名 | 種類 | 説明 |

|---|---|---|

ユーザ名 | 必須 | GitHub Enterprise Server のユーザ名 |

CASの設定

警告:GitHub Enterprise Server インスタンスでCASを設定するまでは、ユーザはCASのユーザ名とパスワードをAPIリクエストの認証やHTTP/HTTPS経由のGit操作に使えないことに注意してください。 その代わりに、ユーザはアクセストークンを作成しなければなりません。

- 任意のページの右上で をクリックします。

- 左のサイドバーでManagement Consoleをクリックしてください。

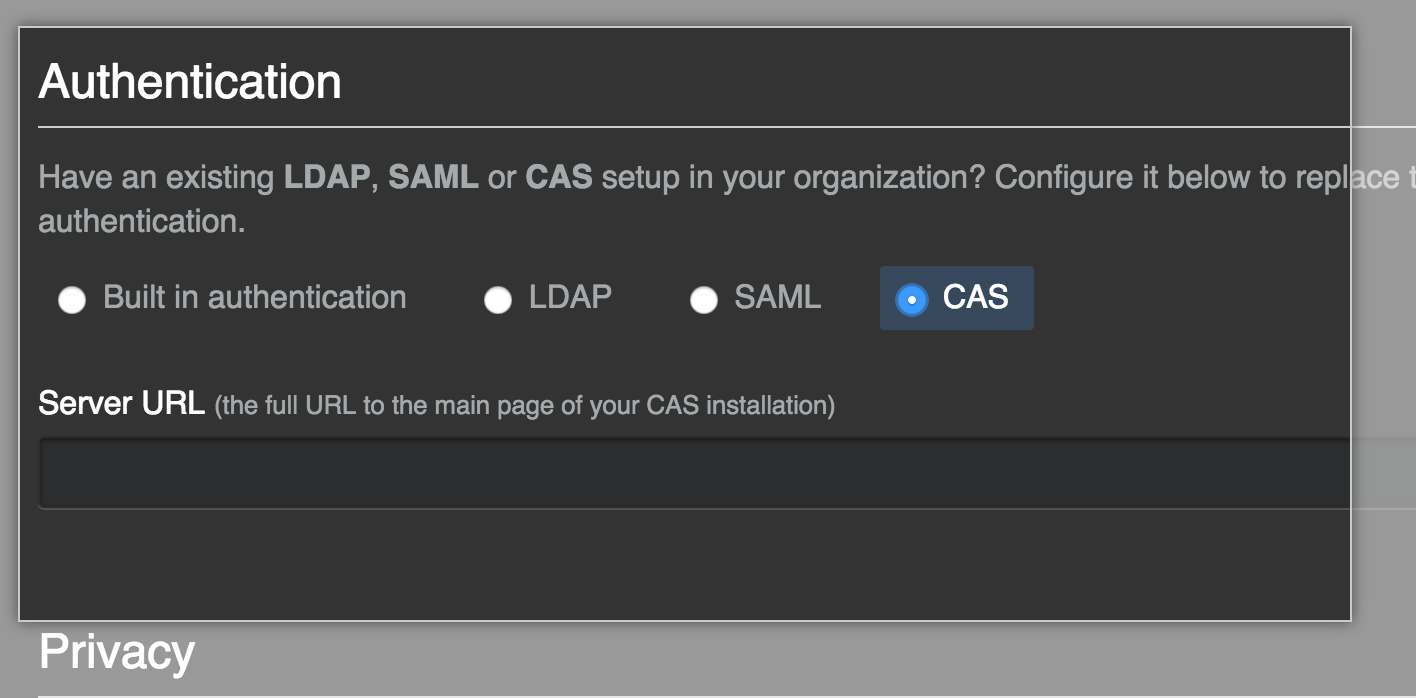

- 左のサイドバーでAuthentication(認証)をクリックしてください。

- CASを選択してください。

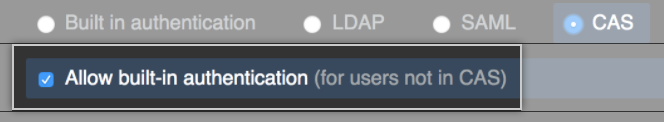

- あるいは、ユーザがGitHub Enterprise Server インスタンスのアイデンティティプロバイダに属していないなら、Allow built-in authentication(ビルトイン認証の許可)を選択して、ビルトイン認証を使うように招待することもできます。

- Server URL(サーバのURL)フィールドにCASサーバの完全なURLを入力してください。 CAS サーバが GitHub Enterprise Server が検証できない証明書を使っているなら、

ghe-ssl-ca-certificate-installを使えばその証明書を信頼済みの証明書としてインストールできます。