À propos de la gestion des bots ou des comptes de service avec l’authentification à 2 facteurs (2FA)

Vous devez vous assurer que l’authentification à 2 facteurs est activée pour les comptes d’accès partagé ou sans assistance dans votre organisation, comme les bots et les comptes de service, afin que ces comptes restent protégés. L’activation de l’authentification à 2 facteurs pour un bot ou un compte de service permet de s’assurer que les utilisateurs doivent s’authentifier avec l’authentification à 2 facteurs pour se connecter au compte sur votre instance GitHub Enterprise Server. Cela n’affecte pas la capacité du compte à s’authentifier avec ses jetons existants dans les automatisations.

Note

Quand vous exigez l’utilisation de l’authentification à 2 facteurs pour votre organisation, les comptes sans assistance qui n’utilisent pas l’authentification à 2 facteurs sont supprimés de l’organisation et perdent l’accès à ses référentiels.

Gestion de l’accès partagé aux bots ou aux comptes de service avec l’authentification à 2 facteurs

GitHub recommande les étapes suivantes pour gérer l’accès partagé aux bots ou aux comptes de service quand l’authentification à 2 facteurs est activée. Ces étapes garantissent que seules les personnes qui ont accès à une liste de diffusion (contrôlée par vous) et à un secret TOTP stocké de manière centralisée peuvent se connecter au compte.

-

Configurez une liste de diffusion pour le bot ou le compte de service qui comprend l’ensemble des propriétaires de compte en tant que membres de l’alias.

-

Ajoutez la nouvelle adresse de liste de diffusion en tant qu’adresse e-mail vérifiée dans les paramètres du compte partagé. Pour plus d’informations, consultez « Ajout d’une adresse e-mail à votre compte GitHub ».

-

Si ce n’est déjà fait, configurez l’authentification à 2 facteurs pour le bot ou le compte de service à l’aide d’une application Authenticator (TOTP). Pour plus d’informations, consultez « Sécurisation de votre compte avec l’authentification à 2 facteurs ».

-

Stockez le secret TOTP proposé lors de la configuration de l’authentification à 2 facteurs dans le gestionnaire de mots de passe utilisé par votre organisation.

Note

Ne stockez pas le mot de passe du compte partagé dans le gestionnaire de mots de passe. Vous utilisez la fonctionnalité de réinitialisation de mot de passe chaque fois que vous devez vous connecter au compte partagé.

Si vous avez déjà configuré l’authentification à 2 facteurs à l’aide de TOTP et que vous devez localiser le secret TOTP, procédez comme suit :

-

Dans la section du compte partagé, cliquez sur Mot de passe et authentification.

-

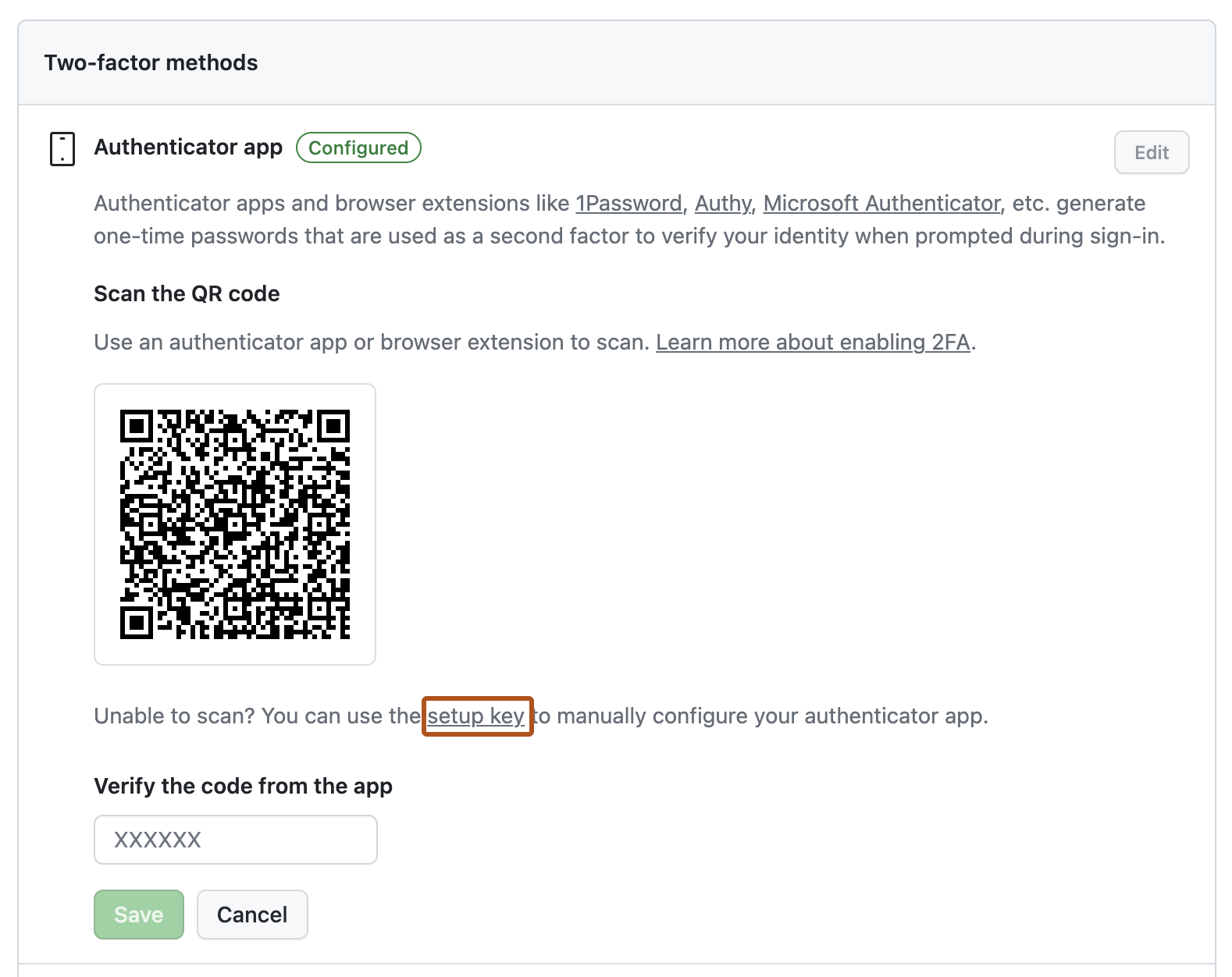

Sous « Méthodes à deux facteurs », à droite de « Application Authenticator », cliquez sur Modifier.

-

Dans « Application Authenticator », juste en dessous du code QR, cliquez sur la clé de configuration.

-

Copiez le secret affiché dans la boîte de dialogue.

-

Reconfigurez l’authentification à 2 facteurs à l’aide du secret copié.

-

-

Sélectionnez une application CLI (comme oathtool) pour générer des codes TOTP à partir du secret TOTP. Vous allez utiliser l’application pour générer un nouveau code TOTP à partir du secret TOTP chaque fois que vous devez accéder au compte. Pour plus d’informations, consultez oathtool dans la documentation du kit de ressources OATH.

-

Quand vous avez besoin d’accéder au compte, utilisez la fonctionnalité de réinitialisation de mot de passe pour réinitialiser le mot de passe (via la liste de diffusion) et utilisez l’application CLI pour générer un code TOTP.