Observação: o administrador do site precisa habilitar o code scanning para o sua instância do GitHub Enterprise Server a fim de que seja possível usar esse recurso. Se você desejar usar o GitHub Actions para fazer a varredura do seu código, o administrador do site também deverá habilitar o GitHub Actions e configurar a infraestrutura necessária. Para obter mais informações, confira "Como configurar a verificação de código do seu dispositivo".

Sobre a code scanning

A Code scanning ajuda você a capturar as vulnerabilidades no código do seu repositório. Com a code scanning do CodeQL, você pode selecionar pacotes de consultas personalizados ou internos para uso na análise, definir um agendamento de verificação específico, escolher os eventos que vão disparar uma verificação, entre outros.

Você também pode configurar a code scanning com ferramentas de terceiros. Para obter mais informações, confira "Como configurar a code scanning usando as ações de terceiros".

Se você executar a verificação de código usando várias configurações, algumas vezes um alerta terá várias origens de análise. Se um alerta tiver várias origens de análise, você poderá ver o status do alerta para cada origem de análise na página de alertas. Para obter mais informações, confira "Sobre alertas de digitalização de códigos".

Observação: este artigo descreve os recursos disponíveis na versão da ação do CodeQL e o pacote da CodeQL CLI associado incluído na versão inicial desta versão do GitHub Enterprise Server. Se sua empresa usa uma versão mais recente da ação CodeQL, confira a versão GitHub Enterprise Cloud deste artigo para obter informações sobre os recursos mais recentes. Para obter informações sobre como usar a versão mais recente, consulte "Como configurar a verificação de código do seu dispositivo".

Pré-requisitos

Seu repositório está qualificado para a code scanning se:

- ele usa linguagens compatíveis com o CodeQL ou se você pretende gerar resultados da verificação de código com uma ferramenta de terceiros.

- As GitHub Actions estão habilitadas.

- GitHub Advanced Security estar habilitada.

Se o servidor no qual você está executando o GitHub Enterprise Server não estiver conectado à Internet, o administrador do site poderá habilitar o CodeQL code scanning disponibilizando o pacote de análise do CodeQL no servidor. Para obter mais informações, confira "Como configurar a verificação de código do seu dispositivo".

Como configurar a code scanning usando a ação do CodeQL

-

No sua instância do GitHub Enterprise Server, navegue até a página principal do repositório.

-

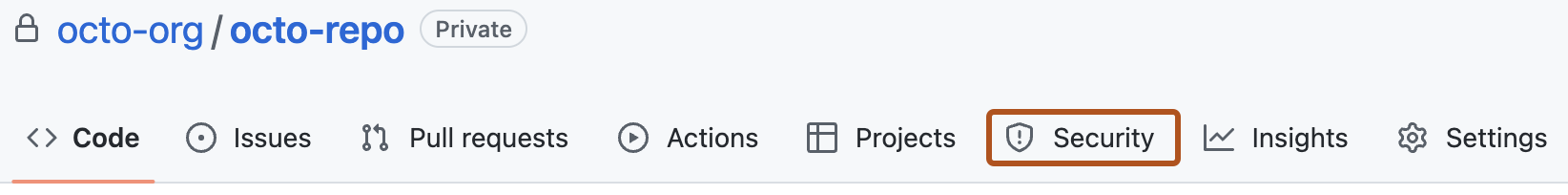

Abaixo do nome do repositório, clique em Segurança. Caso não consiga ver a guia "Segurança", selecione o menu suspenso e clique em Segurança.

-

À direita de "Alertas do Code scanning", clique em Configurar code scanning . Se a opção "Alertas do code scanning" estiver ausente, você precisará pedir a um proprietário da organização ou a um administrador do repositório para habilitar o GitHub Advanced Security. Para obter mais informações, confira "Gerenciando as configurações de segurança e de análise da sua organização" ou "Gerenciando as configurações de segurança e análise do repositório".

-

Em "Introdução à code scanning", clique em Configurar este fluxo de trabalho no Fluxo de trabalho de análise do CodeQL ou em um fluxo de trabalho de terceiros.

Os fluxos de trabalho só serão exibidos se forem relevantes para as linguagens de programação detectadas no repositório. O Fluxo de trabalho de análise do CodeQL é sempre exibido, mas o botão "Configurar este fluxo de trabalho" só fica habilitado se a análise do CodeQL dá suporte às linguagens presentes no repositório.

-

Para personalizar como code scanning faz a varredura do seu código, edite o fluxo de trabalho.

Geralmente, você pode fazer commit do Fluxo de trabalho de análise do CodeQL sem fazer nenhuma alteração a ele. No entanto, muitos dos fluxos de trabalho de terceiros exigem configuração adicional, portanto, leia os comentários no fluxo de trabalho antes de fazer commit.

Para obter mais informações, confira "Como personalizar verificação de código" e "Verificação de código do CodeQL para linguagens compiladas."

-

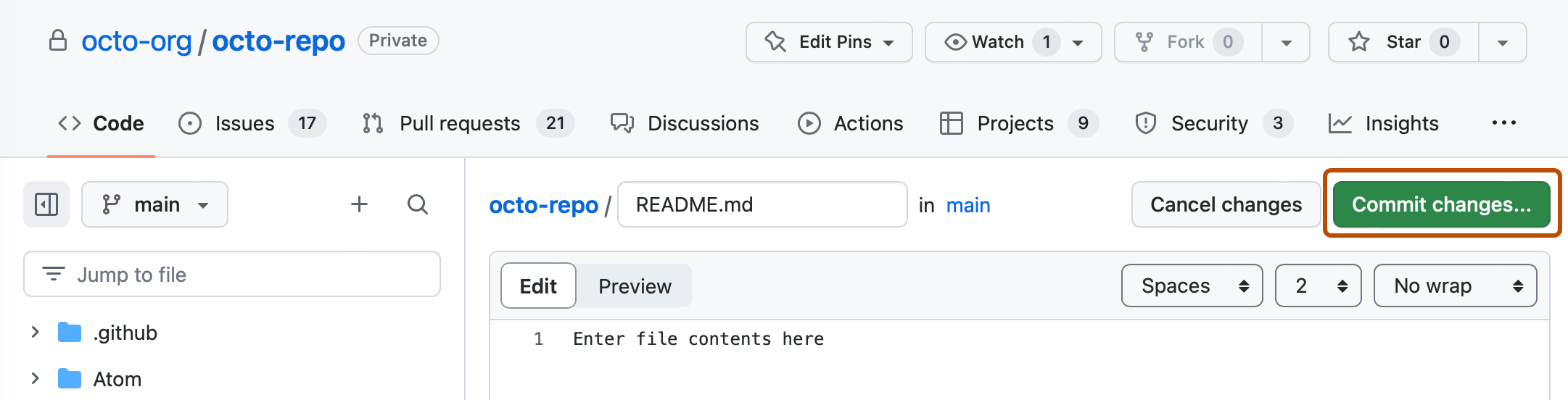

Clique em Fazer commit das alterações… para ver o formulário das alterações de commit.

-

No campo mensagem do commit, digite uma mensagem do commit.

-

Escolha se você quer fazer commit diretamente no branch padrão ou criar um branch e iniciar uma solicitação de pull.

-

Clique em Confirmar novo arquivo ou Propor novo arquivo.

No Fluxo de trabalho de análise do CodeQL sugerido, a code scanning está configurada para analisar o código cada vez que você efetua push de uma alteração para a ramificação padrão ou para qualquer ramificação protegida ou quando aciona uma solicitação de pull na ramificação padrão. Como resultado, code scanning vai começar agora.

Os gatilhos on:pull_request e on:push para varredura de código são úteis para finalidades diferentes. Para obter mais informações, confira "Como personalizar verificação de código".

Para obter informações sobre habilitação em massa, consulte "Como definir a verificação de código com o CodeQL em escala".

Próximas etapas

Depois de configurar a code scanning, e permitir que suas ações sejam concluídas, você pode:

- Visualizar todos os alertas de code scanning gerados para este repositório. Para obter mais informações, confira "Gerenciamento de alertas de varredura de código para seu repositório".

- Visualizar todos os alertas gerados para um solicitação de pull enviada após configurar a code scanning. Para obter mais informações, confira "Alertas de varredura de código de triagem em pull requests".

- Configurar notificações para as execuções concluídas. Para obter mais informações, confira "Configurar notificações".

- Saiba mais sobre os verificações da code scanning em pull requests. Para saber mais, confira "Alertas de varredura de código de triagem em pull requests".

- Visualizar os logs gerados pela análise do code scanning. Para obter mais informações, confira "Visualizar os registros de varredura de código".

- Investigue todos os problemas ocorridos com a configuração inicial da code scanning. Para obter mais informações, confira "Solucionar problemas da varredura de código".

- Personalize como code scanning faz a varredura de código no seu repositório. Para obter mais informações, confira "Como personalizar verificação de código".