Note: Your site administrator must enable secret scanning for GitHub Enterprise Serverインスタンス before you can use this feature. For more information, see "Configuring secret scanning for your appliance."

>- Secret scanning の有効化

- Secret scanningは、Organizationが所有する任意のリポジトリで有効化できます。 有効化されると、secret scanningはGitHubリポジトリ中に存在するすべてのブランチのGit履歴全体に対して、あらゆるシークレットをスキャンします。

-

GitHub Enterprise Serverインスタンスで、リポジトリのメインページにアクセスしてく� さい。

-

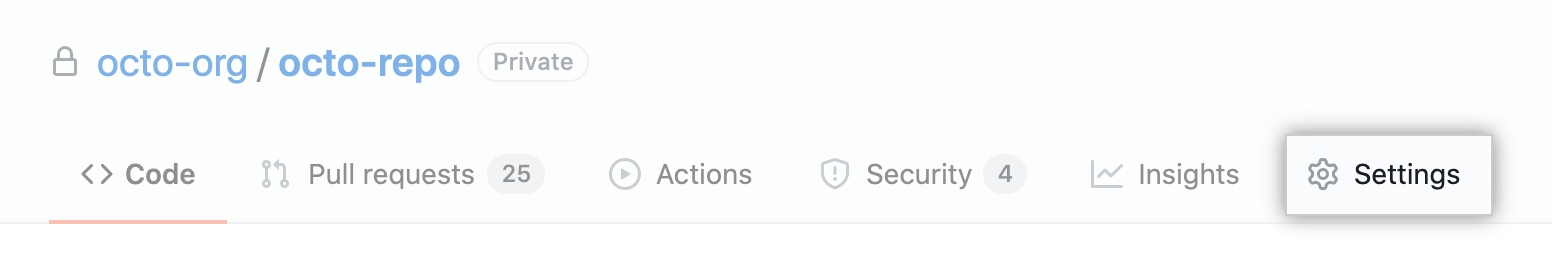

リポジトリ名の下で Settings(設定)をクリックしてく� さい。

-

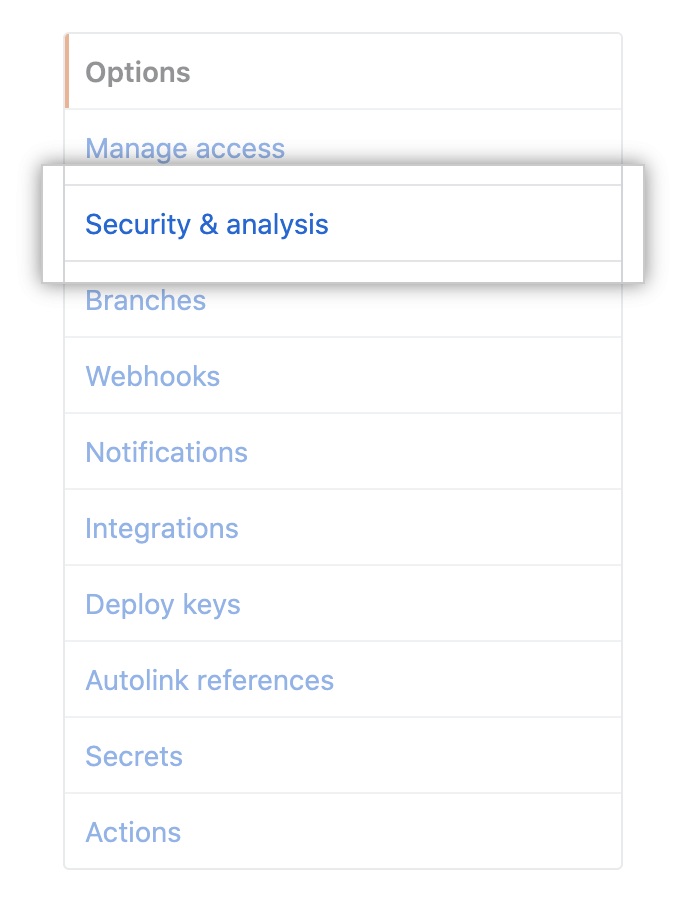

左のサイドバーで、Security & analysis(セキュリティと分析)をクリックしてく� さい。

-

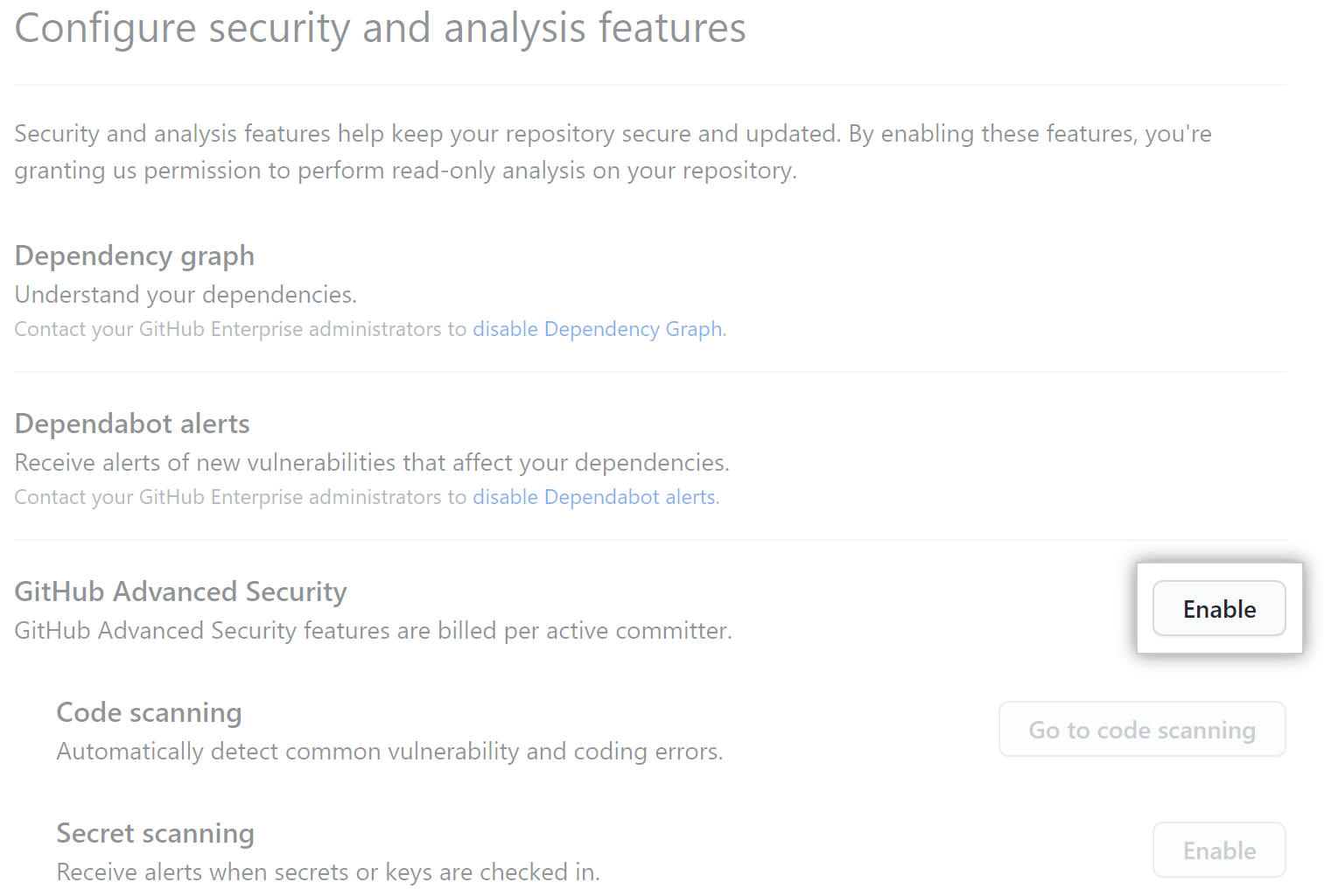

If Advanced Securityがま� リポジトリで有効化されていなければ、"GitHub Advanced Security" の右でEnable(有効化)をクリックしてく� さい。

-

Advanced Securityの有効化の影響をレビューしてから、Enable GitHub Advanced Security for this repository(このリポジトリで有効化)をクリックしてく� さい。

-

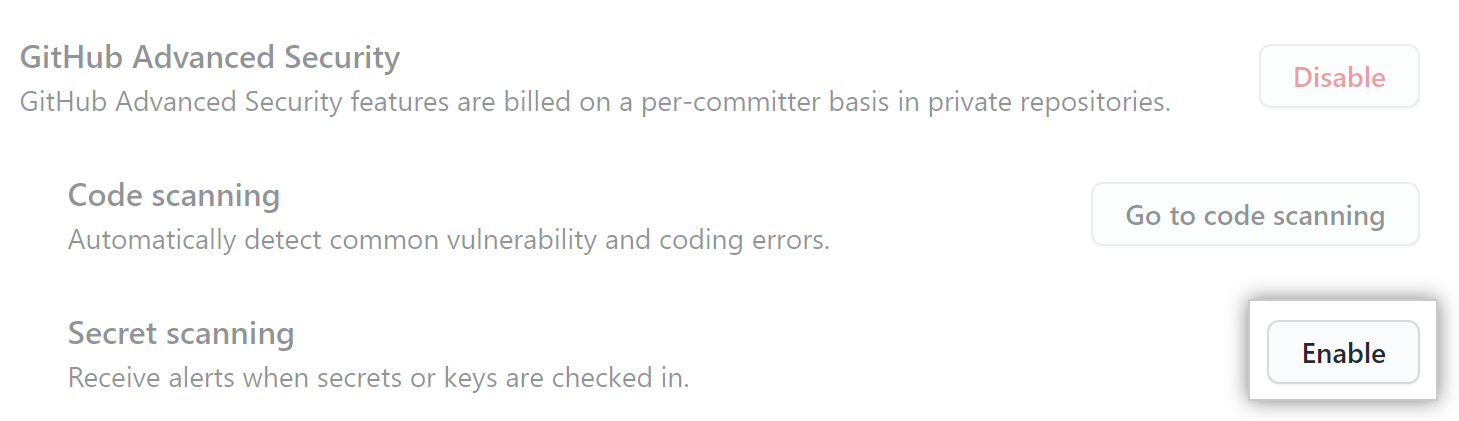

Advanced Securityを有効化すると、Organizationの設定によってはリポジトリでsecret scanningが自動的に有効化されることがあります。 [Secret scanning] と [Enable] ボタンが表示されている� �合でも、[Enable] をクリックして secret scanning を有効化する必要があります。 [Disable] ボタンが表示されている� �合、secret scanning はすでに有効化されています。

>- Secret scanningからのディレクトリの除外

secret_scanning.yml ファイルを使用して、secret scanning からディレクトリを除外できます。 たとえば、テストまたはランダ� に生成されたコンテンツを含むディレクトリを除外できます。

-

GitHub Enterprise Serverインスタンスで、リポジトリのメインページにアクセスしてく� さい。

-

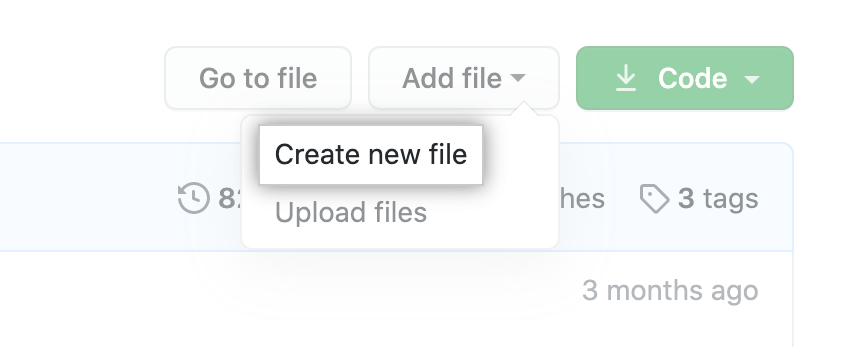

ファイルのリストの上で、Add file(ファイルの追� )ドロップダウンを使い、Create new file(新規ファイルの作成をクリックしてく� さい。

-

ファイル名フィールドに、.github/secret_scanning.yml と入力します。

-

[Edit new file] に

paths-ignore:と入力してから、secret scanning から除外するパスを入力します。paths-ignore: - "foo/bar/*.js"*などの特殊文字を使用して、パスをフィルタできます。 フィルタパターンに関する詳しい情� �については、「GitHub Actionsのワークフロー構文」を参照してく� さい。ノート:

paths-ignoreに 1,000 以上のエントリがある� �合、secret scanning は最初の 1,000 ディレクトリのみをスキャン対象から除外します。- secret_scanning.yml が 1MB 以上ある� �合、secret scanning はファイル全体を無視します。

secret scanning からの個々のアラートを無視することもできます。 詳しい情� �については、「secret scanning からのアラートを管理する」を参照してく� さい。