Sobre os resultados de code scanning em pull requests

Em repositórios onde code scanning está configurado como uma verificação de pull request, code scanning verifica o código no pull request. Por padrão, isso é limitado a pull requests que visam o branch-padrão ou branches protegidos, mas você pode alterar esta configuração em GitHub Actions ou em um sistema de CI/CD de terceiros.

Se as linhas de código alteradas na pull request gerarem alertas code scanning, os alertas serão relatados nos seguintes locais na pull request.

- Verificar os resultados na pull request

- A guia Conversa da pull request, que faz parte de uma revisão da pull request

- A guia Arquivos alterados da solicitação de pull

Note

O Code scanning exibe alertas em pull requests somente quando todas as linhas de código identificadas pelo alerta existem na comparação da pull request. Para saber mais, confira Suporte SARIF para a varredura de código.

O Code scanning sugerirá correções para alertas de análise de CodeQL (incluindo análise de CodeQL) em repositórios privados. Para obter mais informações sobre como trabalhar com sugestões do Copilot Autofix em pull requests, consulte Trabalhar com sugestões do Copilot Autofix para alertas em uma pull request.

Se você tiver permissão de gravação no repositório, você poderá ver qualquer alerta de code scanning existente na guia Security. Para obter informações sobre alertas de repositório, consulte Avaliar alertas de verificação de código para seu repositório.

Nos repositórios em que a code scanning estiver configurada para verificar o código sempre que ele é enviado por push, a code scanning também mapeará os resultados a qualquer solicitação de pull aberta e adicionará os alertas como anotações nos mesmos lugares que as outras verificações de solicitação de pull. Para saber mais, confira Personalizando a configuração avançada para varredura de código.

Se a solicitação de pull for direcionada a um branch protegido que usa code scanning e o proprietário do repositório tiver configurado as verificações de status necessárias, a verificação de "resultados do Code scanning" deverá ser aprovada para que você possa mesclar a solicitação de pull. Para saber mais, confira Sobre branches protegidos.

Sobre code scanning como uma verificação de pull request

Há muitas opções para configurar code scanning como uma verificação de solicitação de pull. Portanto, a configuração exata de cada repositório irá variar e alguns terão mais de uma verificação.

Verificação de resultados do Code scanning

Para todas as configurações do code scanning, a verificação que contém os resultados do code scanning é: Resultados do Code scanning . Os resultados de cada ferramenta de análise utilizada são mostrados separadamente. Todos os alertas novos sobre as linhas das alterações de código no pull request são exibidos como anotações.

Para ver o conjunto completo de alertas do branch analisado, clique em Exibir todos os alertas do branch. Isso abre a visualização completa de alerta onde você pode filtrar todos os alertas sobre o branch por tipo, gravidade, tag, etc. Para saber mais, confira Avaliar alertas de verificação de código para seu repositório.

Falhas de verificação de resultados do Code scanning

Se a verificação de resultados de code scanning encontrar problemas com uma severidade error, critical ou high, a verificação falhará e o erro será relatado nos resultados da verificação. Se todos os resultados encontrados por code scanning tiverem gravidades menores, os alertas serão tratados como avisos ou observações e a verificação será considerada bem-sucedida.

Você pode substituir o comportamento padrão nas configurações do repositório especificando o nível de severidades e as severidades de segurança que causarão falha da solicitação de pull. Para saber mais, confira Personalizando a configuração avançada para varredura de código.

Outras verificações de code scanning

Dependendo da sua configuração, você poderá ver verificações adicionais em execução em pull requests com code scanning configurados. Estes são geralmente fluxos de trabalho que analisam o código ou que fazem o upload dos resultados de code scanning. Essas verificações são úteis para a resolução de problemas em caso de problemas com a análise.

Por exemplo, se o repositório usar o Fluxo de trabalho de análise do CodeQL, uma verificação CodeQL/Analisar (LINGUAGEM) será executada para cada linguagem antes que a verificação de resultados seja executada. A verificação de análise pode falhar se houver problemas de configuração, ou se o pull request interromper a compilação para uma linguagem que a análise compila (por exemplo, C/C++, C#, Go, Java, Kotlin, e Swift).

Assim como com outras verificações de pull request, você poderá ver informações completas da falha de verificação na guia Checks. Para obter mais informações sobre configuração e solução de problemas, consulte Personalizando a configuração avançada para varredura de código ou Solucionar problemas da varredura de código.

Visualizando um alerta no seu pull request

Você poderá ver todos os alertas code scanning que estiverem dentro da comparação das alterações inroduzidas em uma pull request, exibindo a guia Conversa. O Code scanning posta uma revisão da pull request que mostra cada alerta como uma anotação nas linhas de código que dispararam o alerta. Você pode comentar os alertas, ignorar os alertas e ver os caminhos para os alertas, diretamente nas anotações. Você pode ver os detalhes completos de um alerta clicando no link "Mostrar mais detalhes", que acessa a página de detalhes do alerta.

Visualize também todos os alertas code scanning existentes que estiverem na comparação das alterações introduzidas na pull request, na guia Arquivos alterados.

Se você adicionar uma nova configuração de verificação de código na pull request, verá um comentário direcionando você para a guia Segurança do repositório para que você possa visualizar todos os alertas na ramificação da pull request. Para obter mais informações sobre como exibir os alertas de um repositório, confira Avaliar alertas de verificação de código para seu repositório.

Se você tiver permissão de gravação para o repositório, algumas anotações conterão links com contexto adicional para o alerta. No exemplo acima, na análise do CodeQL, clique no valor fornecido pelo usuário para ver em que ponto os dados não confiáveis entram no fluxo de dados (isso é conhecido como a origem). Nesse caso, você também pode ver o caminho completo do código-fonte do código que usa os dados (o coletor) clicando em Mostrar caminhos. Isto faz com que seja fácil verificar se os dados não são confiáveis ou se a análise não reconheceu uma etapa de sanitização de dados entre a fonte e o destino. Para obter informações sobre como analisar o fluxo de dados usando o CodeQL, confira Sobre a análise de fluxo de dados.

Para ver mais informações sobre um alerta, os usuários com a permissão de gravação podem clicar no link Mostrar mais detalhes mostrado na anotação. Isso permite que você veja todos os contextos e metadados fornecidos pela ferramenta em uma exibição de alerta. No exemplo abaixo, você pode ver tags que mostram a gravidade, o tipo e as enumerações de fraquezas comuns relevantes (CWEs) para o problema. A vista mostra também quais commits introduziram o problema.

O status e os detalhes na página de alerta refletem apenas o estado do alerta no branch padrão do repositório, mesmo que o alerta exista em outros branches. Você pode ver o status do alerta em branches não padrão na seção Branches afetados no lado direito da página de alerta. Se um alerta não existir no branch padrão, o status do alerta será exibido como "na solicitação de pull" ou "no branch" e será cinza.

Na exibição detalhada de um alerta, algumas ferramentas da code scanning, como a análise do CodeQL, também incluem uma descrição do problema e um link Mostrar mais para obter diretrizes sobre como corrigir seu código.

Como comentar um alerta em uma solicitação de pull

Comente em qualquer alerta code scanning que aparecer em uma pull request. Os alertas aparecem como anotações na guia Conversa de uma pull request, como parte de uma revisão de pull request, e também são mostrados na guia Arquivos alterados.

Você pode exigir que todas as conversas em uma solicitação de pull, incluindo as relacionadas a alertas de code scanning sejam resolvidas antes que a solicitação de pull possa ser mesclada. Para saber mais, confira Sobre branches protegidos.

Corrigir de um alerta no seu pull request

Qualquer pessoa com acesso push a um pull request pode corrigir um alerta de code scanning que seja identificado nesse pull request. Se você fizer commit de alterações na solicitação do pull request, isto acionará uma nova execução das verificações do pull request. Se suas alterações corrigirem o problema, o alerta será fechado e a anotação removida.

Trabalhar com sugestões do Copilot Autofix para alertas em uma pull request

O GitHub Copilot Autofix é uma expansão do code scanning que fornece recomendações direcionadas para ajudar a corrigir alertas da code scanning, incluindo alertas do CodeQL, em pull requests. As possíveis correções são geradas automaticamente por modelos de linguagem grande (LLMs) usando dados da base de código, da pull request e da análise da code scanning.

Note

Você não precisa de uma assinatura do GitHub Copilot para usar o GitHub Copilot Autofix. O Copilot Autofix está disponível para todos os repositórios públicos em GitHub.com, bem como repositórios privados em empresas no GitHub Enterprise Cloud que tenham uma licença para GitHub Advanced Security.

Gerar sugestões do Copilot Autofix e publicar em uma pull request

Quando o Copilot Autofix estiver habilitado para um repositório, os alertas serão exibidos em pull requests normalmente, e as informações de todos os alertas encontrados pela code scanning serão automaticamente enviados ao LLM para processamento. Quando a análise do LLM é concluída, todos os resultados são publicados como comentários sobre alertas relevantes. Para saber mais, confira Uso responsável da Correção Automática do Copilot para verificação de código.

Note

- O Copilot Autofix dá suporte a um subconjunto de consultas do CodeQL. Para obter informações sobre a disponibilidade do Copilot Autofix, consulte as tabelas de consulta vinculadas de Conjuntos de consultas CodeQL.

- Quando a análise estiver concluída, todos os resultados relevantes serão publicados na solicitação de pull de uma só vez. Se pelo menos um alerta em sua pull request tiver uma sugestão do Copilot Autofix, você deverá presumir que o LLM concluiu a identificação de possíveis correções para seu código.

- Em alertas gerados com base em consultas que não têm suporte no Copilot Autofix, você verá uma nota informando que a consulta não tem suporte. Se uma sugestão para uma consulta com suporte não for gerada, você verá uma nota no alerta solicitando que você tente enviar outro commit ou entre em contato com o suporte.

Normalmente, quando você sugere alterações em uma solicitação de pull, seu comentário contém alterações para um único arquivo que é alterado na solicitação de pull. A captura de tela a seguir mostra um comentário do Copilot Autofix que sugere alterações no arquivo index.js em que o alerta é exibido. Como a possível correção exige uma nova dependência no escape-html, o comentário também sugere adicionar essa dependência ao arquivo package.json, mesmo que a solicitação de pull original não faça alterações nesse arquivo.

Avaliar e confirmar uma sugestão do Copilot Autofix

Cada sugestão do Copilot Autofix demonstra uma possível solução para um alerta do code scanning em sua base de código. Avalie as alterações sugeridas para determinar se elas são uma boa solução para sua base de código e para garantir que elas mantenham o comportamento pretendido. Para obter informações sobre os limites de sugestões do Copilot Autofix, consulte Limites de sugestões e Mitigar os limites de sugestões em "Uso responsável do Copilot Autofix para code scanning."

-

Clique em Editar para exibir as opções de edição e selecione o seu método preferencial.

-

Em Editar com GitHub CLI, siga as instruções para fazer check-out da pull request localmente e aplicar a correção sugerida.

-

Selecione Editar FILENAME para editar o arquivo diretamente no GitHub com a correção sugerida aplicada.

Note

Se você fizer parte da versão prévia pública do Copilot Workspace for PRs, selecione Abrir no Workspace em uma sugestão da Copilot Autofix para abrir um Copilot Workspace diretamente no GitHub. O Copilot Workspace for PRs permite que você veja e edite todas as sugestões do Copilot Autofix e outras sugestões de revisão para a pull request, execute testes de CI para confirmar se eles ainda são aprovados e aplique várias alterações em um só commit. Para saber mais, confira Como usar o Copilot para facilitar seu trabalho em uma pull request.

-

-

Opcionalmente, se você preferir aplicar a correção em um repositório local ou branch, selecione o menu suspenso na sugestão.

- Selecione Exibir patch de correção automática para exibir instruções para aplicar a correção sugerida a qualquer repositório local ou branch.

- Selecione Copiar linha modificada LINE_NUMBER para copiar uma linha específica da sugestão.

-

Teste e modifique a correção sugerida conforme necessário.

-

Quando terminar de testar as alterações, confirme-as e envie-as para a ramificação.

-

O envio das alterações para sua ramificação acionará todos os testes usuais para sua solicitação de pull. Confirme se os testes de unidade ainda são aprovados e se o alerta de code scanning agora foi corrigido.

Ignorar uma sugestão do Copilot Autofix

Se você decidir rejeitar uma sugestão do Copilot Autofix, clique em Ignorar sugestão no comentário para ignorar a correção sugerida.

Ignorar um alerta no seu pull request

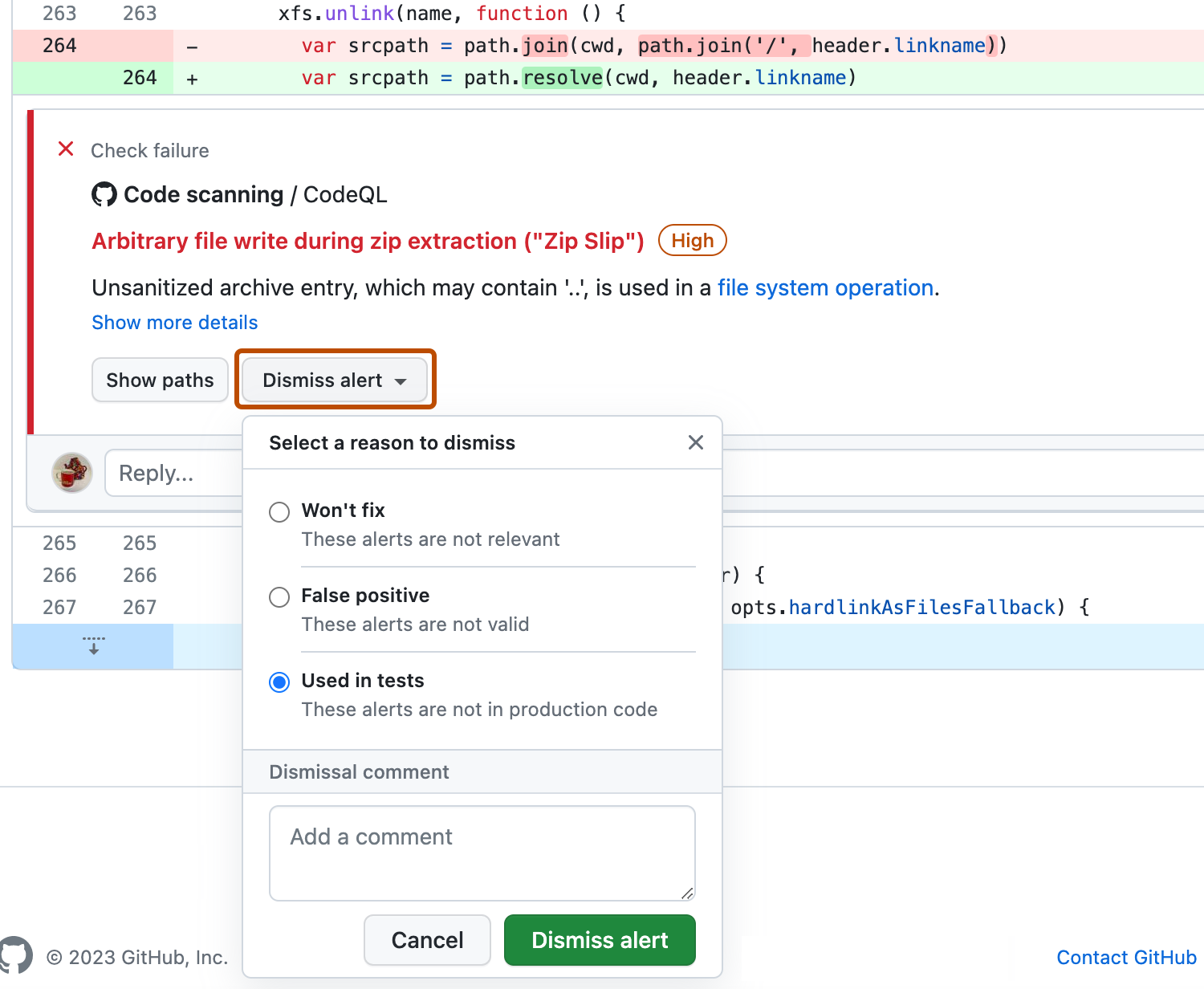

Uma forma alternativa de fechar um alerta é ignorá-lo. Você pode descartar um alerta se não acha que ele precisa ser corrigido. Por exemplo, um erro no código que é usado apenas para testes ou quando o esforço de corrigir o erro é maior do que o benefício potencial de melhorar o código. Se você tiver a permissão de gravação no repositório, um botão Ignorar alerta estará disponível nas anotações de código e no resumo de alertas. Quando você clicar em Ignorar alerta, precisará escolher um motivo para fechar o alerta.

É importante escolher o motivo apropriado no menu suspenso, pois isso pode afetar se uma consulta continua sendo incluída em análise futura. Opcionalmente, você pode fazer um comentário para registrar o contexto de um alerta ignorado. O comentário sobre o alerta ignorado é adicionado à linha do tempo do alerta e pode ser usado como justificativa em auditorias e relatórios. Você pode recuperar ou definir um comentário usando a API REST de verificação de código. O comentário está contido no dismissed_comment do ponto de extremidade alerts/{alert_number}. Para saber mais, confira Pontos de extremidade da API REST para varredura de código.

Se você ignorar um alerta de CodeQL como um falso resultado positivo, por exemplo, porque o código usa uma biblioteca de sanitização incompatível, considere contribuir para o repositório de CodeQL e melhorar a análise. Para obter mais informações sobre CodeQL, confira Contribuir para CodeQL.

Para obter mais informações sobre ignorar alertas, consulte Resolvendo alertas de varredura de código.