L’onglet Dependabot alerts de votre référentiel liste toutes les Dependabot alerts ouvertes et fermées et les Dependabot security updates correspondantes. Vous pouvez filtrer les alertes par package, écosystème ou manifeste. Vous pouvez trier la liste des alertes. Cliquez dans des alertes spécifiques pour obtenir plus de détails. Vous pouvez également ignorer ou rouvrir des alertes, soit une par une, soit en sélectionnant plusieurs alertes à la fois. Pour plus d’informations, consultez « À propos des alertes Dependabot ».

Vous pouvez activer les correctifs de sécurité automatiques pour n’importe quel référentiel qui utilise les Dependabot alerts et le graphe de dépendances. Pour plus d’informations, consultez « À propos des mises à jour de sécurité Dependabot ».

À propos des mises à jour des dépendances vulnérables dans votre dépôt

GitHub Enterprise Cloud génère Dependabot alerts lorsque nous détectons que la branche par défaut de votre codebase utilise des dépendances présentant des risques de sécurité connus. Pour les dépôts où les Dependabot security updates sont activées, quand GitHub Enterprise Cloud détecte une dépendance vulnérable dans la branche par défaut, Dependabot crée une demande de tirage (pull request) pour la corriger. La demande de tirage met à niveau la dépendance vers la version sécurisée minimale nécessaire pour éviter la vulnérabilité.

Dependabot ne génère pas de Dependabot alerts pour les programmes malveillants. Pour plus d’informations, consultez « À propos de la base de données GitHub Advisory ».

Chaque alerte Dependabot a un identificateur numérique unique et l’onglet the Dependabot alerts liste une alerte pour chaque vulnérabilité détectée. Les Dependabot alerts héritées ont regroupé les vulnérabilités par dépendance et ont généré une alerte unique par dépendance. Si vous accédez à une alerte Dependabot, vous êtes redirigé vers un onglet Dependabot alerts filtré pour ce package.

Vous pouvez filtrer et trier des Dependabot alerts en utilisant divers filtres et options de tri disponibles dans l’interface utilisateur. Pour plus d’informations, consultez Hiérarchisation des Dependabot alerts ci-dessous.

Vous pouvez également auditer les actions effectuées en réponse aux alertes Dependabot. Pour plus d’informations, consultez « Audit des alertes de sécurité ».

Hiérarchisation des Dependabot alerts

GitHub vous permet d’établir des priorités pour corriger les Dependabot alerts. Par défaut, les Dependabot alerts sont triées par ordre d’importance. L’ordre de tri « Le plus important » vous permet d’établir des priorités dans les Dependabot alerts sur lesquelles vous concentrer en premier. Les alertes sont classées en fonction de leur impact potentiel, de leur actionnabilité et de leur pertinence. Notre calcul de priorisation est en constante amélioration et inclut des facteurs tels que le score CVSS, l’étendue des dépendances et si les appels de fonction vulnérables sont trouvés pour l’alerte.

Vous pouvez également utiliser Règles de triage automatique de Dependabot pour classer par ordre de priorité les Dependabot alerts. Pour plus d’informations, consultez « À propos des règles de triage automatique de Dependabot ».

Vous pouvez trier et filtrer les Dependabot alerts en tapant des filtres sous forme de paires key:value dans la barre de recherche.

| Option | Description | Exemple |

|---|---|---|

ecosystem | Affiche des alertes pour l’écosystème sélectionné | Utiliser ecosystem:npm pour afficher des Dependabot alerts pour npm |

has | Affiche les alertes répondant aux critères de filtre sélectionnés | Utilisez has:patch pour afficher les alertes liées aux avis qui ont un patch |

is | Affiche les alertes en fonction de leur état | Utiliser is:open pour afficher les alertes ouvertes |

manifest | Affiche les alertes du manifeste sélectionné | Utiliser manifest:webwolf/pom.xml pour afficher les alertes sur le fichier pom.xml de l’application webwolf |

package | Affiche les alertes du package sélectionné | Utiliser package:django pour afficher les alertes pour django |

resolution | Affiche les alertes de l’état de résolution sélectionné | Utiliser resolution:no-bandwidth pour afficher les alertes précédemment parquées en raison d’un manque de ressources ou d’un délai de correction |

repo | Affiche les alertes en fonction du dépôt auquel elles sont liées Notez que ce filtre est disponible uniquement pour la vue d’ensemble de la sécurité. Pour plus d’informations, consultez « À propos de la vue d’ensemble de la sécurité ». | Utiliser repo:octocat-repo pour afficher les alertes dans le dépôt appelé octocat-repo |

scope | Affiche des alertes en fonction de l’étendue de la dépendance à laquelle elles sont liées | Utiliser scope:development pour afficher les alertes des dépendances utilisées uniquement pendant le développement |

severity | Affiche les alertes en fonction de leur niveau de gravité | Utiliser severity:high pour afficher les alertes dont le niveau de gravité est élevé |

sort | Affiche les alertes en fonction de l’ordre de tri sélectionné | L’option de tri par défaut des alertes est sort:most-important, qui permet de les classer par importanceUtiliser sort:newest pour afficher les dernières alertes signalées par Dependabot |

En plus des filtres disponibles via la barre de recherche, vous pouvez trier et filtrer les Dependabot alerts à l’aide des menus déroulants situés en haut de la liste d’alertes. Pour filtrer par étiquette, vous pouvez également cliquer sur une étiquette affectée à une alerte pour appliquer automatiquement ce filtre à la liste des alertes.

La barre de recherche permet également la recherche en texte intégral d’alertes et des avis de sécurité associés. Vous pouvez rechercher une partie d’un nom ou d’une description d’avis de sécurité pour retourner les alertes de votre dépôt qui se rapportent à cet avis de sécurité. Par exemple, la recherche de yaml.load() API could execute arbitrary code retourne Dependabot alerts liées à PyYAML désérialise de manière non sécurisée les chaînes YAML entraînant une exécution arbitraire du code, car la chaîne de recherche apparaît dans la description de l’avis.

Écosystèmes et manifestes pris en charge pour l’étendue des dépendances

Le tableau ci-dessous résume si l’étendue des dépendances est prise en charge pour divers écosystèmes et manifestes, c’est-à-dire si Dependabot peut identifier si une dépendance est utilisée pour le développement ou la production.

| Langage | Écosystème | Fichier manifeste | Étendue de dépendance prise en charge |

|---|---|---|---|

| Dart | bistrot | pubspec.yaml | |

| Dart | bistrot | pubspec.lock | |

| Go | Modules Go | go.mod | Non, utilise runtime par défaut |

| Java | Maven | pom.xml | test mappe au développement, sinon l’étendue par défaut est runtime |

| JavaScript | npm | package.json | |

| JavaScript | npm | package-lock.json | |

| JavaScript | npm | pnpm-lock.yaml | |

| JavaScript | yarn v1 | yarn.lock | Non, utilise runtime par défaut |

| PHP | Composer | composer.json | |

| PHP | Composer | composer.lock | |

| Python | Poetry | poetry.lock | |

| Python | Poetry | pyproject.toml | |

| Python | pip | requirements.txt | L’étendue est le développement si le nom de fichier contient test ou dev, sinon il est runtime |

| Python | pip | pipfile.lock | |

| Python | pip | pipfile | |

| Ruby | RubyGems | Gemfile | |

| Ruby | RubyGems | Gemfile.lock | Non, utilise runtime par défaut |

| Rust | Cargo | Cargo.toml | |

| Rust | Cargo | Cargo.lock | Non, utilise runtime par défaut |

| YAML | Actions GitHub | - | Non, utilise runtime par défaut |

| .NET (C#, F#, VB, etc.) | NuGet | .csproj / .vbproj .vcxproj / .fsproj | Non, utilise runtime par défaut |

| .NET | NuGet | packages.config | Non, utilise runtime par défaut |

| .NET | NuGet | .nuspec | Lorsque la balise != runtime |

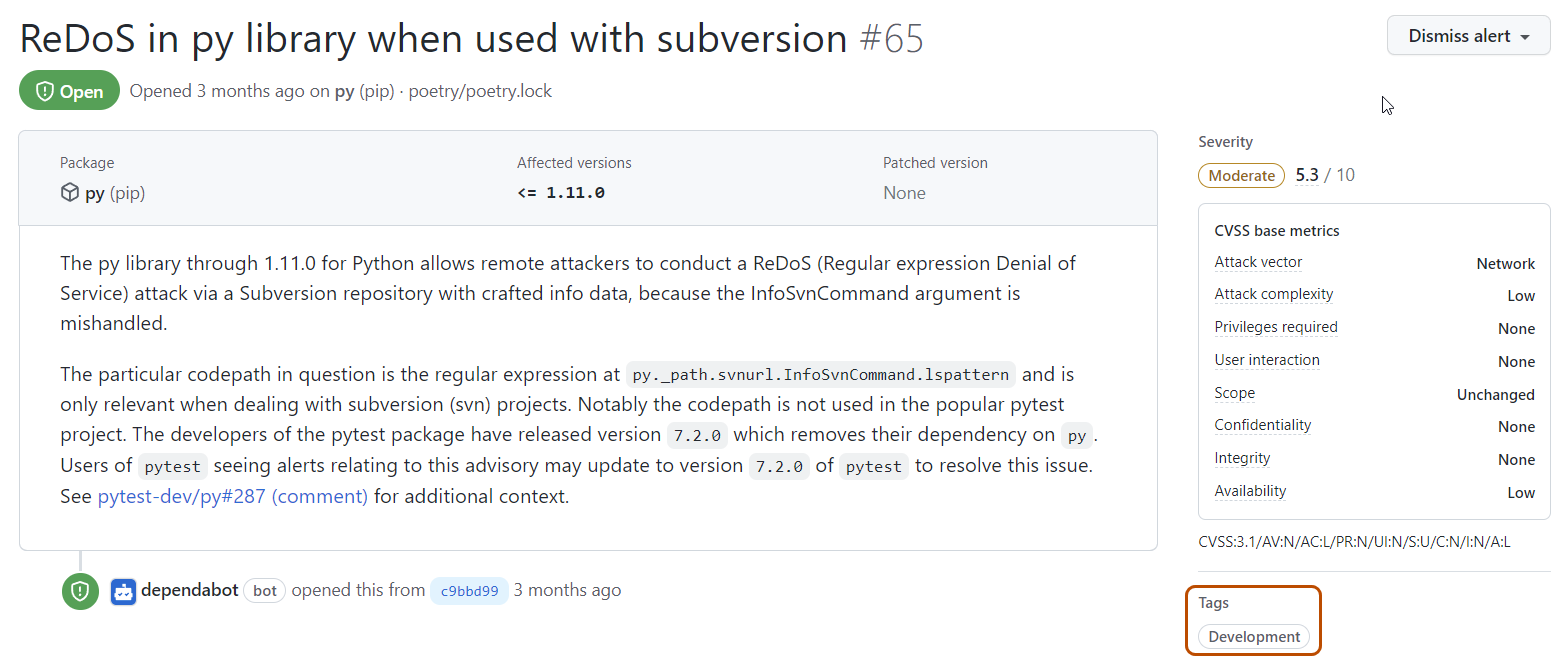

Les alertes pour les packages répertoriés comme dépendances de développement sont marquées avec l’étiquette Development page Dependabot alerts et sont également disponibles pour le filtrage via le filtre scope.

La page Détails de l’alerte des alertes sur les packages limités au développement affiche une section « Étiquettes » contenant un intitulé Development.

Affichage Dependabot alerts

Vous pouvez consulter toutes les Dependabot alerts ouvertes et fermées et les Dependabot security updates correspondantes dans l’onglet Dependabot alerts de votre référentiel. Vous pouvez trier et filtrer Dependabot alerts en sélectionnant un filtre dans le menu déroulant.

Pour afficher des résumés d'alertes pour tous ou un sous-ensemble de dépôts appartenant à votre organisation, utilisez la vue d'ensemble de la sécurité. Pour plus d’informations, consultez À propos de la vue d’ensemble de la sécurité.

-

Sur GitHub, accédez à la page principale du référentiel.

-

Sous le nom du dépôt, cliquez sur Sécurité. Si vous ne voyez pas l’onglet « Sécurité », sélectionnez le menu déroulant et cliquez sur Sécurité.

-

Dans la barre latérale « Alertes de vulnérabilité » de la vue d’ensemble de la sécurité, cliquez sur Dependabot . Si cette option est absente, cela signifie que vous n'avez pas accès aux alertes de sécurité et que vous devez y avoir accès. Pour plus d’informations, consultez « Gestion des paramètres de sécurité et d’analyse pour votre dépôt ».

-

Pour filtrer les alertes, vous pouvez sélectionner un filtre dans un menu déroulant, puis cliquer sur le filtre que vous souhaitez appliquer. Vous pouvez également taper des filtres dans la barre de recherche. Pour filtrer par étiquette, vous pouvez également cliquer sur une étiquette affectée à une alerte pour appliquer automatiquement ce filtre à la liste des alertes. Pour plus d’informations sur le filtrage et le tri des alertes, consultez Hiérarchisation de Dependabot alerts.

-

Cliquez sur l’alerte que vous voulez visualiser.

-

Si vous le souhaitez, pour suggérer une amélioration de l’avis de sécurité associé, sur le côté droit de la page des détails de l’alerte, cliquez sur Suggérer des améliorations pour cet avis sur la GitHub Advisory Database . Pour plus d’informations, consultez « Modification des avis de sécurité dans la base de données d’avis de GitHub ».

Examen et résolution des alertes

Il est important de s’assurer que toutes vos dépendances sont exemptes de toute faille de sécurité. Quand Dependabot détecte des vulnérabilités dans vos dépendances, vous devez évaluer le niveau d’exposition de votre projet et déterminer les étapes de correction à suivre pour sécuriser votre application.

Si une version corrigée de la dépendance est disponible, vous pouvez générer une demande de tirage (pull request) Dependabot pour mettre à jour cette dépendance directement à partir d’une alerte Dependabot. Si vous avez les Dependabot security updates activées, la demande de tirage (pull request) peut être liée dans l’alerte Dependabot.

Dans les cas où une version corrigée n’est pas disponible ou si vous ne pouvez pas effectuer de mise à jour vers la version sécurisée, Dependabot partage des informations supplémentaires pour vous aider à déterminer les étapes suivantes. Quand vous cliquez pour afficher une alerte Dependabot, vous pouvez voir les détails complets de l’avis de sécurité pour la dépendance, y compris les fonctions affectées. Vous pouvez ensuite vérifier si votre code appelle les fonctions impactées. Ces informations peuvent vous aider à mieux évaluer votre niveau de risque et à déterminer les solutions de contournement ou si vous êtes en mesure d’accepter le risque représenté par le conseil de sécurité.

Avec une licence GitHub Copilot Enterprise, vous pouvez également demander de l’aide à GitHub Copilot Chat pour mieux comprendre Dependabot alerts dans les référentiels de votre organisation. Pour plus d’informations, consultez « Poser des questions à GitHub Copilot dans GitHub ».

Correction des dépendances vulnérables

-

Affichez les détails d’une alerte. Pour plus d’informations, consultez Affichage Dependabot alerts (ci-dessus).

-

Si les Dependabot security updates sont activées, il peut y avoir un lien vers une demande de tirage qui corrigera la dépendance. Vous pouvez également cliquer sur Créer la mise à jour de sécurité Dependabot en haut de la page des détails de l’alerte pour créer une demande de tirage.

-

Éventuellement, si vous n’utilisez pas les Dependabot security updates, vous pouvez utiliser les informations de la page pour décider vers quelle version de la dépendance mettre à niveau et créer une demande de tirage pour mettre à jour la dépendance vers une version sécurisée.

-

Quand vous êtes prêt à mettre à jour votre dépendance et à résoudre la vulnérabilité, fusionnez la demande de tirage.

Chaque demande de tirage déclenchée par Dependabot inclut des informations sur les commandes que vous pouvez utiliser pour contrôler Dependabot. Pour plus d’informations, consultez « Gestion des demandes de tirage (pull request) pour les mises à jour des dépendances ».

Ignorer les Dependabot alerts

Note

Vous ne pouvez ignorer que les alertes ouvertes.

Si vous planifiez un travail de grande ampleur pour mettre à niveau une dépendance ou si vous décidez qu’une alerte n’a pas besoin d’être corrigée, vous pouvez ignorer l’alerte. Ignorer les alertes que vous avez déjà évaluées facilite le tri des nouvelles alertes à mesure qu’elles apparaissent.

-

Affichez les détails d’une alerte. Pour plus d’informations, consultez Affichage des dépendances vulnérables (ci-dessus).

-

Sélectionnez la liste déroulante « Ignorer », puis cliquez sur une raison pour ignorer les alertes. Les alertes ignorées non corrigées peuvent être rouvertes ultérieurement.

-

Si vous le souhaitez, ajoutez un commentaire de l’action Ignorer. Le commentaire de l’action Ignorer est ajouté à la chronologie des alertes et peut être utilisé comme justification lors de l’audit et de la création de rapports. Vous pouvez récupérer ou définir un commentaire à l’aide de l’API GraphQL. Le commentaire est contenu dans le champ

dismissComment. Pour plus d’informations, consultez Objets dans la documentation de l’API GraphQL.

-

Cliquez sur Ignorer l’alerte.

Ignorer plusieurs alertes à la fois

- Afficher le Dependabot alerts ouvert. Pour plus d’informations, consultez « Affichage et mise à jour des alertes Dependabot ».

- Si vous le souhaitez, filtrez la liste des alertes en sélectionnant un menu déroulant, puis cliquez sur le filtre que vous souhaitez appliquer. Vous pouvez également taper des filtres dans la barre de recherche.

- À gauche de chaque titre d’alerte, sélectionnez les alertes que vous souhaitez ignorer.

- Si vous le souhaitez, en haut de la liste des alertes, sélectionnez toutes les alertes de la page.

- Sélectionnez la liste déroulante « Ignorer les alertes », puis cliquez sur une raison pour ignorer les alertes.

Affichage et mise à jour des alertes fermées

Vous pouvez afficher toutes les alertes ouvertes et rouvrir les alertes qui ont été précédemment ignorées. Les alertes fermées qui ont déjà été corrigées ne peuvent pas être rouvertes.

-

Sur GitHub, accédez à la page principale du référentiel.

-

Sous le nom du dépôt, cliquez sur Sécurité. Si vous ne voyez pas l’onglet « Sécurité », sélectionnez le menu déroulant et cliquez sur Sécurité.

-

Dans la barre latérale « Alertes de vulnérabilité » de la vue d’ensemble de la sécurité, cliquez sur Dependabot . Si cette option est absente, cela signifie que vous n'avez pas accès aux alertes de sécurité et que vous devez y avoir accès. Pour plus d’informations, consultez « Gestion des paramètres de sécurité et d’analyse pour votre dépôt ».

-

Pour afficher simplement les alertes fermées, cliquez sur Fermé.

-

Cliquez sur l’alerte que vous voulez visualiser ou mettre à jour.

-

Éventuellement, si l’alerte a été ignorée et que vous souhaitez la rouvrir, cliquez sur Rouvrir. Les alertes qui ont déjà été corrigées ne peuvent pas être rouvertes.

Rouvrir plusieurs alertes à la fois

- Afficher le Dependabot alerts fermé. Pour plus d’informations, consultez Affichage et mise à jour des alertes Dependabot (ci-dessus).

- À gauche de chaque titre d’alerte, sélectionnez les alertes que vous souhaitez rouvrir en cliquant sur la case à cocher adjacente à chaque alerte.

- Si vous le souhaitez, en haut de la liste des alertes, sélectionnez toutes les alertes fermées de la page.

- Cliquez sur Rouvrir pour rouvrir les alertes. Les alertes qui ont déjà été corrigées ne peuvent pas être rouvertes.

Examen des journaux d’audit pour Dependabot alerts

Lorsqu’un membre de votre organisation ou d’entreprise effectue une action liée à Dependabot alerts, vous pouvez examiner les actions dans le journal d’audit. Pour plus d’informations sur l’accès au journal, consultez Examen du journal d’audit de votre organisation et Accès au journal d’audit de votre entreprise.

Les événements de votre journal d’audit pour Dependabot alerts incluent des détails tels que qui a effectué l’action, ce qu’était l’action et quand l’action a été effectuée. L’événement inclut également un lien vers l’alerte elle-même. Lorsqu’un membre de votre organisation ignore une alerte, l’événement affiche le motif du rejet et le commentaire. Pour plus d’informations sur les actions Dependabot alerts, consultez la catégorie repository_vulnerability_alert dans Événements du journal d’audit pour votre organisation et Événements du journal d’audit pour votre entreprise.