存储库的 Dependabot alerts 选项卡列出所有打开和关闭的 Dependabot alerts 以及对应的 Dependabot security updates。 可以按包、生态系统或清单筛选警报。 还可以对警报列表进行排序,单击特定警报以获取更多详细信息。 还可以逐个关闭或重新打开警报,也可以一次选择多个警报。 有关详细信息,请参阅“关于 Dependabot 警报”。

你可以为任何使用 Dependabot alerts 和依赖项关系图的存储库启用自动安全更新程序。 有关详细信息,请参阅“关于 Dependabot 安全更新”。

关于仓库中有漏洞的依赖项的更新

在检测到代码库的默认分支正在使用具有已知安全风险的依赖项时,GitHub 会生成 Dependabot alerts。 对于启用了 Dependabot security updates 的仓库,当 GitHub 在默认分支中检测到易受攻击的依赖项时,Dependabot 会创建拉取请求来修复它。 拉取请求会将依赖项升级到避免漏洞所需的最低安全版本。

Dependabot 不会为恶意软件生成 Dependabot alerts。 有关详细信息,请参阅“关于 GitHub 公告数据库”。

每个 Dependabot 警报都有一个唯一的数字标识符,Dependabot alerts 选项卡列出了每个检测到的漏洞的警报。 旧版 Dependabot alerts 按依赖项对漏洞进行分组,并为每个依赖项生成一个警报。 如果导航到旧版 Dependabot 警报,则会将您重定向到为该包筛选的 Dependabot alerts 选项卡。

可以使用用户界面上提供的各种筛选器和排序选项对 Dependabot alerts 进行筛选和排序。 有关详细信息,请参阅下面的确定 Dependabot alerts 优先级。

还可以审核为响应 Dependabot 警报而执行的操作。 有关详细信息,请参阅“审核安全警报”。

确定 Dependabot alerts 优先级

GitHub 可帮助确定修复 Dependabot alerts 的优先级。 默认情况下,Dependabot alerts 按重要性排序。 “最重要”排序顺序有助于确定需首先处理的 Dependabot alerts。 警报根据其潜在影响、可操作性和相关性进行排序。 优先级计算正在逐步完善,包括 CVSS 分数、依赖范围以及是否为警报找到易受攻击的函数调用等因素。 还可以使用 Dependabot 自动分类规则 确定 Dependabot alerts 的优先级。 有关详细信息,请参阅“关于 Dependabot 自动分类规则”。

可以通过将筛选器作为 key:value 对输入到搜索栏中,对 Dependabot alerts 进行排序和筛选。

| 选项 | 说明 | 示例 |

|---|---|---|

ecosystem | 显示有关所选生态系统的警报 | 使用 ecosystem:npm 显示 npm 的 Dependabot alerts |

has | 显示符合所选筛选条件的警报 | 使用 has:patch 显示与具有补丁的公告相关的警报 |

is | 基于警报状态显示警报 | 使用 is:open 显示打开的警报 |

manifest | 显示有关所选清单的警报 | 使用 manifest:webwolf/ 显示有关 webwolf 应用程序的 pom.xml 文件的警报 |

package | 显示有关所选包的警报 | 使用 package:django 显示有关 django 的警报 |

resolution | 显示所选解决状态的警报 | 使用 resolution:no-bandwidth 显示以前因缺乏用于修复的资源或时间而停止的警报 |

repo | 基于相关存储库显示警报 请注意,此筛选器仅适用于安全概述。 有关详细信息,请参阅“关于安全概述” | 使用 repo:octocat-repo 显示名为 octocat-repo 的存储库中的警报 |

scope | 基于相关依赖项范围显示警报 | 使用 scope:development 显示仅在开发过程中使用的依赖项的警报 |

severity | 基于严重性级别显示警报 | 使用 severity:high 显示严重性为“高”的警报 |

sort | 根据所选排序顺序显示警报 | 警报的默认排序选项是 sort:most-important,这会按重要性对警报进行排名使用 sort:newest 显示由 Dependabot 报告的最新警报使用 sort:epss-percentage 显示按 EPSS 分数降序排序的警报。 |

Note

攻击预测评分系统(即 EPSS)会提供一个分数****(0 到 100%)或未来 30 天内漏洞被利用的概率,以及一个百分位数**** (nth percentile) 或威胁的相对度量值。 此分数来自事件响应和安全论坛团队 (FIRST),且每日更新。 若要了解详细信息,请参阅 FIRST 文档中的攻击预测评分系统。

除了通过搜索栏提供的筛选器之外,还可以使用警报列表顶部的下拉菜单对 Dependabot alerts 进行排序和筛选。 或者,若要按标签进行筛选,请按下分配给警报的标签,将该筛选器自动应用于警报列表。

搜索栏还允许对警报和相关安全公告进行全文搜索。 可以搜索安全公告名称或说明的一部分,以返回存储库中与该安全公告相关的警报。 例如,搜索 yaml.load() API could execute arbitrary code 会返回链接到PyYAML 未安全地反序列化 YAML 字符串,导致任意代码执行的 Dependabot alerts,因为该搜索字符串出现在公告说明中。

依赖项范围的受支持生态系统和清单

下表总结了各种生态系统和清单是否支持依赖项范围,即 Dependabot 是否可以识别依赖项用于开发还是生产。

| 语言 | 生态系统 | 清单文件 | 支持的依赖项范围 |

|---|---|---|---|

| Dart | 酒馆 | pubspec.yaml | |

| Dart | 酒馆 | pubspec.lock | |

| Go | Go 模块 | go.mod | 否,默认为运行时 |

| Java | Maven | pom.xml | test 映射到开发,否则范围默认为运行时 |

| JavaScript | npm | package.json | |

| JavaScript | npm | package-lock.json | |

| JavaScript | npm | pnpm-lock.yaml | |

| JavaScript | yarn v1 | yarn.lock | 否,默认为运行时 |

| PHP | 编辑器 | composer.json | |

| PHP | 编辑器 | composer.lock | |

| Python | 诗歌 | poetry.lock | |

| Python | 诗歌 | pyproject.toml | |

| Python | pip | requirements.txt | 如果文件名包含 test 或 dev,则范围为开发,否则为运行时 |

| Python | pip | pipfile.lock | |

| Python | pip | pipfile | |

| Ruby | RubyGems | Gemfile | |

| Ruby | RubyGems | Gemfile.lock | 否,默认为运行时 |

| Rust | Cargo | Cargo.toml | |

| Rust | Cargo | Cargo.lock | 否,默认为运行时 |

| YAML | GitHub Actions | - | 否,默认为运行时 |

| .NET(C#、F#、VB 等) | NuGet | .csproj/.vbproj .vcxproj/.fsproj | 否,默认为运行时 |

| .NET | NuGet | packages.config | 否,默认为运行时 |

| .NET | NuGet | .nuspec | When the tag != runtime |

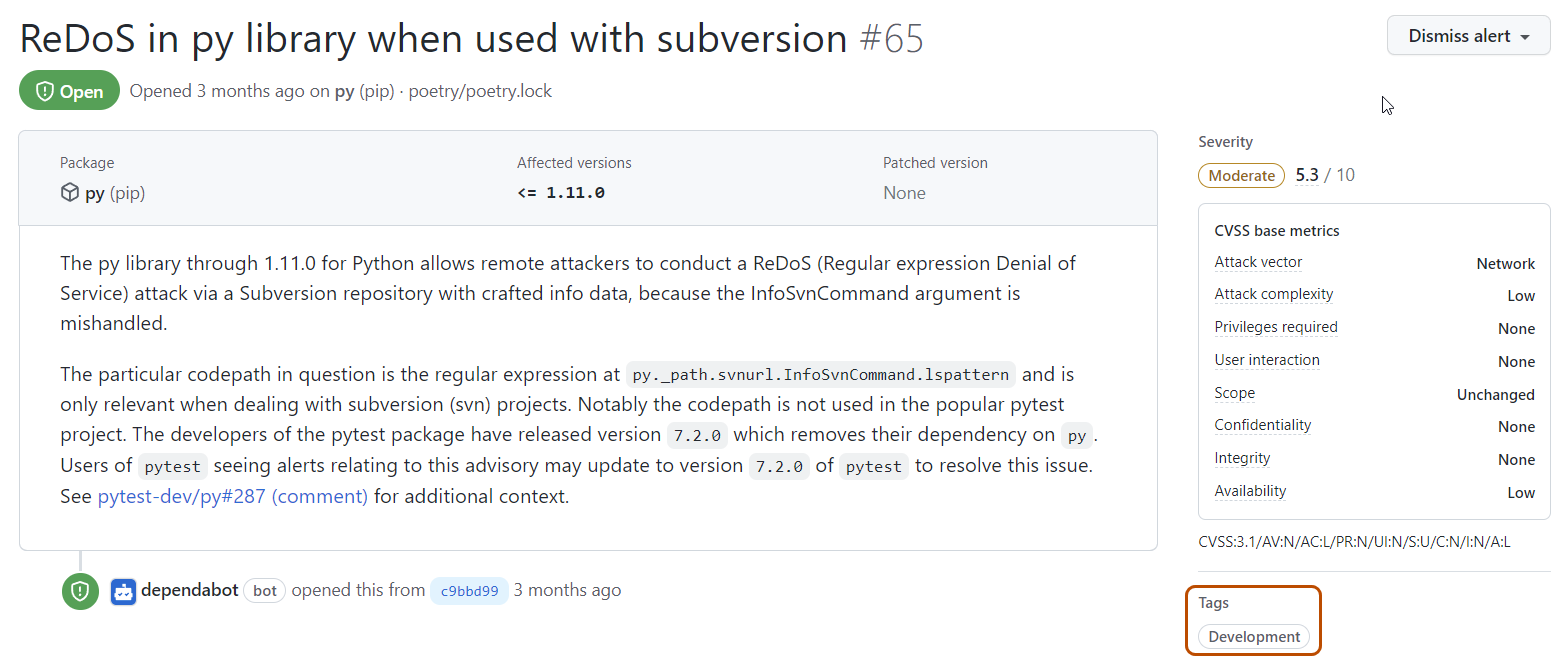

作为开发依赖项列出的包的警报在 Dependabot alerts 页上用 Development 标签标记,还可以通过 scope 筛选器进行筛选。

开发范围包警报的警报详细信息页显示包含 Development 标签的“标记”部分。

查看 Dependabot alerts

你可以在存储库的 Dependabot alerts 选项卡中查看所有打开和关闭的 Dependabot alerts 以及对应的 Dependabot security updates。 可以通过从下拉菜单中选择筛选器来对 Dependabot alerts 进行排序和筛选。

要查看组织拥有的所有或部分存储库的警报摘要,请使用安全概览。 有关详细信息,请参阅 关于安全概述。

-

在 GitHub 上,导航到存储库的主页面。

-

在存储库名称下,单击“ 安全性”。 如果看不到“安全性”选项卡,请选择 下拉菜单并单击“安全性” 。

-

在安全概览的“漏洞警报”边栏中,单击“Dependabot”。 如果缺少此选项,则表示你无权访问安全警报,需要被授予访问权限。 有关详细信息,请参阅“管理存储库的安全和分析设置”。

-

(可选)若要筛选警报,请在下拉菜单中选择筛选器,然后单击要应用的筛选器。 您还可以在搜索栏中键入过滤条件。 或者,若要按标签进行筛选,请按下分配给警报的标签,将该筛选器自动应用于警报列表。 有关对警报进行筛选和排序的详细信息,请参阅确定 Dependabot alerts 优先级。

-

单击要查看的警报。

-

(可选)若要对相关安全公告提出改进建议,请在警报详细信息页面右侧,单击“建议对关于 GitHub Advisory Database 的此公告进行改进”。 有关详细信息,请参阅“在 GitHub Advisory Database 中编辑安全公告”。

查看和修复警报

请务必确保所有依赖项都没有任何安全弱点。 当 Dependabot 在依赖项中发现漏洞时,应评估项目的暴露级别并确定保护应用程序的修正步骤。

如果依赖项的修补版本可用,则可以生成 Dependabot 拉取请求,以直接从 Dependabot 警报更新此依赖项。 如果启用了 Dependabot security updates,拉取请求可能会链接到 Dependabot 警报。

如果修补版本不可用,或者无法更新到安全版本,Dependabot 会共享其他信息,以帮助确定后续步骤。 单击查看 Dependabot 警报时,可以看到依赖项的安全公告的完整详细信息,包括受影响的函数。 然后,可以检查代码是否调用受影响的函数。 此信息可以帮助你进一步评估风险级别,并确定解决方法,或者是否能够接受安全咨询所代表的风险。

使用 GitHub Copilot Enterprise 许可证,还可以向 GitHub Copilot Chat 寻求帮助,以更好地了解组织中存储库中的 Dependabot alerts。 有关详细信息,请参阅“在 GitHub 中向 GitHub Copilot 提问”。

修复易受攻击的依赖项

-

查看警报的详细信息。 有关详细信息,请参阅上面的查看 Dependabot alerts(上文)。

-

如果启用了 Dependabot security updates,则可能会有一个指向可修复依赖项的拉取请求的链接。 或者,可以单击警报详细信息页顶部的“创建 Dependabot 安全更新”以创建拉取请求。

-

(可选)如果不使用 Dependabot security updates,可以使用页面上的信息来确定要升级到哪个版本的依赖项,并创建拉取请求以将依赖项更新到安全版本。

-

当您准备好更新依赖项并解决漏洞时,合并拉取请求。

Dependabot 提出的每个拉取请求都包含可用于控制 Dependabot 的命令的信息。 有关详细信息,请参阅“管理依赖项更新的所有拉取请求”。

消除 Dependabot alerts

Note

你只能消除未解决的警报。

如果你安排大量工作来升级依赖项,或者决定不需要修复警报,则可以消除警报。 消除已评估的警报可以更轻松地在新警报出现时对其进行会审。

-

查看警报的详细信息。 有关详细信息,请参阅上面的查看易受攻击的依赖项。

-

选择“关闭”下拉列表,然后按下关闭警报的原因。 以后可以重新打开未修复的已关闭的警报。

-

(可选)添加消除注释。 消除操作注释将添加到警报时间线,可在审核和报告期间用作理由。 可使用 GraphQL API 检索或设置注释。 注释包含在

dismissComment字段中。 有关详细信息,请参阅 GraphQL API 文档中的 对象。

-

单击“消除警报”。

一次忽略多个警报

- 查看打开的 Dependabot alerts。 有关详细信息,请参阅“查看和更新 Dependabot 警报”。

- (可选)通过选择下拉菜单筛选警报列表,然后单击要应用的筛选器。 您还可以在搜索栏中键入过滤条件。

- 在每个警报标题的左侧,选择要消除的警报。

- (可选)在警报列表顶部,选择页面上的所有警报。

- 选择“消除警报”下拉列表,然后单击消除警报的原因。

查看和更新已关闭的警报

可以查看所有打开的警报,并且可以重新打开之前消除的警报。 已修复的已关闭警报无法重新打开。

-

在 GitHub 上,导航到存储库的主页面。

-

在存储库名称下,单击“ 安全性”。 如果看不到“安全性”选项卡,请选择 下拉菜单并单击“安全性” 。

-

在安全概览的“漏洞警报”边栏中,单击“Dependabot”。 如果缺少此选项,则表示你无权访问安全警报,需要被授予访问权限。 有关详细信息,请参阅“管理存储库的安全和分析设置”。

-

若要仅查看已关闭的警报,请单击“已关闭”。

-

单击要查看或更新的警报。

-

(可选)如果警报已关闭,并且想要重新打开警报,请单击“重新打开”。 已修复的警报无法重新打开。

一次重新打开多个警报

- 查看已关闭的 Dependabot alerts。 有关详细信息,请参阅上面的 查看和更新 Dependabot 警报。

- 在每个警报标题的左侧,选择要重新打开的警报,方法是单击每个警报旁边的复选框。

- (可选)在警报列表顶部,选择页面上的所有已关闭的警报。

- 单击“重新打开”以重新打开警报。 已修复的警报无法重新打开。

查看 Dependabot alerts 的审核日志

当组织或企业成员执行与 Dependabot alerts 相关的操作时,你可以在审核日志中查看这些操作。 有关访问日志的更多信息,请参阅 审查组织的审核日志 和 访问企业的审核日志。

Dependabot alerts 审核日志中的事件包括详细信息,例如执行操作的人员、操作内容以及操作执行时间。 该事件还包括指向警报本身的链接。 当组织的成员关闭警报时,该事件会显示关闭原因和评论。 有关 Dependabot alerts 操作的信息,请参阅 repository_vulnerability_alert 类别,具体见 组织的审核日志事件 和 企业的审核日志事件。