Note: Your site administrator must enable code scanning for your GitHub Enterprise Server instance before you can use this feature. If you want to use GitHub Actions to scan your code, the site administrator must also enable GitHub Actions and set up the infrastructure required. For more information, see "Configuring code scanning for your appliance."

Options for configuring code scanning

You decide how to generate code scanning alerts, and which tools to use, at a repository level. GitHub Enterprise Server provides fully integrated support for CodeQL analysis, and also supports analysis using third-party tools. For more information, see the following bullets and "About code scanning."

-

CodeQL: Uses GitHub Actions (see below) or runs CodeQL analysis in a third-party continuous integration (CI) system (see "About CodeQL code scanning in your CI system").

-

Third‑party: Uses GitHub Actions or third-party tools and uploads results to GitHub Enterprise Server (see "Uploading a SARIF file to GitHub").

If you run code scanning using multiple configurations, an alert will sometimes have multiple analysis origins. If an alert has multiple analysis origins, you can view the status of the alert for each analysis origin on the alert page. For more information, see "About code scanning alerts."

Note: This article describes the features available with the version of the CodeQL action and associated CodeQL CLI bundle included in the initial release of this version of GitHub Enterprise Server. If your enterprise uses a more recent version of the CodeQL action, see the GitHub Enterprise Cloud version of this article for information on the latest features. For information on using the latest version, see "Configuring code scanning for your appliance."

You can also enable code scanning for multiple repositories in an organization at the same time. For more information, see "Securing your organization."

Configuring code scanning manually

-

On your GitHub Enterprise Server instance, navigate to the main page of the repository.

-

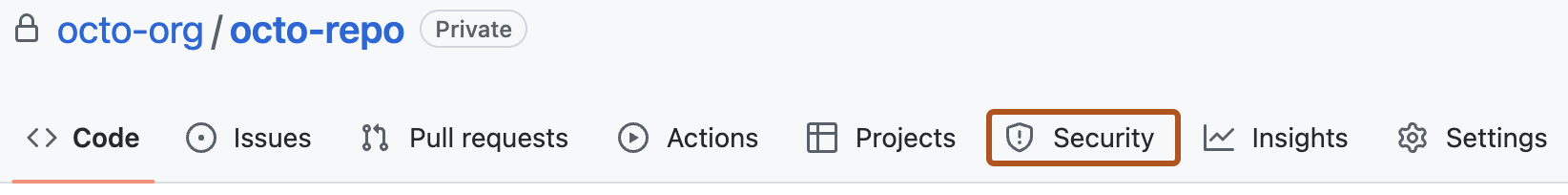

Under the repository name, click Security. If you cannot see the "Security" tab, select the dropdown menu, and then click Security.

-

To the right of "Code scanning alerts", click Set up code scanning. If "code scanning alerts" is missing, you need to ask an organization owner or repository administrator to enable GitHub Advanced Security. For more information, see "Managing security and analysis settings for your organization" or "Managing security and analysis settings for your repository."

-

Under "Get started with code scanning", click Set up this workflow on the CodeQL analysis workflow or on a third-party workflow.

Workflows are only displayed if they are relevant for the programming languages detected in the repository. The CodeQL analysis workflow is always displayed, but the "Set up this workflow" button is only enabled if CodeQL analysis supports the languages present in the repository.

-

To customize how code scanning scans your code, edit the workflow.

Generally, you can commit the CodeQL analysis workflow without making any changes to it. However, many of the third-party workflows require additional configuration, so read the comments in the workflow before committing.

For more information, see "Customizing code scanning."

-

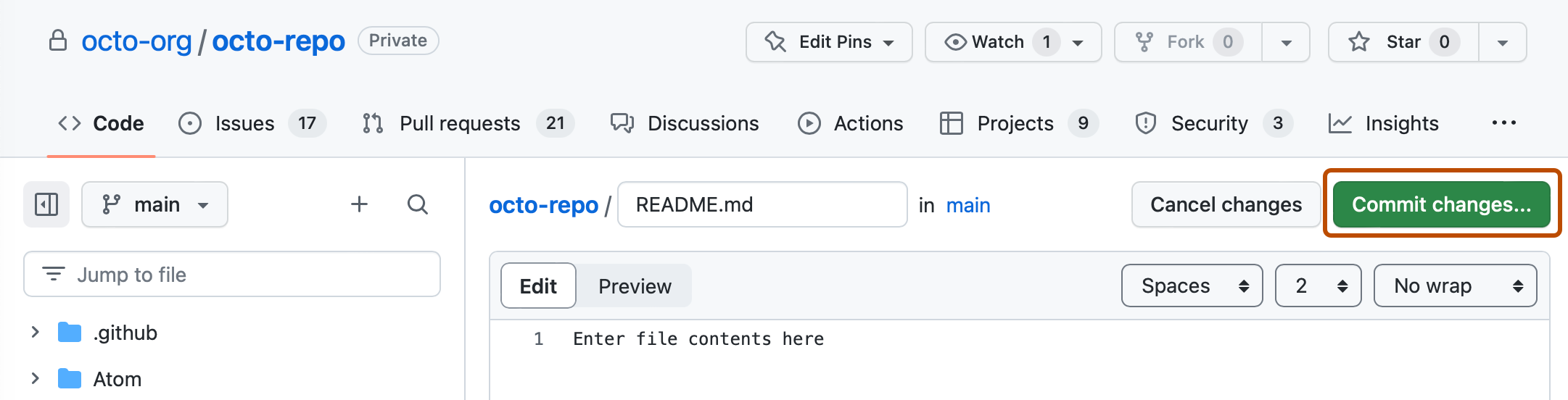

Click Commit changes... to display the commit changes form.

-

In the commit message field, type a commit message.

-

Choose whether you'd like to commit directly to the default branch, or create a new branch and start a pull request.

-

Click Commit new file or Propose new file.

In the suggested CodeQL analysis workflow, code scanning is configured to analyze your code each time you either push a change to the default branch or any protected branches, or raise a pull request against the default branch. As a result, code scanning will now commence.

The on:pull_request and on:push triggers for code scanning are each useful for different purposes. For more information, see "Customizing code scanning."

Bulk configuration of code scanning

You can configure code scanning in many repositories at once using a script. If you'd like to use a script to raise pull requests that add a GitHub Actions workflow to multiple repositories, see the jhutchings1/Create-ActionsPRs repository for an example using PowerShell, or nickliffen/ghas-enablement for teams who do not have PowerShell and instead would like to use NodeJS.

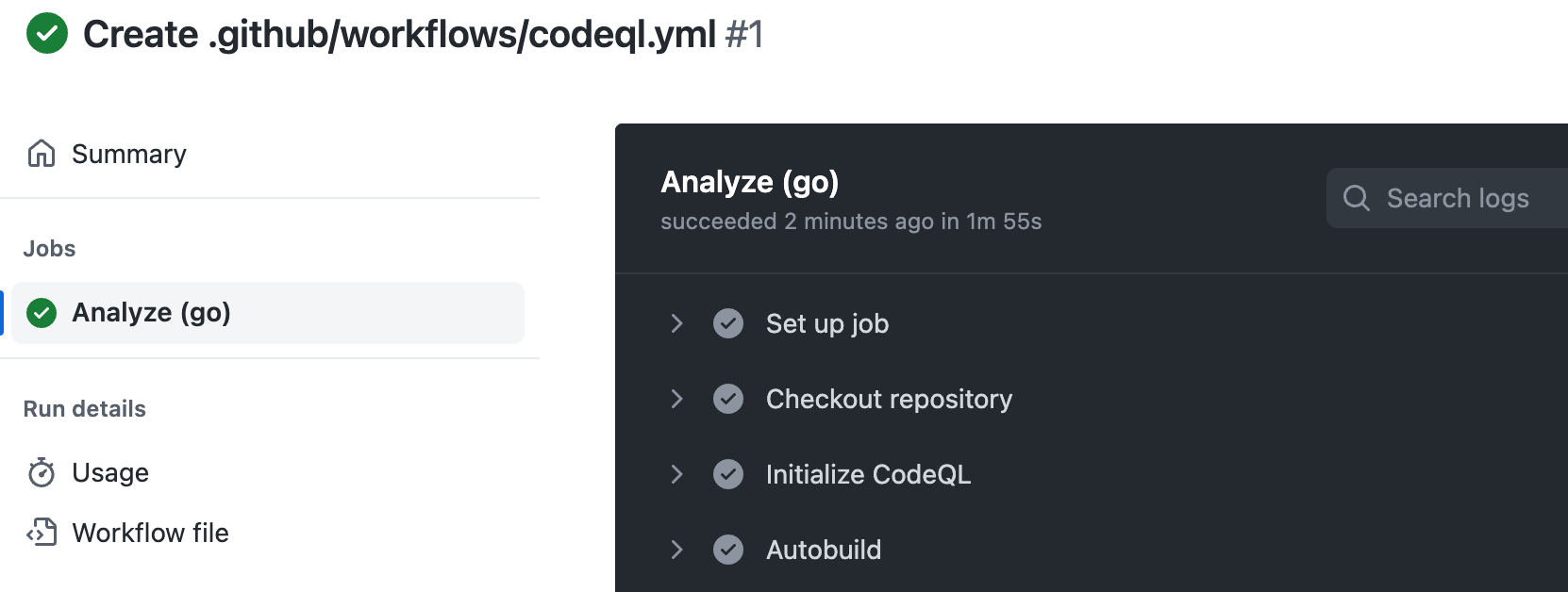

Viewing the logging output from code scanning

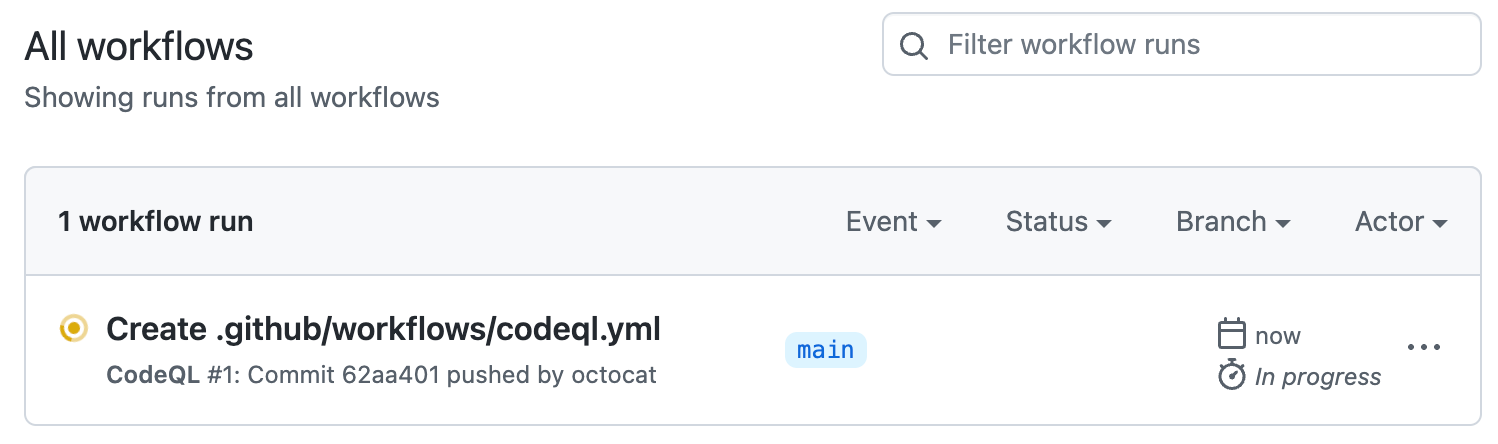

After configuring code scanning for your repository, you can watch the output of the actions as they run.

-

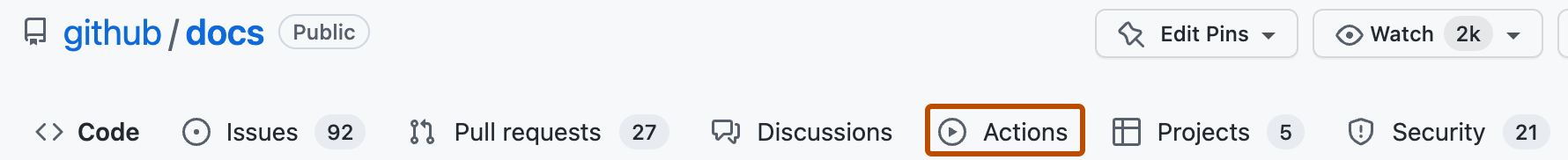

Under your repository name, click Actions.

You'll see a list that includes an entry for running the code scanning workflow. The text of the entry is the title you gave your commit message.

-

Click the entry for the run of the code scanning workflow.

-

Click the job name on the left. For example, Analyze (LANGUAGE).

-

Review the logging output from the actions in this workflow as they run.

-

Once all jobs are complete, you can view the details of any code scanning alerts that were identified. For more information, see "Managing code scanning alerts for your repository."

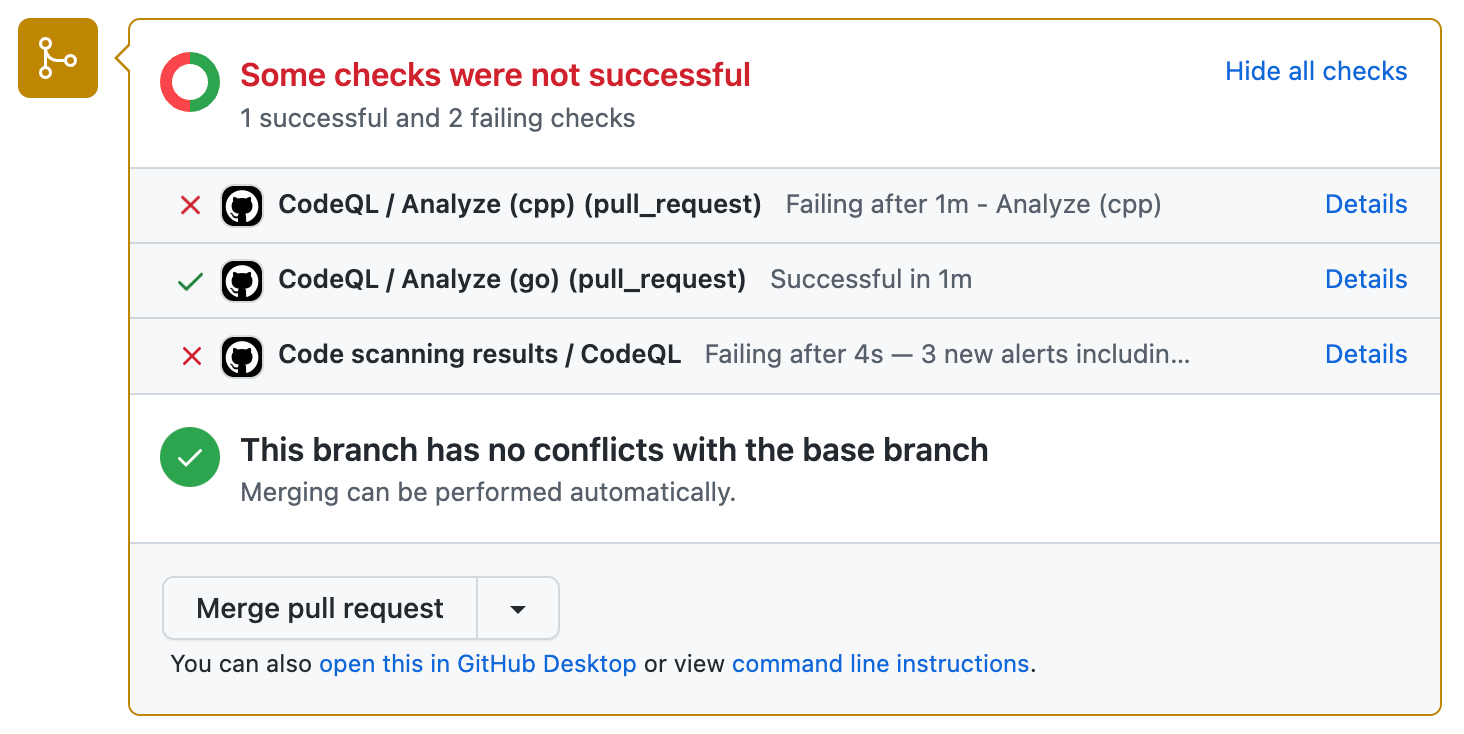

Understanding the pull request checks

Each code scanning workflow you set to run on pull requests always has at least two entries listed in the checks section of a pull request. There is one entry for each of the analysis jobs in the workflow, and a final one for the results of the analysis.

The names of the code scanning analysis checks take the form: "TOOL NAME / JOB NAME (TRIGGER)." For example, for CodeQL, analysis of C++ code has the entry "CodeQL / Analyze (cpp) (pull_request)." You can click Details on a code scanning analysis entry to see logging data. This allows you to debug a problem if the analysis job failed. For example, for code scanning analysis of compiled languages, this can happen if the action can't build the code.

When the code scanning jobs complete, GitHub works out whether any alerts were added by the pull request and adds the "Code scanning results / TOOL NAME" entry to the list of checks. After code scanning has been performed at least once, you can click Details to view the results of the analysis.

Next steps

After configuring code scanning, and allowing its actions to complete, you can:

- View all of the code scanning alerts generated for this repository. For more information, see "Managing code scanning alerts for your repository."

- View any alerts generated for a pull request submitted after you configure code scanning. For more information, see "Triaging code scanning alerts in pull requests."

- Configure notifications for completed runs. For more information, see "Configuring notifications."

- View the logs generated by the code scanning analysis. For more information, see "Viewing code scanning logs."

- Investigate any problems that occur with the initial configuration of CodeQL code scanning. For more information, see "Troubleshooting code scanning."

- Customize how code scanning scans the code in your repository. For more information, see "Customizing code scanning."