About self-hosted runners for GitHub Actions

O GitHub Actions permite que as pessoas que utilizam o sua instância do GitHub Enterprise Server melhorem a produtividade automatizando todas as fases do fluxo de trabalho de desenvolvimento de software. For more information, see "About GitHub Actions for enterprises."

With GitHub Actions, developers can write and combine individual tasks called actions to create custom workflows. To enable GitHub Actions for sua instância do GitHub Enterprise Server, you must host at least one machine to execute jobs. This machine is called a self-hosted runner. Os executores auto-hospedados podem ser físicos, virtuais, em um contêiner, no local ou em uma nuvem. A sua máquina do executor conecta-se ao GitHub Enterprise Server usando o aplicativo do executor auto-hospedado de GitHub Actions. Self-hosted runners can run Linux, Windows, or macOS. For more information, see "Sobre executores auto-hospedados."

This guide shows you how to apply a centralized management approach to self-hosted runners for GitHub Actions in your enterprise. In the guide, you'll complete the following tasks.

- Configure a limited policy to restrict the actions that can run within your enterprise

- Deploy a self-hosted runner for your enterprise

- Create a group to manage access to the runners available to your enterprise

- Optionally, further restrict the repositories that can use the runner

- Optionally, to build and scale self-hosted runners automatically, use Actions Runner Controller (ARC). For more information, see "Sobe o Controlador de Executores de Ação."

You'll also find additional information about how to monitor and secure your self-hosted runners, how to access actions from GitHub.com, and how to customize the software on your runner machines.

After you finish the guide, users of sua instância do GitHub Enterprise Server will be able to run workflow jobs from GitHub Actions on a self-hosted runner machine.

Prerequisites

-

O GitHub Actions precisa ser habilitado para o GitHub Enterprise Server. Um administrador de site pode habilitar e configurar o GitHub Actions para sua instância. Para obter mais informações, confira "Getting started with GitHub Actions for GitHub Enterprise Server".

-

Você precisa ter acesso ao computador que usará como um executor auto-hospedado no seu ambiente.

- A conexão entre os executores auto-hospedados e o GitHub Enterprise Server é feita por HTTP (porta 80) ou HTTPS (porta 443). Para garantir a conectividade por meio de HTTPS, configure o TLS para o sua instância do GitHub Enterprise Server. Para obter mais informações, confira "Configuring TLS".

- Your enterprise must own at least one organization. For more information, see "Sobre organizações" and "Criar uma organização do início."

1. Configure policies for GitHub Actions

First, enable GitHub Actions for all organizations, and configure a policy to restrict the actions that can run on sua instância do GitHub Enterprise Server. Optionally, organization owners can further restrict these policies for each organization.

-

No canto superior à direita de GitHub Enterprise Server, clique na sua foto do perfil e clique em Configurações da empresa.

-

Na barra lateral da empresa, clique em Políticas.

-

Em " Políticas", clique em Ações.

-

Under "Policies", select Enable for all organizations.

-

To enable local actions and actions created by GitHub, select Permitir ações selecionadas, then select Allow actions created by GitHub.

-

Click Save.

You can configure additional policies to restrict the actions available to users of sua instância do GitHub Enterprise Server. For more information, see "Enforcing policies for GitHub Actions in your enterprise."

2. Deploy the self-hosted runner for your enterprise

Next, add a self-hosted runner to your enterprise. GitHub Enterprise Server will guide you through installation of the necessary software on the runner machine. After you deploy the runner, you can verify connectivity between the runner machine and sua instância do GitHub Enterprise Server.

Adding the self-hosted runner

-

No canto superior à direita de GitHub Enterprise Server, clique na sua foto do perfil e clique em Configurações da empresa.

-

Na barra lateral da empresa, clique em Políticas.

-

Em " Políticas", clique em Ações.

-

Clique na guia Executores.

-

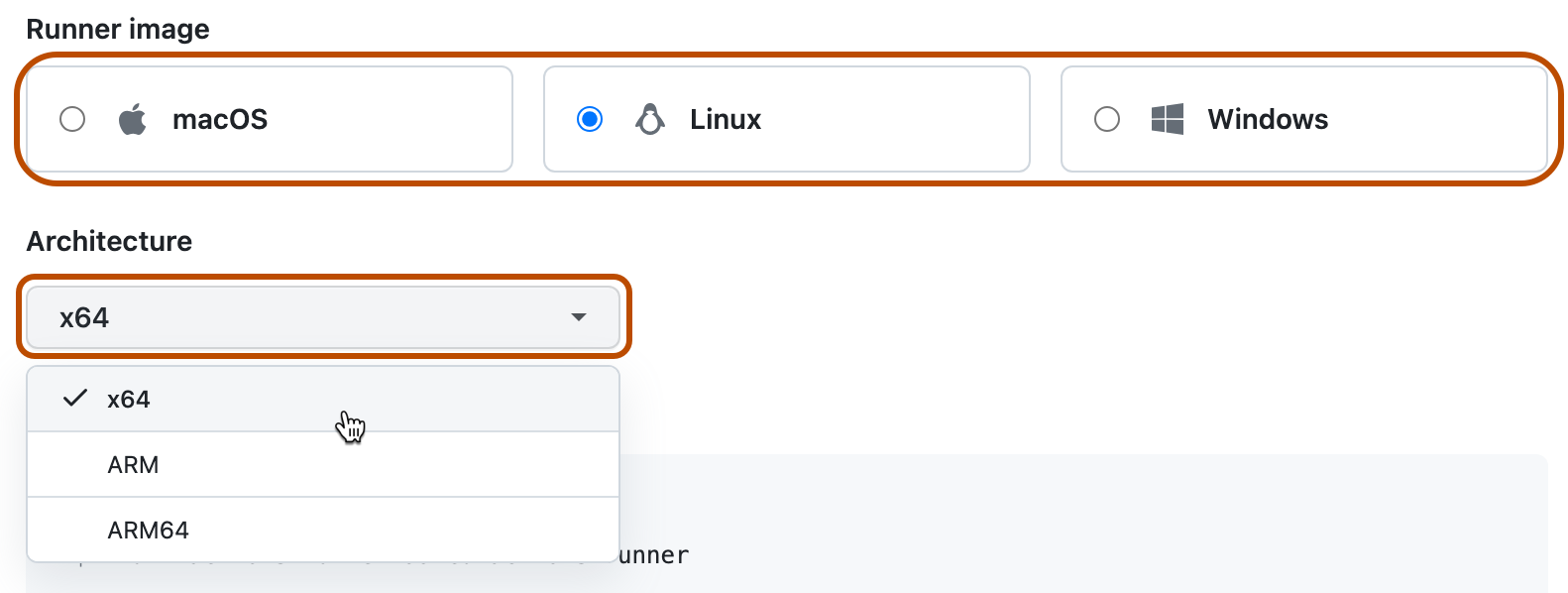

Clique em Novo executor. 1. Selecione a imagem e a arquitetura do sistema operacional do computador do executor auto-hospedado.

-

Você verá instruções mostrando como baixar o executor e instalá-lo em sua máquina de executor auto-hospedada.

Abra um shell em sua máquina de executor auto-hospedado e execute cada comando shell na ordem mostrada.

Observação: no Windows, caso você deseje instalar o aplicativo do executor auto-hospedado como um serviço, abra um shell com privilégios de administrador. Também recomendamos que você use

C:\actions-runnercomo diretório para o aplicativo do executor auto-hospedado para que as contas do sistema do Windows possam acessar o diretório do executor.As instruções te ajudam a completar estas tarefas:

- Transferindo e extraindo o aplicativo do executor auto-hospedado.

- Executar o script

configpara configurar o aplicativo do executor auto-hospedado e registrá-lo no GitHub Actions. O scriptconfigexige a URL de destino e um token de tempo limitado gerado automaticamente para autenticar a solicitação.- No Windows, o script

configtambém pergunta se você deseja instalar o aplicativo do executor auto-hospedado como um serviço. Para Linux e macOS, você pode instalar um serviço depois de terminar de adicionar o executor. Para obter mais informações, confira "Configurar o aplicativo do executor auto-hospedado como um serviço".

- No Windows, o script

- Executando o aplicativo do executor auto-hospedado para conectar a máquina ao GitHub Actions.

Verificando se o seu executor auto-hospedado foi adicionado com sucesso

Após concluir as etapas para adicionar um executor auto-hospedado, o executor e seu status agora estão listados em "Executores auto-hospedados".

A aplicação dos executores auto-hospedados deve estar activa para que o executor aceite os trabalhos. Quando o aplicativo do executor estiver conectado a GitHub Enterprise Server e pronto para receber trabalhos, você verá a seguinte mensagem no terminal da máquina.

√ Connected to GitHub

2019-10-24 05:45:56Z: Listening for Jobs

3. Manage access to the self-hosted runner using a group

You can create a runner group to manage access to the runner that you added to your enterprise. You'll use the group to choose which organizations can execute jobs from GitHub Actions on the runner.

GitHub Enterprise Server adds all new runners to a group. Runners can be in one group at a time. By default, GitHub Enterprise Server adds new runners to the "Default" group.

-

No canto superior à direita de GitHub Enterprise Server, clique na sua foto do perfil e clique em Configurações da empresa.

-

Na barra lateral da empresa, clique em Políticas.

-

Em " Políticas", clique em Ações.

-

Clique na guia Grupos de executores.

-

Clique em Novo grupo de executores.

-

Em "Nome do grupo", digite um nome para o grupo de executores.

-

To choose a policy for organization access, under "Organization access", select the Organization access drop-down, and click Selected organizations.

-

To the right of the drop-down with the organization access policy, click .

-

Select the organizations you'd like to grant access to the runner group.

-

Optionally, to allow public repositories in the selected organizations to use runners in the group, select Allow public repositories.

Warning:

Recomendamos que você use apenas executores auto-hospedados com repositórios privados. Isso acontece porque as bifurcações do seu repositório público podem executar código perigoso em seu computador de executor auto-hospedado criando uma solicitação de pull que executa o código em um fluxo de trabalho.

For more information, see "Sobre executores auto-hospedados."

-

Clique em Criar grupo para criar o grupo e aplicar a política.

-

Click the "Runners" tab.

-

In the list of runners, click the runner that you deployed in the previous section.

-

Click Edit.

-

Click Runner groups .

-

In the list of runner groups, click the name of the group that you previously created.

-

Click Save to move the runner to the group.

You've now deployed a self-hosted runner that can run jobs from GitHub Actions within the organizations that you specified.

4. Further restrict access to the self-hosted runner

Optionally, organization owners can further restrict the access policy of the runner group that you created. For example, an organization owner could allow only certain repositories in the organization to use the runner group.

For more information, see "Gerenciar o acesso a executores auto-hospedados usando grupos."

5. Automatically scale your self-hosted runners

Optionally, you can use Actions Runner Controller (ARC) to automatically scale self-hosted runners. O Actions Runner Controller (ARC) é um operador Kubernetes que orquestra e dimensiona executores auto-hospedados para o GitHub Actions. Para obter mais informações, confira Padrão do operador da documentação do Kubernetes.

Com o ARC, você pode criar conjuntos de dimensionamento de executores que são dimensionados automaticamente com base no número de fluxos de trabalho em execução em seu repositório, organização ou empresa. Como os executores controlados podem ser efêmeros e baseados em contêineres, novas instâncias do executor podem expandir ou reduzir rapidamente e de forma limpa. Para obter mais informações sobre o dimensionamento automático, confira "Redimensionamento automático com executores auto-hospedados".

Next steps

-

You can monitor self-hosted runners and troubleshoot common issues. For more information, see "Monitorar e solucionar problemas de executores auto-hospedados."

-

GitHub recommends that you review security considerations for self-hosted runner machines. For more information, see "Fortalecimento de segurança para o GitHub Actions."

-

You can manually sync repositories on GitHub.com containing actions to your enterprise on GitHub Enterprise Server. Alternatively, you can allow members of your enterprise to automatically access actions from GitHub.com by using GitHub Connect. For more information, see the following.

-

You can customize the software available on your self-hosted runner machines, or configure your runners to run software similar to GitHub-hosted runners available for customers using GitHub.com. The software that powers runner machines for GitHub Actions is open source. For more information, see the

actions/runnerandactions/runner-imagesrepositories.