Versão do artigo: Enterprise Server 2.17

Pesquisar no log de auditoria

Os administradores do site podem pesquisar em uma vasta lista de ações auditadas na sua instância do GitHub Enterprise Server.

Sintaxe de consulta de pesquisa

Crie uma consulta de pesquisa com um ou mais pares chave-valor separados por operadores lógicos AND/OR.

| Tecla | Valor |

|---|---|

actor_id | ID da conta do usuário que iniciou a ação. |

actor | Nome da conta do usuário que iniciou a ação. |

oauth_app_id | ID do aplicativo OAuth associado à ação. |

action | Nome da ação auditada. |

user_id | ID do usuário afetado pela ação. |

usuário | Nome do usuário afetado pela ação. |

repo_id | ID do repositório afetado pela ação (se aplicável). |

repo | Nome do repositório afetado pela ação (se aplicável). |

actor_ip | Endereço IP do qual a ação foi iniciada. |

created_at | Hora em que a ação ocorreu. |

from | Exibição da qual a ação foi iniciada. |

note | Informações diversas sobre eventos específicos (em texto sem formatação ou formato JSON). |

org | Nome da organização afetada pela ação (se aplicável). |

org_id | ID da organização afetada pela ação (se aplicável). |

Por exemplo, para ver todas as ações que afetaram o repositório octocat/Spoon-Knife desde o início de 2017:

repo:"octocat/Spoon-Knife" AND created_at:[2017-01-01 TO *]

Para ver a lista completa de ações, consulte "Ações auditadas".

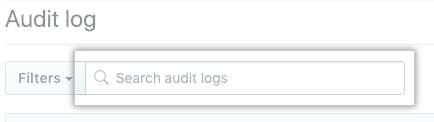

Pesquisar no log de auditoria

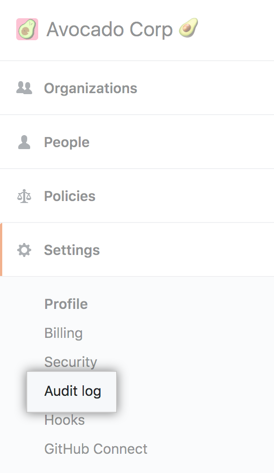

- In the upper-right corner of any page, click .

- In the left sidebar, click Enterprise.

- In the enterprise account sidebar, click Settings.

- Under " Settings", click Audit log.

- Digite uma consulta de pesquisa.