メモ

GitHub ホステッド ランナーは、現在 GitHub Enterprise Server ではサポートされていません。 GitHub public roadmap で、今後の計画的なサポートの詳細を確認できます。

Organization の GitHub Actions 権限について

既定では、GitHub Actions の後の が GitHub Enterprise Server で有効になり、 ですべてのリポジトリと組織で有効になります。 GitHub Actions を無効にするか、または Enterprise のアクションに制限することができます。 GitHub Actions の詳細については、「ワークフローの書き込み」を参照してください。

Organization のすべてのリポジトリについて GitHub Actions を有効化することができます。 GitHub Actions を有効にすると、ワークフローはリポジトリ内および他のパブリックまたは内部のリポジトリに配置されているアクションを実行できます。 組織のすべてのリポジトリについて、GitHub Actions を無効化できます。 GitHub Actionsを無効化すると、リポジトリでワークフローが実行されなくなります。

または、Organization 内のすべてのリポジトリに対して GitHub Actions を有効にできますが、ワークフローが実行できるアクションにアクションを制限できます。

Organization の GitHub Actions 権限の管理

組織内のすべてのリポジトリに対して GitHub Actions を無効にするか、特定のリポジトリのみを許可するかを選択できます。 また、パブリック アクションの使用を制限して、Enterprise 内に存在するローカル アクションのみを使用できるようにすることもできます。

メモ

Organization が、優先ポリシーのある Enterprise によって管理されている場合、これらの設定を管理できない場合があります。 詳しくは、「エンタープライズで GitHub Actions のポリシーを適用する」をご覧ください。

-

GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

-

組織の隣の [設定] をクリックします。

-

左のサイドバーで [アクション] をクリックして、 [全般] をクリックします。

-

[Policies] で、オプションを選択します。

**[Allow select actions]\(選択したアクションを許可する\)** を選択した場合、エンタープライズ内のアクションが許可され、追加のオプションで、その他の特定のアクションも許可されます。 詳細については、「[選択したアクションの実行の許可](#allowing-select-actions-to-run)」を参照してください。 -

[保存] をクリックします。

選択したアクションの実行の許可

[ [Allow select actions](選択したアクションを許可する) ] を選ぶと、ローカル アクションが許可され、他の特定のアクションを許可するための追加のオプションがあります。

メモ

Organization に優先ポリシーがある場合、または優先ポリシーのある Enterprise によって管理されている場合は、これらの設定を管理できない場合があります。 詳細については、「Organization について GitHub Actions を無効化または制限する」または「エンタープライズで GitHub Actions のポリシーを適用する」を参照してください。

-

[GitHub によって作成されたアクションを許可する]: GitHub によって作成されたすべてのアクションを、ワークフローで使用できるようにします。 GitHub によって作成されたアクションは、

actionsおよびgithub組織にあります。 詳しくは、actionsおよびgithubの Organization をご覧ください。 -

[検証済みの作成者による Marketplace アクションを許可する]: このオプションは、GitHub Connect が有効になっていて、GitHub Actions で構成されている場合に使用できます。 詳細については、「GitHub Connect を使用して GitHub.com アクションへの自動アクセスを可能にする」を参照してください。検証済みの作成者によって作成されたすべての GitHub Marketplace アクションをワークフローで使うことを許可できます。 GitHubがアクションの作者をパートナーOrganizationとして検証すると、GitHub Marketplaceでアクションの隣にバッジが表示されるようになります。

-

[指定したアクションを許可する]: ワークフローで使用できるアクションを、特定の組織とリポジトリのものに制限します。 指定されたアクションを 1000 を超えるアクションに設定することはできません。

アクションの特定のタグまたはコミット SHA へのアクセスを制限するには、ワークフローで使われているのと同じ構文を使って、アクションを選びます。

- アクションの場合の構文は、

OWNER/REPOSITORY@TAG-OR-SHAです。 たとえば、タグを選択するにはactions/javascript-action@v1.0.1を使用し、SHA を選択するにはactions/javascript-action@a824008085750b8e136effc585c3cd6082bd575fを使用します。 詳しくは、「ワークフローで事前に記述されたレポート パーツを使用する」をご覧ください。

パターンのマッチには、ワイルドカード文字

*を使用できます。 たとえば、space-orgで始まる Organization のすべてのアクションを許可するには、space-org*/*と指定できます。 octocat で始まるリポジトリのすべてのアクションを許可するには、*/octocat**@*を使用できます。*ワイルドカードの使用の詳細については、「GitHub Actions のワークフロー構文」を参照してください。パターンを区切るには

,を使います。 たとえば、octocatとoctokitを許可するには、octocat/*, octokit/*を指定します。 - アクションの場合の構文は、

この手順では、特定のアクションを許可リストに追加する方法を示します。

- GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

- 組織の隣の [設定] をクリックします。

- 左のサイドバーで [アクション] をクリックして、 [全般] をクリックします。

- [ポリシー] で [ [Allow select actions](選択したアクションを許可する) ] を選び、必要なアクションを一覧に追加します。

- [保存] をクリックします。

セルフホステッド ランナーの使用を制限する

GitHub のセルフホステッド ランナーがエフェメラルでクリーンな仮想マシン上でホストされる保証はありません。 その結果、ワークフロー内の信頼できないコードによって侵害される可能性があります。

同様に、リポジトリをフォークしてプル リクエストを開くことができるユーザー (通常は、リポジトリへの読み取りアクセス権を持つユーザー) は、セルフホステッド ランナー環境を侵害する可能性があります。それには、シークレットへのアクセスや、リポジトリへの書き込みアクセス権を設定に応じて付与できる GITHUB_TOKEN の取得が含まれます。 ワークフローは、環境と必要なレビューを使用して環境シークレットへのアクセスを制御できますが、これらのワークフローは分離された環境では実行されず、セルフホストランナーで実行した場合でも同じリスクの影響を受けやすくなります。

このような理由やその他の理由から、ユーザーがリポジトリ レベルでセルフホステッド ランナーを作成できないようにすることができます。

メモ

Organization が Enterprise に属している場合、リポジトリ レベルでのセルフホステッド ランナーの作成は、Enterprise 全体の設定として無効になっている可能性があります。 これが行われている場合、Organization 設定でリポジトリ レベルのセルフホステッド ランナーを有効にすることはできません。 詳しくは、「エンタープライズで GitHub Actions のポリシーを適用する」をご覧ください。

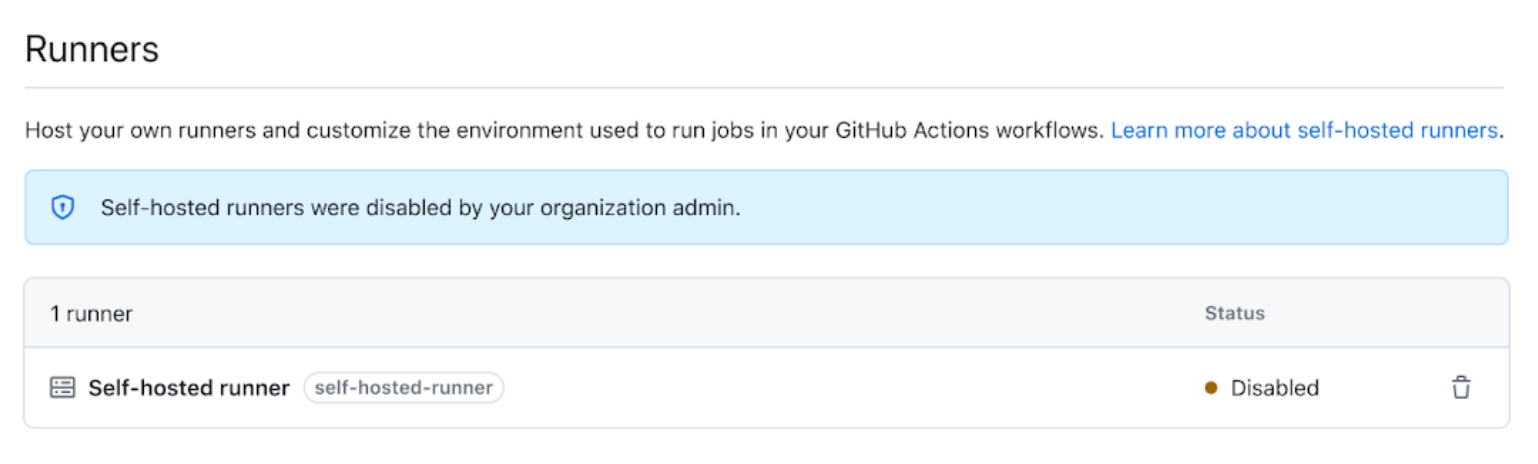

リポジトリの使用を無効にしたとき、既にセルフホステッド ランナーがあった場合、これらは "無効" の状態で一覧表示され、新しいワークフロー ジョブを割り当てることができません。

メモ

リポジトリ レベルのセルフホステッド ランナーが作成できなくなっている場合でも、ワークフローは Enterprise レベルまたは Organization レベルのセルフホステッド ランナーにアクセスできます。

- GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

- 組織の隣の [設定] をクリックします。

- 左のサイドバーで [アクション] をクリックして、 [全般] をクリックします。

- [ランナー] で、ドロップダウン メニューを使って好みの設定を選びます。

- すべてのリポジトリ - セルフホステッド ランナーは、Organization 内の任意のリポジトリで使えます。

- 選択したリポジトリ - セルフホステッド ランナーは、選んだリポジトリでのみ使えます。

- 無効 - セルフホステッド ランナーはリポジトリ レベルで作ることはできません。

- [選択したリポジトリ] を選んだ場合は、次のようにします。

- をクリックします。

- セルフホステッド ランナーを許可するリポジトリのチェック ボックスをオンにします。

- [リポジトリの選択] をクリックします。

プライベートリポジトリのフォークのワークフローを有効にする

プライベート リポジトリのフォークの利用に依存している場合、pull_request イベントの際にユーザーがどのようにワークフローを実行できるかを制御するポリシーを構成できます。 プライベート リポジトリと内部リポジトリでのみ使用でき、Enterprise、Organization、またはリポジトリに対してこれらのポリシー設定を構成できます。

Enterpriseでポリシーが無効化されていると、それをOrganizationで有効化することはできません。Organizationでポリシーが無効化されていると、それをリポジトリで有効化することはできません。 Organizationがポリシーを有効化していると、そのポリシーを個々のリポジトリで無効化することはできません。

- フォーク pull request からワークフローを実行する - 読み取り専用権限を持ち、シークレットへのアクセス権を持たない

GITHUB_TOKENを使用して、フォーク pull request からワークフローを実行できます。 - pull request からワークフローに書き込みトークンを送信する - フォークからの pull request で書き込み権限を持つ

GITHUB_TOKENを使用できます。 - pull request からワークフローにシークレットを送信する - すべてのシークレットを pull request で利用できるようにします。

- フォークの pull request ワークフローに対して承認を要求する - 書き込みアクセス許可のないコラボレーターからの pull request に対するワークフロー実行には、実行する前に書き込みアクセス許可を持つ誰かからの承認が必要になります。

Organization のプライベートフォークポリシーを設定する

- GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

- 組織の隣の [設定] をクリックします。

- 左のサイドバーで [アクション] をクリックして、 [全般] をクリックします。

- [Fork pull request workflows](pull request ワークフローのフォーク) で、オプションを選択します。

- [保存] をクリックして設定を適用します。

組織の GITHUB_TOKEN のアクセス許可の設定

GITHUB_TOKEN に付与される既定のアクセス許可を設定できます。 GITHUB_TOKEN の詳細については、「Use GITHUB_TOKEN in workflows」を参照してください。 デフォルトとして制限付きアクセス許可セットを選択するか、より幅広く許可をする設定を適用できます。

組織またはリポジトリの設定で、GITHUB_TOKEN の既定のアクセス許可を設定できます。 Organization の設定でデフォルトとして制限付きのオプションを選択した場合、そのオプションは Organization 内のリポジトリの設定でも選択され、制限の緩いオプションは無効化されます。 Organization が GitHub Enterprise に属しており、Enterprise 設定でさらに制約の強いデフォルトが選択されている場合、Organization の設定でより制限の緩いデフォルトは選択できません。

リポジトリへの書き込みアクセス権を持っている人は誰でも、ワークフロー ファイルの permissions キーを編集して、GITHUB_TOKEN に付与されたアクセス許可を変更でき、必要に応じて追加または削除できます。 詳細については、permissions をご覧ください。

既定の GITHUB_TOKEN のアクセス許可の構成

既定では、新しい organization を作成すると、設定は Enterprise 設定で構成されているものから継承されます。

-

GitHub の右上隅で、プロフィール写真をクリックし、[あなたのプロフィール] をクリックします。

![@octocat のプロファイル写真の下にあるドロップダウン メニューのスクリーンショット。 [自分のプロファイル] が濃いオレンジ色の枠線で囲まれています。](https://github.github.com/docs-ghes-3.13/assets/cb-13593/images/help/profile/profile-button-avatar-menu-global-nav-update.png)

-

GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

-

組織の隣の [設定] をクリックします。

-

左のサイドバーで [アクション] をクリックして、 [全般] をクリックします。

-

[Workflow permissions] で、

GITHUB_TOKENに対してすべてのアクセス許可での読み取りと書き込みのアクセスを許可するか (制限の緩い設定)、contentsとpackagesアクセス許可での読み取りアクセスのみを許可するか (制限の厳しい設定) を選びます。 -

[保存] をクリックして設定を適用します。

GitHub Actions による pull request の作成または承認を回避する

GitHub Actions ワークフローでの pull request の作成または承認を許可するか禁止するかを選択できます。

既定では、新しい organization を作成した場合、ワークフローでの pull request の作成または承認は許可されません。

-

GitHub の右上隅で、プロフィール写真をクリックし、[あなたのプロフィール] をクリックします。

![@octocat のプロファイル写真の下にあるドロップダウン メニューのスクリーンショット。 [自分のプロファイル] が濃いオレンジ色の枠線で囲まれています。](https://github.github.com/docs-ghes-3.13/assets/cb-13593/images/help/profile/profile-button-avatar-menu-global-nav-update.png)

-

GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

-

組織の隣の [設定] をクリックします。

-

左のサイドバーで [アクション] をクリックして、 [全般] をクリックします。

-

[ワークフローのアクセス許可] にある、 [GitHub Actions での pull request の作成と承認を許可する] 設定を使用して、

GITHUB_TOKENで pull request の作成と承認ができるかどうかを構成します。 -

[保存] をクリックして設定を適用します。

Organization の GitHub Actions キャッシュ ストレージの管理

Organization の管理者は、organization 内のすべてのリポジトリの GitHub Actions キャッシュ ストレージを表示および管理できます。

リポジトリごとの GitHub Actions キャッシュ ストレージの表示

Organization 内の各リポジトリについて、リポジトリが使用しているキャッシュ ストレージの量、アクティブなキャッシュの数、リポジトリがキャッシュ サイズの合計の上限に近いかどうかを確認できます。 キャッシュの使用と削除のプロセスの詳細については、「Dependency caching reference」を参照してください。

-

GitHub の右上隅で、プロフィール写真をクリックし、[あなたのプロフィール] をクリックします。

![@octocat のプロファイル写真の下にあるドロップダウン メニューのスクリーンショット。 [自分のプロファイル] が濃いオレンジ色の枠線で囲まれています。](https://github.github.com/docs-ghes-3.13/assets/cb-13593/images/help/profile/profile-button-avatar-menu-global-nav-update.png)

-

GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

-

組織の隣の [設定] をクリックします。

-

左のサイドバーで [アクション] をクリックし、 [キャッシュ] をクリックします。

-

GitHub Actions キャッシュの情報については、リポジトリのリストをご確認ください。 リポジトリ名をクリックすると、リポジトリのキャッシュの詳しい情報を表示できます。

Organization の GitHub Actions キャッシュ ストレージの構成

既定では、GitHub Actions が GitHub 用の外部ストレージで使用するキャッシュ ストレージの合計は、1 リポジトリあたり最大 10 GB に制限され、リポジトリに設定できる最大サイズは 25 GB です。

Organization 内の各リポジトリに適用される GitHub Actions キャッシュのサイズ制限を構成できます。 Organization のキャッシュ サイズ制限は、Enterprise ポリシーで設定されているキャッシュ サイズ制限を超えることはできません。 リポジトリ管理者は、それより小さな制限をリポジトリに設定できます。

-

GitHub の右上隅で、プロフィール写真をクリックし、[あなたのプロフィール] をクリックします。

![@octocat のプロファイル写真の下にあるドロップダウン メニューのスクリーンショット。 [自分のプロファイル] が濃いオレンジ色の枠線で囲まれています。](https://github.github.com/docs-ghes-3.13/assets/cb-13593/images/help/profile/profile-button-avatar-menu-global-nav-update.png)

-

GitHub の右上隅でプロフィール写真を選んでから、 [Your organizations] をクリックします。

-

組織の隣の [設定] をクリックします。

-

左のサイドバーで [アクション] をクリックして、 [全般] をクリックします。

-

[キャッシュ サイズの制限] で、新しい値を入力します。

-

[保存] をクリックして変更を適用します。