About push protection for repositories and organizations

So far, secret scanning checks for secrets after a push and alerts users to exposed secrets. When you enable push protection for your organization or repository, secret scanning also checks pushes for supported secrets. Secret scanning lists any secrets it detects so the author can review the secrets and remove them or, if needed, allow those secrets to be pushed.

If a contributor bypasses a push protection block for a secret, GitHub:

- Creates an alert in the Security tab of the repository.

- Adds the bypass event to the audit log.

- Sends an email alert to organization or personal account owners, security managers, and repository administrators who are watching the repository, with a link to the secret and the reason why it was allowed.

This table shows the behavior of alerts for each way a user can bypass a push protection block.

| Bypass reason | Alert behavior |

|---|---|

| It's used in tests | GitHub creates a closed alert, resolved as "used in tests" |

| It's a false positive | GitHub creates a closed alert, resolved as "false positive" |

| I'll fix it later | GitHub creates an open alert |

On the secret scanning alerts page for a repository or organization, you can apply the bypassed:true filter to easily see which alerts are the result of a user bypassing push protection. For more information on viewing these alerts, see "Managing alerts from secret scanning."

You can monitor security alerts to discover when users are bypassing push protections and creating alerts. For more information, see "Auditing security alerts."

Note: The github.dev web-based editor doesn't support push protection. For more information about the editor, see "The github.dev web-based editor."

For information on the secrets and service providers supported for push protection, see "Secret scanning patterns."

Enabling secret scanning as a push protection

For you to use secret scanning as a push protection in public repositories, the organization or repository needs to have secret scanning enabled. For more information, see "Managing security and analysis settings for your organization," "Managing security and analysis settings for your repository," and "About GitHub Advanced Security."

Organization owners, security managers, and repository administrators can also enable push protection for secret scanning via the API. For more information, see "REST API endpoints for repositories" and expand the "Properties of the security_and_analysis object" section.

Organization owners can provide a custom link that will be displayed when a push is blocked. This custom link can contain organization-specific resources and advice, such as directions on using a recommended secrets vault or who to contact for questions relating to the blocked secret.

You can also enable push protection for all of your existing public repositories through your personal account settings. For any new public repositories you create, push protection will be enabled by default. For more information, see "Configuring secret scanning for your repositories."

Note: When you fork a repository with secret scanning as a push protection enabled, this is not enabled by default on the fork. You can enable it on the fork the same way you enable it on a standalone repository.

Enabling secret scanning as a push protection for an organization

You can use the organization settings page for "Code security and analysis" to enable or disable secret scanning as a push protection for all existing repositories in an organization.

-

On GitHub.com, navigate to the main page of the organization.

-

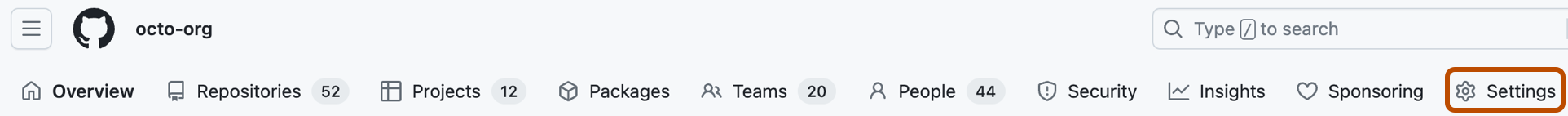

Under your organization name, click Settings. If you cannot see the "Settings" tab, select the dropdown menu, then click Settings.

-

In the "Security" section of the sidebar, click Code security and analysis.

Note

If your organization is enrolled in the security configurations and global settings public beta, instead of "Code security and analysis", you will see a "Code security" dropdown menu. Select Code security, then click Configurations. For next steps on enabling push protection and other security features at scale with security configurations, see "Applying the GitHub-recommended security configuration in your organization."

-

Under "Code security and analysis", find "GitHub Advanced Security."

-

Under "Secret scanning", under "Push protection", click Enable all.

-

Optionally, click Automatically enable for repositories added to secret scanning.

-

Optionally, to include a custom link in the message that members will see when they attempt to push a secret, select Add a resource link in the CLI and web UI when a commit is blocked, then type a URL, and click Save link.

For more information about enabling security features across an organization, see "Quickstart for securing your organization."

Enabling secret scanning as a push protection for a repository

-

On GitHub.com, navigate to the main page of the repository.

-

Under your repository name, click Settings. If you cannot see the "Settings" tab, select the dropdown menu, then click Settings.

-

In the "Security" section of the sidebar, click Code security and analysis.

-

Under "Code security and analysis", find "GitHub Advanced Security."

-

Under "Secret scanning", under "Push protection", click Enable.