À propos des modèles personnalisés pour secret scanning

Vous pouvez définir des modèles personnalisés pour identifier les secrets qui ne sont pas détectés par les modèles par défaut pris en charge par l’secret scanning. Par exemple, vous pouvez avoir un modèle secret interne à votre organisation. Pour plus d’informations sur les secrets et les fournisseurs de services pris en charge, consultez « Modèles d’analyse de secrets pris en charge ».

Vous pouvez définir des modèles personnalisés pour votre entreprise, votre organisation ou votre dépôt. L’Secret scanning prend en charge jusqu’à 500 modèles personnalisés par organisation ou compte d’entreprise, et jusqu’à 100 modèles personnalisés par dépôt.

Vous pouvez également activer la protection d’envoi (push) pour les modèles personnalisés. Pour plus d’informations sur la protection push, consultez « À propos de la protection push ».

À propos de l’utilisation d’expressions régulières pour les modèles personnalisés

Les modèles personnalisés d’secret scanning peuvent être spécifiés sous la forme d’une ou plusieurs expressions régulières.

L’Secret scanning utilise la bibliothèque Hyperscan et prend uniquement en charge les constructions d’expression régulière Hyperscan, qui sont un sous-ensemble de la syntaxe PCRE. Les modificateurs d’option Hyperscan ne sont pas pris en charge. Pour plus d’informations sur les constructions de modèles Hyperscan, consultez « Prise en charge des modèles » dans la documentation Hyperscan.

La section Plus d'options de l'interface utilisateur permet d'écrire manuellement des expressions régulières.

- Format du secret : expression qui décrit le format du secret lui-même.

- Avant le secret : expression qui décrit les caractères situés avant le secret. Par défaut, cette expression est définie sur

\A|[^0-9A-Za-z], ce qui signifie que le secret doit être au début d’une ligne ou être précédé d’un caractère non alphanumérique. - Après le secret : expression qui décrit les caractères situés après le secret. Par défaut, cette expression est définie sur

\z|[^0-9A-Za-z], ce qui signifie que le secret doit être suivi d’une nouvelle ligne ou d’un caractère non alphanumérique. - Exigences de correspondance supplémentaires : une ou plusieurs expressions facultatives auxquelles le secret lui-même doit ou ne doit pas correspondre.

Pour les jetons simples, en règle générale, vous devez uniquement spécifier un format de secret. Les autres champs vous permettent de spécifier des secrets plus complexes sans créer d’expressions régulières complexes. Pour obtenir un exemple de modèle personnalisé, consultez « Exemple de modèle personnalisé spécifié avec des exigences supplémentaires » plus bas.

Définition d’un modèle personnalisé pour un dépôt

Avant de définir un modèle personnalisé, vous devez vous assurer que secret scanning est activé sur votre référentiel. Pour plus d’informations, consultez « Activation de l’analyse des secrets pour votre référentiel ».

-

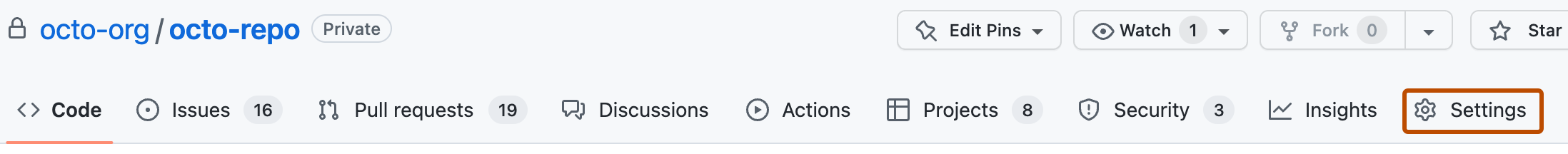

Sur GitHub, accédez à la page principale du référentiel.

-

Sous le nom de votre dépôt, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Code security and analysis.

-

Sous « Code security and analysis », recherchez « GitHub Advanced Security ».

-

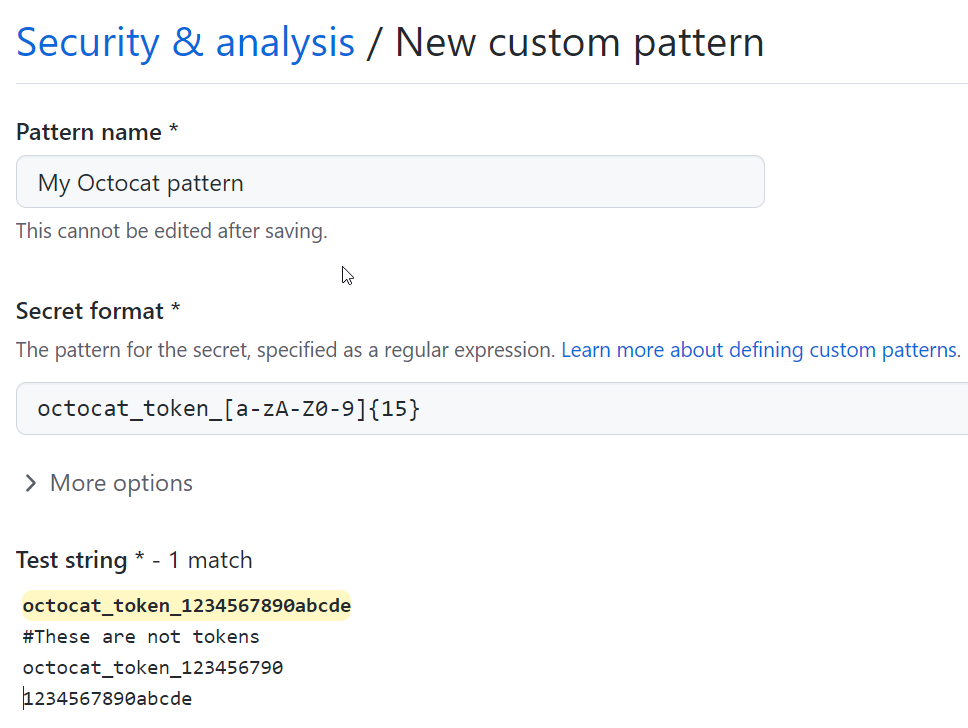

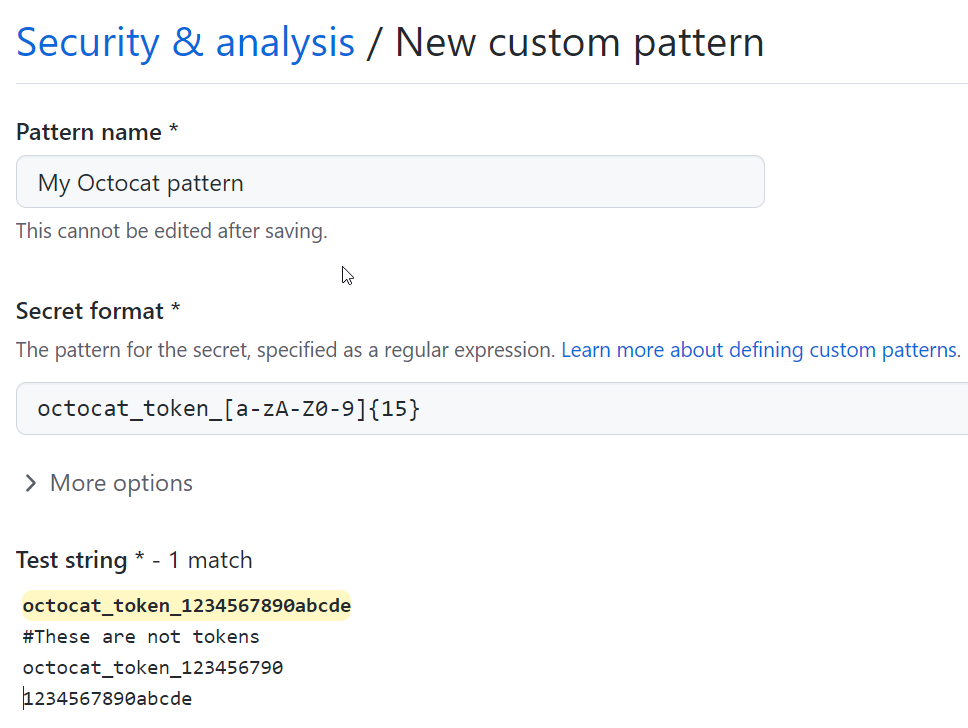

Sous « Secret scanning », sous « Modèles personnalisés », cliquez sur Nouveau modèle. 1. Entrez les détails de votre nouveau modèle personnalisé. Vous devez au moins fournir le nom de votre modèle, ainsi qu’une expression régulière pour le format de votre modèle de secret.

- Dans le champ Nom du modèle, saisissez un nom pour votre modèle.

- Dans le champ Format secret, saisissez une expression régulière pour le format de votre modèle secret.

- Vous pouvez cliquer sur Autres options pour fournir tout autre contenu environnant ou des exigences de correspondance supplémentaires pour le format du secret.

- Fournissez un exemple de chaîne de test pour vérifier que votre configuration correspond aux modèles que vous attendez.

-

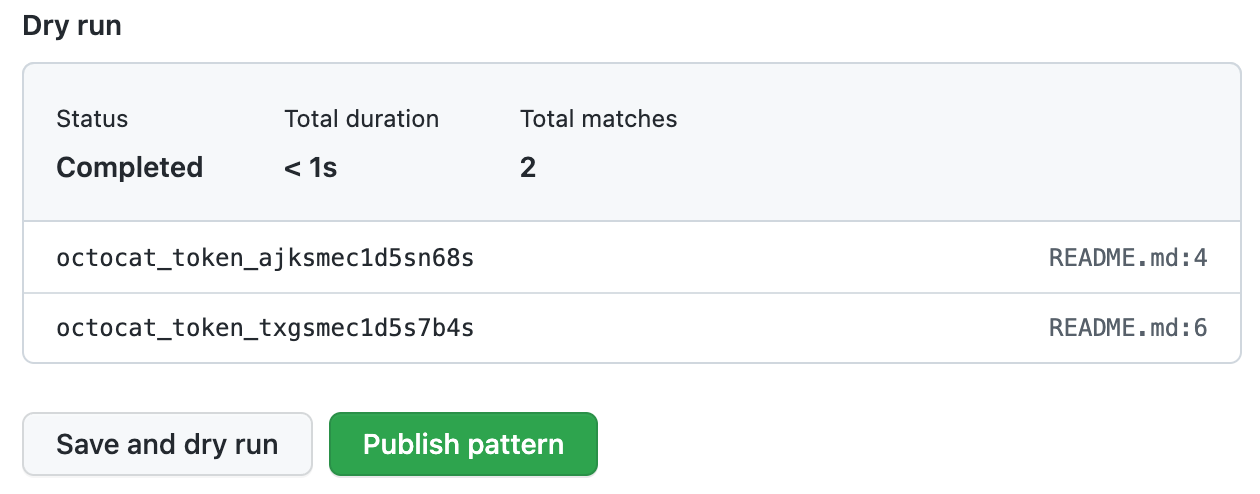

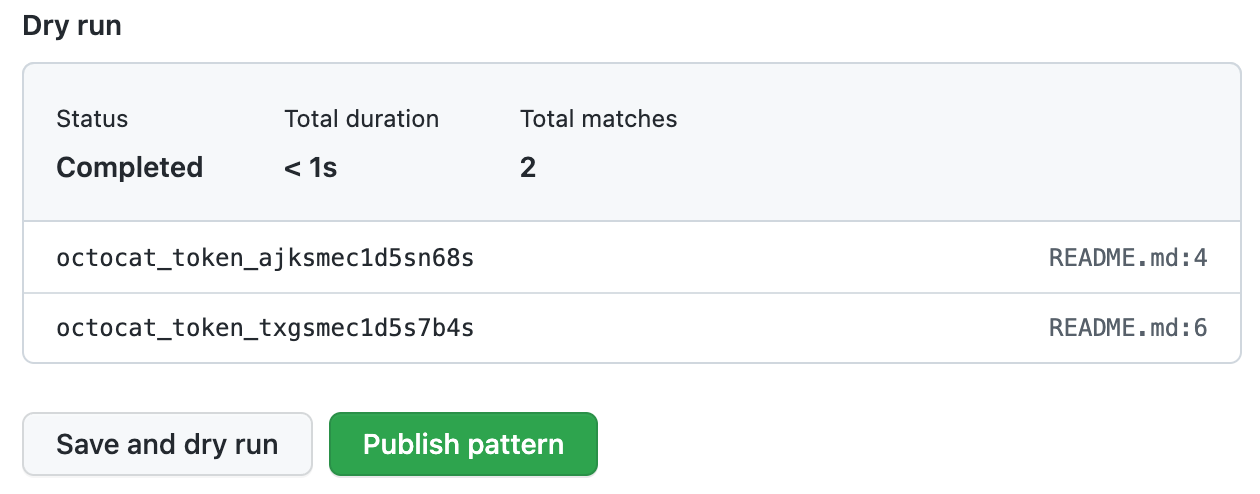

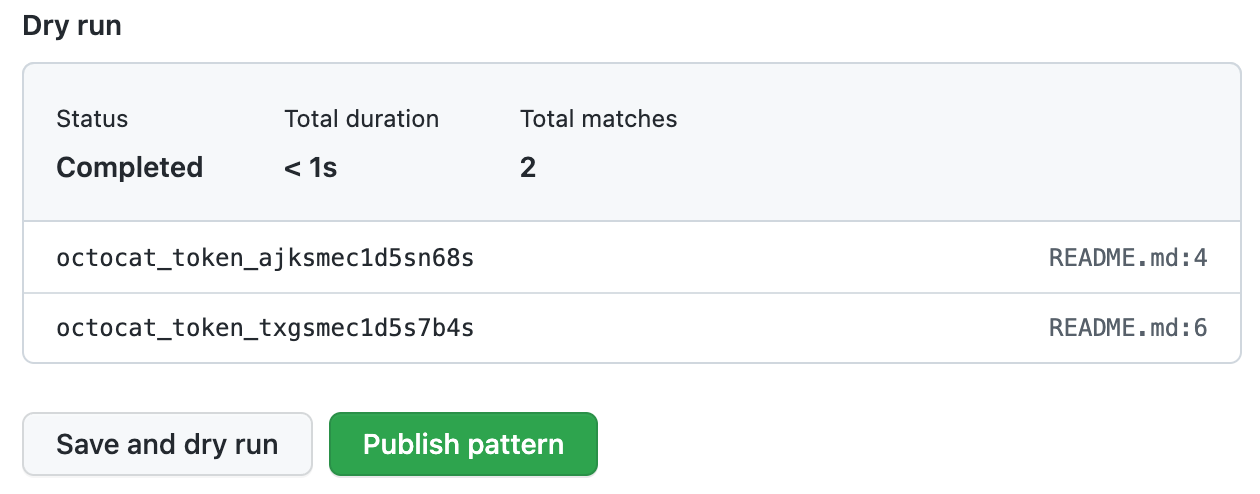

Quand vous êtes prêt à tester votre nouveau modèle personnalisé, pour identifier les correspondances dans le dépôt sans créer d’alertes, cliquez sur Enregistrer et effectuer un test à blanc.

-

Une fois le test à blanc terminé, vous voyez un échantillon de résultats (jusqu’à 1000). Passez en revue les résultats et identifiez les faux résultats positifs.

-

Modifiez le nouveau modèle personnalisé pour résoudre les problèmes liés aux résultats, puis cliquez sur Enregistrer et effectuer un test à blanc pour tester vos modifications.

-

Quand vous êtes satisfait de votre nouveau modèle personnalisé, cliquez sur Publier le modèle.

-

Vous pouvez éventuellement activer la protection des poussées (push) pour votre modèle personnalisé, en cliquant sur Activer.

Remarque

Le bouton « Activer » n’est disponible que si l’essai à blanc a réussi et que vous avez publié le modèle.

Pour plus d’informations sur la protection push, consultez « À propos de la protection push ».

Une fois votre modèle créé, secret scanning recherche les secrets dans l’historique Git de toutes les branches présentes dans votre référentiel GitHub.. Pour plus d’informations sur l’affichage des Alertes d’analyse de secrets, consultez « Gestion des alertes à partir de l’analyse des secrets ».

Exemple de modèle personnalisé spécifié avec des exigences supplémentaires

Une entreprise a un jeton interne avec cinq caractéristiques. Elle utilise les différents champs pour spécifier comment identifier les jetons, comme suit :

| Caractéristique | Champ et expression régulière |

|---|---|

| Longueur comprise entre 5 et 10 caractères | Format du secret : [$#%@AA-Za-z0-9]{5,10} |

Ne se termine pas par . | Après le secret : [^\.] |

| Contient des chiffres et des lettres majuscules | Exigences supplémentaires : le secret doit correspondre à [A-Z] et [0-9] |

| N’inclut pas plus d’une lettre minuscule dans une ligne | Exigences supplémentaires : le secret ne doit pas correspondre à [a-z]{2,} |

Contient un caractère parmi $%@! | Exigences supplémentaires : le secret doit correspondre à [$%@!] |

Les jetons suivants correspondent au modèle personnalisé décrit ci-dessus :

a9@AAfT! # Secret string match: a9@AAfT

ee95GG@ZA942@aa # Secret string match: @ZA942@a

a9@AA!ee9 # Secret string match: a9@AA

Les chaînes suivantes ne correspondent pas au modèle personnalisé décrit ci-dessus :

a9@AA.!

a@AAAAA

aa9@AA!ee9

aAAAe9

Définition d’un modèle personnalisé pour une organisation

Avant de définir un modèle personnalisé, vous devez vous assurer que vous activez l’secret scanning pour les dépôts que vous souhaitez analyser dans votre organisation. Pour activer l’secret scanning sur tous les dépôts au sein de votre organisation, consultez « Gestion des paramètres de sécurité et d'analyse pour votre organisation ».

-

Dans le coin supérieur droit de GitHub, sélectionnez votre photo de profil, puis cliquez sur Vos organisations.

-

En regard de l’organisation, cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

-

Sous « Code security and analysis », recherchez « GitHub Advanced Security ».

-

Sous « Analyse des secrets », sous « Modèles personnalisés », cliquez sur Nouveau modèle.

-

Entrez les détails de votre nouveau modèle personnalisé. Vous devez au moins fournir le nom de votre modèle, ainsi qu’une expression régulière pour le format de votre modèle de secret.

- Dans le champ Nom du modèle, saisissez un nom pour votre modèle.

- Dans le champ Format secret, saisissez une expression régulière pour le format de votre modèle secret.

- Vous pouvez cliquer sur Autres options pour fournir tout autre contenu environnant ou des exigences de correspondance supplémentaires pour le format du secret.

- Fournissez un exemple de chaîne de test pour vérifier que votre configuration correspond aux modèles que vous attendez.

-

Quand vous êtes prêt à tester votre nouveau modèle personnalisé, pour identifier des correspondances dans certains dépôts sans créer d’alertes, cliquez sur Enregistrer et effectuer un test à blanc.

-

Sélectionnez les référentiels dans lesquels vous souhaitez effectuer le test.

- Pour effectuer le test dans l’ensemble de l’organisation, sélectionnez Tous les référentiels de l’organisation.

- Pour spécifier les référentiels dans lesquels vous souhaitez effectuer le test, sélectionnez Référentiels sélectionnés, puis recherchez et sélectionnez jusqu’à 10 référentiels.

-

Lorsque vous êtes prêt à tester votre nouveau modèle personnalisé, cliquez sur Exécuter.

-

Une fois le test à blanc terminé, vous voyez un échantillon de résultats (jusqu’à 1000). Passez en revue les résultats et identifiez les faux résultats positifs.

-

Modifiez le nouveau modèle personnalisé pour résoudre les problèmes liés aux résultats, puis cliquez sur Enregistrer et effectuer un test à blanc pour tester vos modifications.

-

Quand vous êtes satisfait de votre nouveau modèle personnalisé, cliquez sur Publier le modèle.

-

Si vous souhaitez activer la protection des envois (push) pour votre modèle personnalisé (facultatif), cliquez sur Activer. Pour plus d’informations, consultez « À propos de la protection push ».

Remarque

- L'option permettant d'activer la protection push n'est visible que pour les modèles publiés.

- La protection des envois (push) pour les modèles personnalisés s’applique uniquement aux référentiels de l’organisation sur lesquels l’secret scanning est activée comme protection des envois (push). Pour plus d’informations, consultez « À propos de la protection push ».

- L’activation de la protection des envois (push) pour les modèles personnalisés courants peut entraîner des perturbations pour les contributeurs.

Une fois votre modèle créé, l’secret scanning recherche tous les secrets dans les dépôts de votre organisation, y compris leur historique Git entier sur toutes les branches. Les propriétaires d’organisation et les administrateurs de dépôt sont avertis des secrets trouvés et peuvent passer en revue l’alerte dans le dépôt où se trouve le secret. Pour plus d’informations sur l’affichage des Alertes d’analyse de secrets, consultez « Gestion des alertes à partir de l’analyse des secrets ».

Définition d’un modèle personnalisé pour un compte d’entreprise

Avant de définir un modèle personnalisé, vous devez vous assurer que vous activez l’analyse des secrets pour votre compte d’entreprise. Pour plus d’informations, consultez « Activation des produits GitHub Advanced Security pour votre entreprise ».

Remarque

- Au niveau de l’entreprise, seul le créateur d’un modèle personnalisé peut le modifier et l’utiliser dans un essai à blanc.

- Vous pouvez uniquement effectuer un essai à blanc sur les dépôts auxquels vous bénéficiez d’un accès administrateur. Si un propriétaire d’entreprise souhaite pouvoir effectuer des essais à blanc sur n’importe quel dépôt d’une organisation, le rôle propriétaire d’organisation doit lui être attribué. Pour plus d’informations, consultez « Gestion de votre rôle dans une organisation appartenant à votre entreprise ».

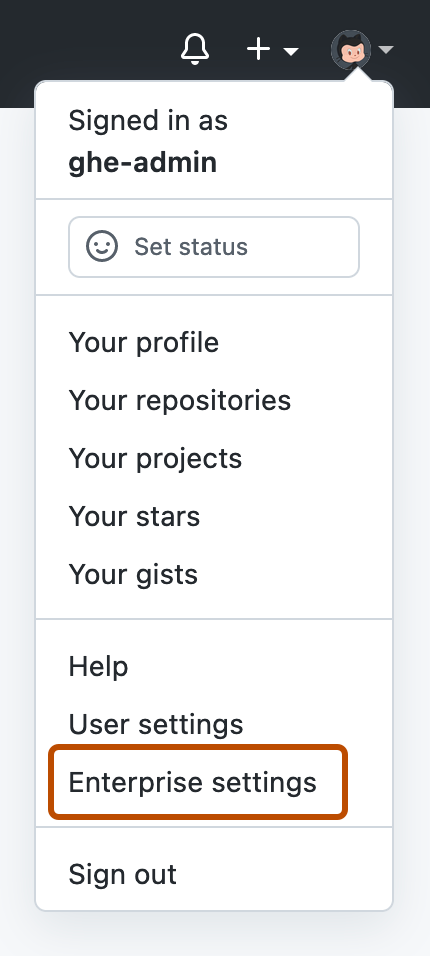

-

Dans le coin supérieur droit de GitHub Enterprise Server, cliquez sur votre photo de profil, puis sur Paramètres d’entreprise.

-

Sur le côté gauche de la page, dans la barre latérale du compte d’entreprise, cliquez sur Stratégies.

-

Sous « Stratégies », cliquez sur Code security and analysis.

-

Sous « Code security and analysis », cliquez sur Fonctionnalités de sécurité.

-

Sous « Modèles personnalisés d’analyse des secrets », cliquez sur Nouveau modèle.

-

Entrez les détails de votre nouveau modèle personnalisé. Vous devez au moins fournir le nom de votre modèle, ainsi qu’une expression régulière pour le format de votre modèle de secret.

- Dans le champ Nom du modèle, saisissez un nom pour votre modèle.

- Dans le champ Format secret, saisissez une expression régulière pour le format de votre modèle secret.

- Vous pouvez cliquer sur Autres options pour fournir tout autre contenu environnant ou des exigences de correspondance supplémentaires pour le format du secret.

- Fournissez un exemple de chaîne de test pour vérifier que votre configuration correspond aux modèles que vous attendez.

-

Quand vous êtes prêt à tester votre nouveau modèle personnalisé, pour identifier les correspondances dans l’entreprise sans créer d’alertes, cliquez sur Enregistrer et effectuer un test.

-

Recherchez et sélectionnez jusqu’à 10 référentiels dans lesquels vous souhaitez effectuer le test.

-

Lorsque vous êtes prêt à tester votre nouveau modèle personnalisé, cliquez sur Exécuter.

-

Une fois le test à blanc terminé, vous voyez un échantillon de résultats (jusqu’à 1000). Passez en revue les résultats et identifiez les faux résultats positifs.

-

Modifiez le nouveau modèle personnalisé pour résoudre les problèmes liés aux résultats, puis cliquez sur Enregistrer et effectuer un test à blanc pour tester vos modifications.

-

Quand vous êtes satisfait de votre nouveau modèle personnalisé, cliquez sur Publier le modèle.

-

Si vous souhaitez activer la protection des envois (push) pour votre modèle personnalisé (facultatif), cliquez sur Activer. Pour plus d’informations, consultez « À propos de la protection push ».

Remarque

- Pour rendre possible la protection des envois (push) dans le cadre des modèles personnalisés, l’secret scanning doit être activée comme protection des envois (push) au niveau de l’entreprise. Pour plus d’informations, consultez « À propos de la protection push ».

- L’activation de la protection des envois (push) pour les modèles personnalisés courants peut entraîner des perturbations pour les contributeurs.

Une fois votre modèle créé, secret scanning recherche tous les secrets dans les référentiels de votre organisation avec GitHub Advanced Security activé, y compris l’historique Git complet de toutes les branches. Les propriétaires d’organisation et les administrateurs de dépôt sont avertis des secrets trouvés et peuvent passer en revue l’alerte dans le dépôt où se trouve le secret. Pour plus d’informations sur l’affichage des Alertes d’analyse de secrets, consultez « Gestion des alertes à partir de l’analyse des secrets ».