Remarque : votre administrateur de site doit activersecret scanning pour votre instance GitHub Enterprise Server afin que vous puissiez utiliser cette fonctionnalité. Pour plus d’informations, consultez « Configuration de l’analyse de secrets pour votre appliance ».

Vous ne pourrez peut-être pas activer ni désactiver les secret scanning si un propriétaire d'entreprise a défini une stratégie au niveau de l'entreprise. Pour plus d’informations, consultez « Application de stratégies de sécurité et d’analyse du code pour votre entreprise ».

À propos de la protection des poussées pour les référentiels et les organisations

Jusqu’à présent, l’secret scanning vérifie la présence de secrets après une poussée et avertit les utilisateurs des secrets exposés. Lorsque vous activez la protection push pour votre organisation ou votre référentiel, secret scanning vérifie également les envois (push) pour les secrets pris en charge. Secret scanning répertorie tous les secrets qu’il détecte afin que l’auteur puisse les examiner et les supprimer ou, si needed, autoriser ces secrets à être envoyés. Secret scanning peut également vérifier les notifications Push pour les modèles personnalisés. Pour plus d'informations, consultez « Définition de modèles personnalisés pour l’analyse des secrets ».

Si un contributeur contourne un bloc de protection de poussée pour un secret, GitHub :

- Crée une alerte sous l’onglet Sécurité du dépôt.

- Ajoute l’événement de contournement au journal d’audit.

- Envoie une alerte par e-mail aux propriétaires de l’organisation ou de compte personnel, aux responsables de la sécurité et aux administrateurs de référentiels, qui regardent le référentiel, avec un lien vers le secret associé et la raison pour laquelle il a été autorisé.

Ce tableau montre le comportement des alertes pour chaque façon dont un utilisateur peut contourner un blocage de la protection push.

| Motif du contournement | Comportement des alertes |

|---|---|

| Il est utilisé dans des tests | GitHub crée une alerte fermée, résolue comme « utilisé dans des tests » |

| C'est un faux positif | GitHub crée une alerte fermée, résolue comme « faux positif » |

| Je le corrigerai plus tard | GitHub crée une alerte ouverte |

Vous pouvez surveiller les alertes de sécurité pour découvrir quand les utilisateurs contournent les protections de poussées et créent des alertes. Pour plus d’informations, consultez « Audit des alertes de sécurité ».

Si vous êtes propriétaire d’organisation ou gestionnaire de la sécurité, vous pouvez consulter des indicateurs de performance de la protection push au sein de votre organisation. Pour plus d’informations, consultez « Affichage des mesures de protection de la transmission de type push de l’analyse des secrets dans votre organisation ».

Pour plus d’informations sur les secrets et fournisseurs de services pris en charge pour la protection par émission de données, consultez « Modèles d'analyse des secrets ».

Activation de l’secret scanning en tant que protection des poussées

Pour que vous utilisiez secret scanning comme protection d’envoi dans les référentiels publics, l’entreprise , l’organisation, ou le référentiel doit avoir secret scanning activé. Pour utiliser secret scanning comme protection d’envoi dans des référentiels privés ou internes, l’entreprise ou l’organisation doit également avoir GitHub Advanced Security activé. Pour plus d’informations, consultez « Gestion des fonctionnalités GitHub Advanced Security pour votre entreprise », « Gestion des paramètres de sécurité et d'analyse pour votre organisation », « Gestion des paramètres de sécurité et d’analyse pour votre dépôt » et « À propos de GitHub Advanced Security ».

Les propriétaires d’organisation, les gestionnaires de sécurité et les administrateurs de référentiels peuvent activer la protection de transmission de type push pour secret scanning via l’API. Pour plus d’informations, consultez « Points de terminaison d’API REST pour les référentiels » et développez la section « Propriétés de l’objet security_and_analysis ».

Les propriétaires d’organisation peuvent fournir un lien personnalisé qui s’affiche lorsqu’une poussée est bloquée. Ce lien personnalisé peut contenir des ressources et des conseils spécifiques à l’organisation, tels que des instructions sur l’utilisation d’un coffre de secrets recommandé ou qui contacter pour des questions relatives au secret bloqué.

Les administrateurs Enterprise peuvent également activer ou désactiver secret scanning en tant que protection push pour l’entreprise via l’API. Pour plus d’informations, consultez « Points de terminaison d’API REST pour la sécurité et l’analyse du code d’entreprise ».

Remarque : Lorsque vous dupliquez un dépôt avec secret scanning comme protection push activée, celle-ci n'est pas activée par défaut sur le dupliqué (fork). Vous pouvez l'activer sur le dupliqué (fork) de la même manière que vous l'activez sur un dépôt autonome.

Activation de l’secret scanning comme protection des poussées pour votre entreprise

-

Dans le coin supérieur droit de GitHub Enterprise Server, cliquez sur votre photo de profil, puis sur Paramètres d’entreprise.

-

Dans la barre latérale du compte d’entreprise, cliquez sur Paramètres.

-

Dans la barre latérale gauche, cliquez sur Sécurité et analyse du code.

-

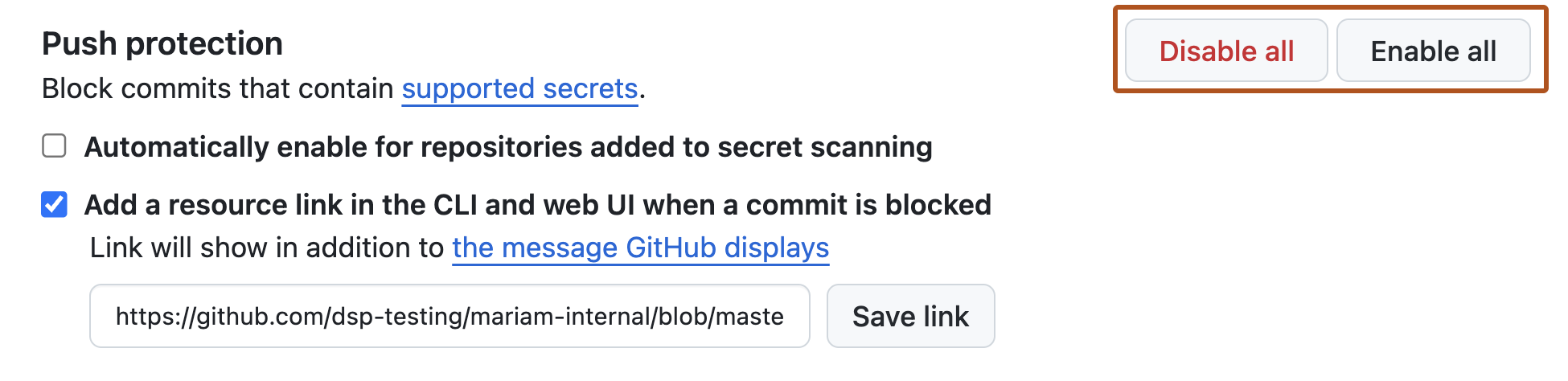

Sous « Secret scanning », sous « Protection des poussées », cliquez sur Activer tout.

-

Cliquez éventuellement sur Activer automatiquement pour les référentiels ajoutés à secret scanning.

-

Pour éventuellement inclure un lien personnalisé dans le message que les membres voient quand ils tentent d’envoyer (push) un secret, cliquez sur Ajouter un lien de ressource dans l’interface CLI et l’interface utilisateur web quand un commit est bloqué, puis tapez une URL et cliquez sur Enregistrer le lien.

Activation de l’secret scanning en tant que protection des poussées pour une organisation

Vous pouvez utiliser la vue d’ensemble de la sécurité pour rechercher un ensemble de dépôts et activer ou désactiver l’secret scanning comme protection des poussées pour tout cet ensemble en même temps. Pour plus d’informations, consultez « Activation des fonctionnalités de sécurité pour plusieurs dépôts ».

Vous pouvez également utiliser la page des paramètres d’une organisation pour « Sécurité et analyse du code » pour activer et désactiver secret scanning comme une protection de transmission de type push pour tous les référentiels existants dans une organisation.

-

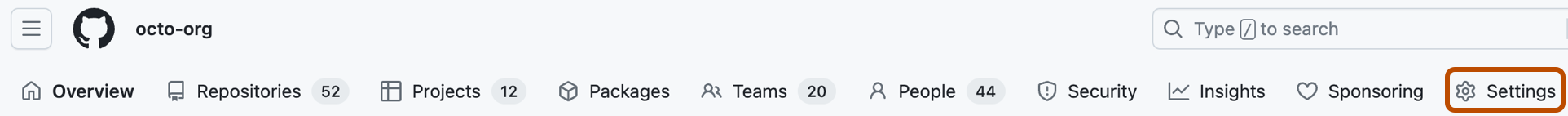

Sur votre instance GitHub Enterprise Server, accédez à la page principale de l’organisation.

-

Sous le nom de votre organisation, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

-

Sous « Sécurité et analyse du code », recherchez « GitHub Advanced Security ».

-

Sous « Secret scanning », sous « Protection des poussées », cliquez sur Activer tout.

-

Cliquez éventuellement sur Activer automatiquement pour les référentiels ajoutés à secret scanning.

-

Pour éventuellement inclure un lien personnalisé dans le message que les membres voient quand ils tentent d’envoyer (push) un secret, sélectionnez Ajouter un lien de ressource dans l’interface CLI et l’interface utilisateur web quand un commit est bloqué, puis tapez une URL et cliquez sur Enregistrer le lien.

Pour plus d’informations sur l’activation de fonctionnalités de sécurité dans une organisation, consultez « Démarrage rapide pour la sécurisation de votre organisation ».

Activation de l’secret scanning en tant que protection des poussées pour un dépôt

-

Dans votre instance GitHub Enterprise Server, accédez à la page principale du dépôt.

-

Sous le nom de votre dépôt, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

-

Sous « Sécurité et analyse du code », recherchez « GitHub Advanced Security ».

-

Sous « Secret scanning », accédez à « Protection des envois » et cliquez sur Activer.

Activation de la protection des poussées pour un modèle personnalisé

Vous pouvez activer l'secret scanning en tant que protection des poussées pour les modèles personnalisés stockés au niveau de l'entreprise, de l'organisation ou du dépôt.

Activation de la protection des poussées pour un modèle personnalisé stocké dans une entreprise

Remarques :

- Pour rendre possible la protection des envois (push) dans le cadre des modèles personnalisés, l’secret scanning doit être activée comme protection des envois (push) au niveau de l’entreprise. Pour plus d’informations, consultez « Protection des poussées pour les référentiels et les organisations ».

- L’activation de la protection des envois (push) pour les modèles personnalisés courants peut entraîner des perturbations pour les contributeurs.

Avant d’activer la protection des poussées pour un modèle personnalisé au niveau de l’entreprise, vous devez également tester vos modèles personnalisés en exécutant des tests. Les Vous pouvez uniquement effectuer un essai à blanc sur les dépôts auxquels vous bénéficiez d’un accès administrateur. Si un propriétaire d’entreprise souhaite pouvoir effectuer des essais à blanc sur n’importe quel dépôt d’une organisation, le rôle propriétaire d’organisation doit lui être attribué. Pour plus d’informations, consultez « Gestion de votre rôle dans une organisation appartenant à votre entreprise ».

-

Dans le coin supérieur droit de GitHub Enterprise Server, cliquez sur votre photo de profil, puis sur Paramètres d’entreprise.

-

Dans la barre latérale du compte d’entreprise, cliquez sur Stratégies. 1. Sous Stratégies, cliquez sur Sécurité et analyse du code.

-

Sous "Sécurité et analyse du code", cliquez sur Fonctions de sécurité. 1. Sous « Secret scanning », sous « Modèles personnalisés », cliquez sur pour le modèle qui vous intéresse.

Note

Au niveau de l’entreprise, vous pouvez uniquement modifier et activer la protection des poussées pour les modèles personnalisés que vous avez créés.

-

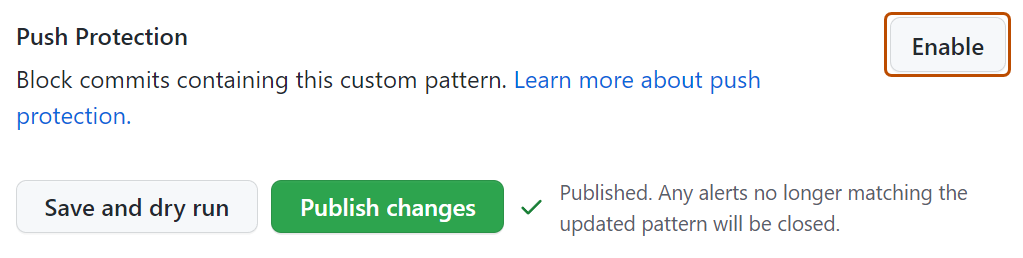

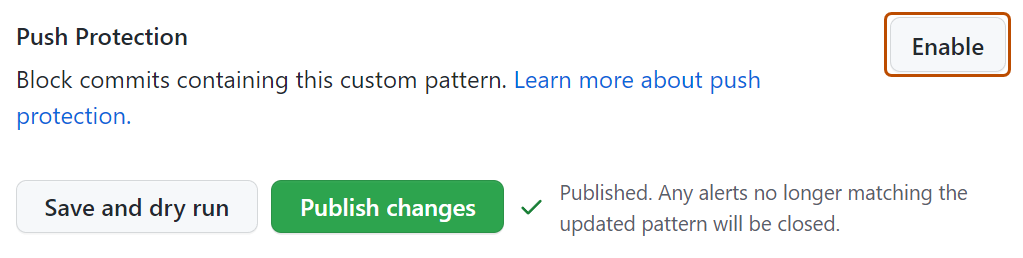

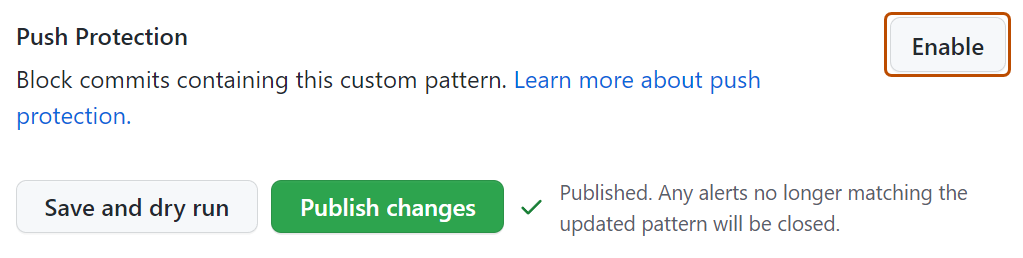

Pour activer la protection des poussées pour votre modèle personnalisé, faites défiler vers le bas jusqu’à « Protection des poussées » et cliquez sur Activer.

Note

L'option permettant d'activer la protection push n'est visible que pour les modèles publiés.

Activation de l’secret scanning en tant que protection des poussées dans une organisation pour un modèle personnalisé

Avant d’activer la protection des poussées pour un modèle personnalisé au niveau de l’organisation, vous devez veiller à activer l’secret scanning pour les dépôts que vous souhaitez analyser dans votre organisation. Pour activer l’secret scanning sur tous les dépôts au sein de votre organisation, consultez « Gestion des paramètres de sécurité et d'analyse pour votre organisation ».

-

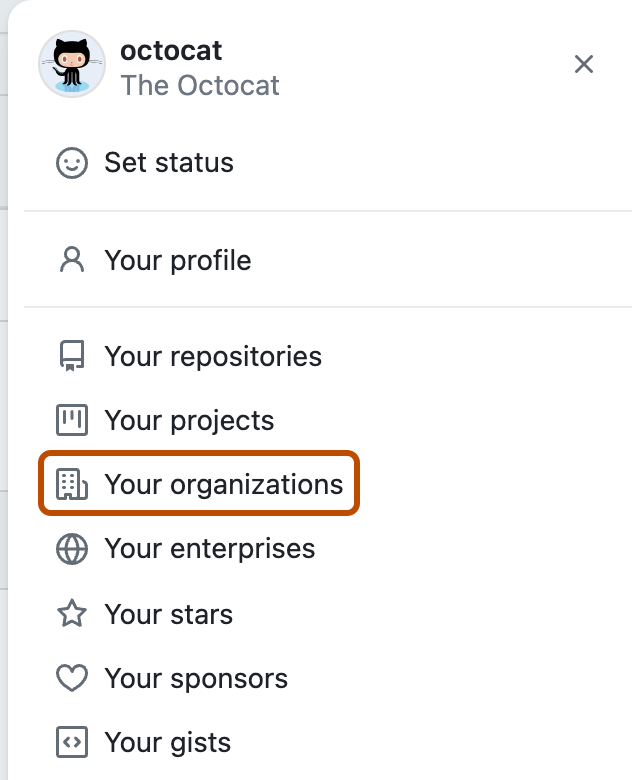

Dans l’angle supérieur droit de GitHub Enterprise Server, sélectionnez votre photo de profil, puis sur Vos organisations.

-

En regard de l’organisation, cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

-

Sous « Sécurité et analyse du code », recherchez « GitHub Advanced Security ».

-

Sous « Secret scanning », sous « Modèles personnalisés », cliquez sur pour le modèle qui vous intéresse.

-

Pour activer la protection des poussées pour votre modèle personnalisé, faites défiler vers le bas jusqu’à « Protection des poussées » et cliquez sur Activer.

Remarques :

- L'option permettant d'activer la protection push n'est visible que pour les modèles publiés.

- La protection des envois (push) pour les modèles personnalisés s’applique uniquement aux référentiels de l’organisation sur lesquels l’secret scanning est activée comme protection des envois (push). Pour plus d’informations, consultez « Protection des poussées pour les référentiels et les organisations ».

- L’activation de la protection des envois (push) pour les modèles personnalisés courants peut entraîner des perturbations pour les contributeurs.

Activation de l’secret scanning en tant que protection des poussées dans un dépôt pour un modèle personnalisé

Avant d’activer la protection des poussées pour un modèle personnalisé au niveau du dépôt, vous devez définir le modèle personnalisé pour le dépôt et le tester dans le dépôt. Pour plus d’informations, consultez « Définition de modèles personnalisés pour l’analyse des secrets ».

-

Dans votre instance GitHub Enterprise Server, accédez à la page principale du dépôt.

-

Sous le nom de votre dépôt, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

-

Sous « Sécurité et analyse du code », recherchez « GitHub Advanced Security ».

-

Sous « Secret scanning », sous « Modèles personnalisés », cliquez sur pour le modèle qui vous intéresse.

-

Pour activer la protection des poussées pour votre modèle personnalisé, faites défiler vers le bas jusqu’à « Protection des poussées » et cliquez sur Activer.

Note

L'option permettant d'activer la protection push n'est visible que pour les modèles publiés.