关于使用双因素身份验证 (2FA) 管理机器人或服务帐户

应确保为组织中的无人参与或共享访问帐户(例如机器人和服务帐户)启用 2FA,以便这些帐户受到保护。 为机器人或服务帐户启用 2FA 可确保用户必须使用 2FA 进行身份验证才能登录到 你的 GitHub Enterprise Server 实例 上的帐户。 它不会影响帐户在自动化中使用其现有令牌进行身份验证的能力。

Note

如果你要求为组织使用双因素身份验证,则不使用 2FA 的无人参与帐户都将从组织中删除并失去对其存储库的访问权限。

使用 2FA 管理对机器人或服务帐户的共享访问

GitHub 建议执行以下步骤,以管理对启用了 2FA 的机器人或服务帐户的共享访问。 这些步骤可确保只有有权访问邮寄列表(由你控制)和集中存储的 TOTP 机密的人员才能登录到该帐户。

-

为机器人或服务帐户设置邮寄列表,该列表将所有帐户所有者作为别名的成员。

-

在共享帐户的设置中,将新的邮寄列表地址添加为已验证的电子邮件地址。 有关详细信息,请参阅“添加电子邮件地址到 GitHub 帐户”。

-

如果尚未这样做,请使用验证器应用 (TOTP) 为机器人或服务帐户配置 2FA。 有关详细信息,请参阅“使用双重身份验证 (2FA) 保护您的帐户”。

-

将 2FA 设置期间提供的 TOTP 机密存储在组织使用的密码管理器中。

Note

不要将共享帐户的密码存储在密码管理器中。 每次需要登录共享帐户时,都将使用密码重置功能。

如果已使用 TOTP 配置 2FA,并且需要查找 TOTP 机密,请使用以下步骤:

-

在共享帐户的设置中,单击“ 密码和身份验证”。

-

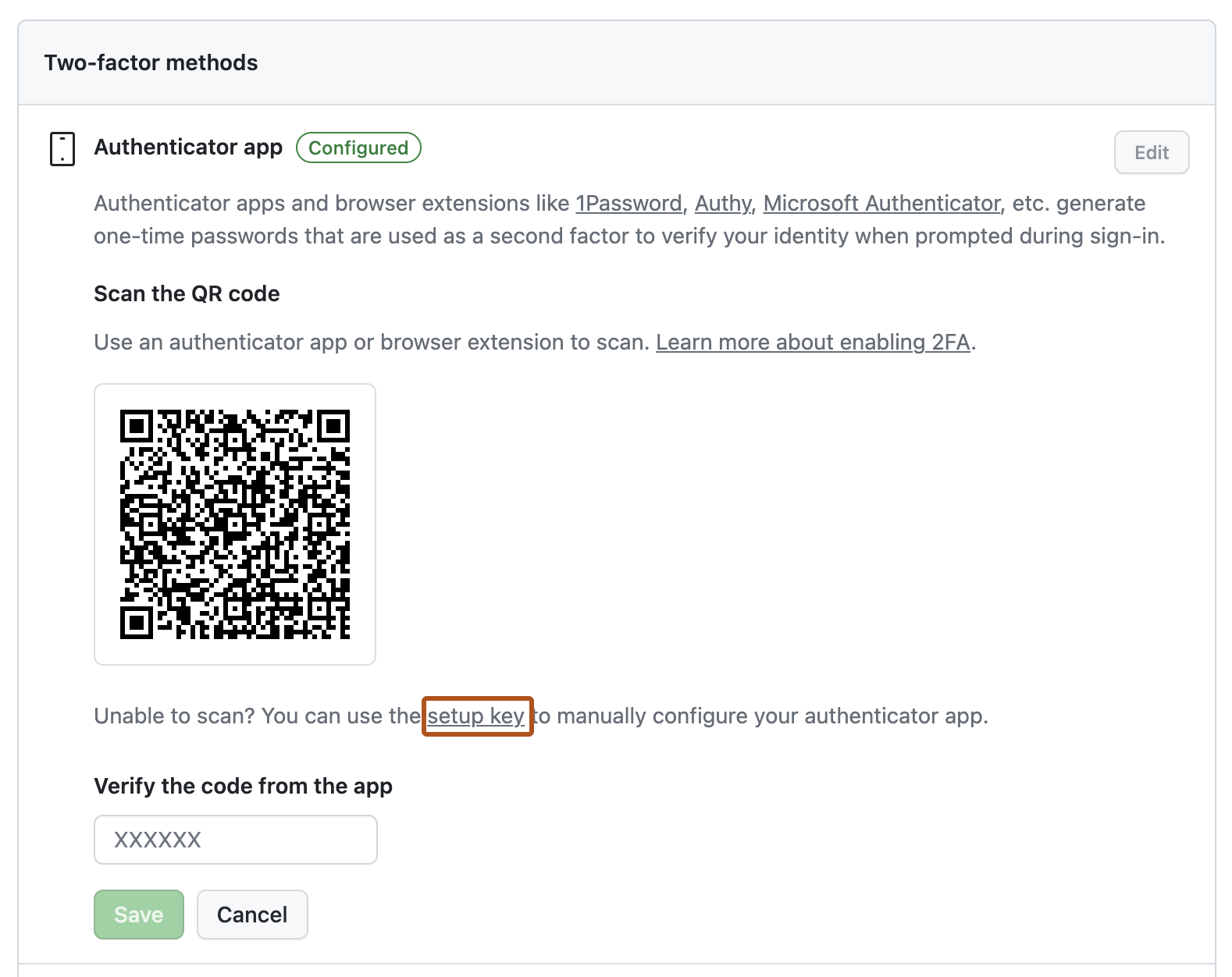

在“双因素方法”下的“Authenticator 应用”右侧,单击“编辑”。

-

在“Authenticator 应用”中 QR 码的正下方,单击“设置密钥”。

-

复制对话框中显示的机密。

-

使用复制的机密重新配置 2FA。

-

-

选择 CLI 应用(例如 oathtool),用于从 TOTP 机密生成 TOTP 代码。 每次需要访问帐户时,都将使用该应用从 TOTP 机密生成新的 TOTP 代码。 有关详细信息,请参阅 OATH 工具包文档中的 oathtool。

-

需要访问帐户时,请使用密码重置功能重置密码(通过邮寄列表),并使用 CLI 应用生成 TOTP 代码。