GitHub Advisory Database의 권고에 액세스

GitHub Advisory Database의 공지에 액세스할 수 있습니다.

-

필요에 따라 권고 목록을 필터링하려면 목록 맨 위에 있는 검색 필드 또는 드롭다운 메뉴를 사용합니다.

참고 항목

왼쪽의 사이드바를 사용하여 GitHub에서 검토한 권고나 검토하지 않은 권고를 각각 살펴보거나 에코시스템을 필터링할 수 있습니다.

-

세부 정보를 보려면 권고를 클릭합니다. 기본적으로 GitHub에서 검토한 보안 취약성 권고가 표시됩니다. 맬웨어 권고를 표시하려면 검색 창에서

type:malware를 사용합니다.

또한 GraphQL API를 사용하여 데이터베이스에 액세스할 수도 있습니다. 기본적으로 쿼리는 type:malware를 지정하지 않는 한 GitHub에서 검토한 보안 취약성 권고를 반환합니다. 자세한 내용은 웹후크 이벤트 및 페이로드을(를) 참조하세요.

또한 REST API를 사용하여 GitHub Advisory Database에 액세스할 수 있습니다. 자세한 내용은 글로벌 보안 권고에 대한 REST API 엔드포인트을(를) 참조하세요.

GitHub Advisory Database의 권고 편집

GitHub Advisory Database의 권고에 대한 개선 사항을 제안할 수 있습니다. 자세한 내용은 GitHub Advisory Database에서 보안 권고 편집을(를) 참조하세요.

GitHub Advisory Database 검색

데이터베이스를 검색하고 한정자를 사용하여 검색 범위를 좁힐 수 있습니다. 예를 들어 특정 날짜, 특정 에코시스템 또는 특정 라이브러리에서 만든 권고를 검색할 수 있습니다.

날짜 형식은 ISO8601 표준인 YYYY-MM-DD(년-월-일)를 따라야 합니다. 날짜 뒤에 선택적 시간 정보 THH:MM:SS+00:00을 추가하여 시, 분, 초로 검색할 수도 있습니다. 이것은 T이며 그 다음은 HH:MM:SS(시-분-초)와 UTC 오프셋(+00:00)입니다.

날짜를 검색할 때 보다 큼, 보다 작음, 범위 한정자를 사용하여 결과를 추가로 필터링할 수 있습니다. 자세한 내용은 검색 구문 이해을(를) 참조하세요.

| 한정자 | 예시 |

|---|---|

type:reviewed | type:reviewed는 GitHub에서 검토한 보안 취약성 권고를 표시합니다. |

type:malware | type:malware는 맬웨어 권고를 표시합니다. |

type:unreviewed | type:unreviewed는 검토되지 않은 권고를 표시합니다. |

GHSA-ID | GHSA-49wp-qq6x-g2rf는 이 GitHub Advisory Database ID가 포함된 권고를 표시합니다. |

CVE-ID | CVE-2020-28482는 이 CVE ID 번호가 포함된 권고를 표시합니다. |

ecosystem:ECOSYSTEM | ecosystem:npm은 NPM 패키지에 영향을 주는 권고만 표시합니다. |

severity:LEVEL | severity:high는 심각도가 높은 권고만 표시합니다. |

affects:LIBRARY | affects:lodash는 lodash 라이브러리에 영향을 주는 권고만 표시합니다. |

cwe:ID | cwe:352는 이 CWE 번호가 포함된 권고만 표시합니다. |

credit:USERNAME | credit:octocat은 "octocat" 사용자 계정에 크레딧이 적립된 권고만 표시합니다. |

sort:created-asc | sort:created-asc는 가장 오래된 권고부터 정렬합니다. |

sort:created-desc | sort:created-desc는 가장 최근의 권고부터 정렬합니다. |

sort:updated-asc | sort:updated-asc는 가장 늦게 업데이트된 항목별로 정렬합니다. |

sort:updated-desc | sort:updated-desc는 가장 최근에 업데이트된 항목별로 정렬합니다. |

is:withdrawn | is:withdrawn은 철회된 권고만 표시합니다. |

created:YYYY-MM-DD | created:2021-01-13은 이 날짜에 만든 권고만 표시합니다. |

updated:YYYY-MM-DD | updated:2021-01-13은 이 날짜에 업데이트된 권고만 표시합니다. |

GHSA-ID 한정자는 GitHub에서 GitHub의 모든 공지에 자동으로 할당하는 고유한 ID입니다. 이러한 식별자에 대한 자세한 내용은 GitHub Advisory Database 정보를 참조하세요.

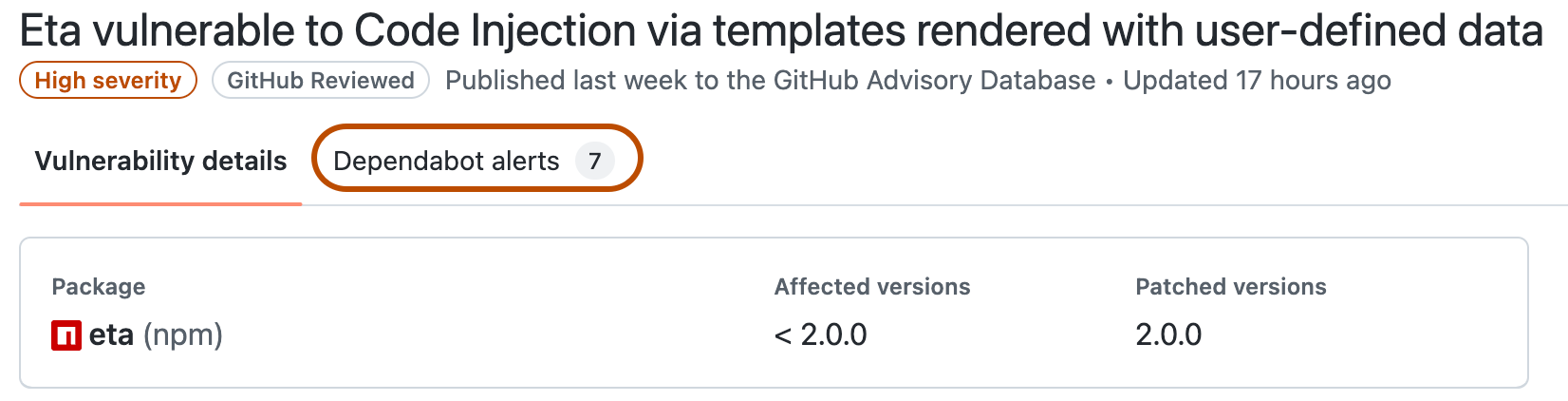

취약한 리포지토리 보기

GitHub Advisory Database의 GitHub에서 검토한 권고의 경우 해당 보안 취약성 또는 맬웨어의 영향을 받는 리포지토리를 확인할 수 있습니다. 취약한 리포지토리를 보려면 해당 리포지토리에 대한 Dependabot alerts에 액세스할 수 있어야 합니다. 자세한 내용은 Dependabot 경고 정보을(를) 참조하세요.

- https://github.com/advisories으로 이동합니다.

- 권고를 클릭합니다.

- 권고 페이지의 맨 위에서 Dependabot 경고를 클릭합니다.

- 필요에 따라 목록을 필터링하려면 검색 창 또는 드롭다운 메뉴를 사용합니다. "조직" 드롭다운 메뉴를 사용하면 소유자(조직 또는 사용자)를 기준으로 Dependabot alerts를 필터링할 수 있습니다.

- 권고에 대한 자세한 내용과 취약한 리포지토리를 해결하는 방법에 대한 조언을 보려면 리포지토리 이름을 클릭합니다.

GitHub Enterprise Server에서 로컬 권고 데이터베이스에 액세스

사이트 관리자가 사용자의 인스턴스에 대해 GitHub Connect를 사용하도록 설정한 경우 검토된 권고를 로컬로 찾아볼 수도 있습니다. 자세한 내용은 GitHub Connect 정보을(를) 참조하세요.

로컬 권고 데이터베이스를 사용하여 특정 보안 취약성이 포함되어 있는지 여부와 취약한 종속성에 대한 경고를 받을지 여부를 확인할 수 있습니다. 취약한 리포지토리를 볼 수도 있습니다.

-

https://HOSTNAME/advisories으로 이동합니다. -

필요에 따라 목록을 필터링하려면 드롭다운 메뉴를 사용합니다.

참고 항목

검토된 권고만 나열합니다. 검토되지 않은 권고는 GitHub.com의 GitHub Advisory Database에서 볼 수 있습니다. 자세한 내용은 에서 권고에 액세스를 참조하세요.

-

세부 정보를 보려면 권고를 클릭합니다. 기본적으로 GitHub에서 검토한 보안 취약성 권고가 표시됩니다. 맬웨어 권고를 표시하려면 검색 창에서

type:malware를 사용합니다.

또한 로컬 권고 데이터베이스에서 직접 모든 권고에 대한 개선 사항을 제안할 수도 있습니다. 자세한 내용은 GitHub Advisory Database에서 보안 권고 편집을(를) 참조하세요.

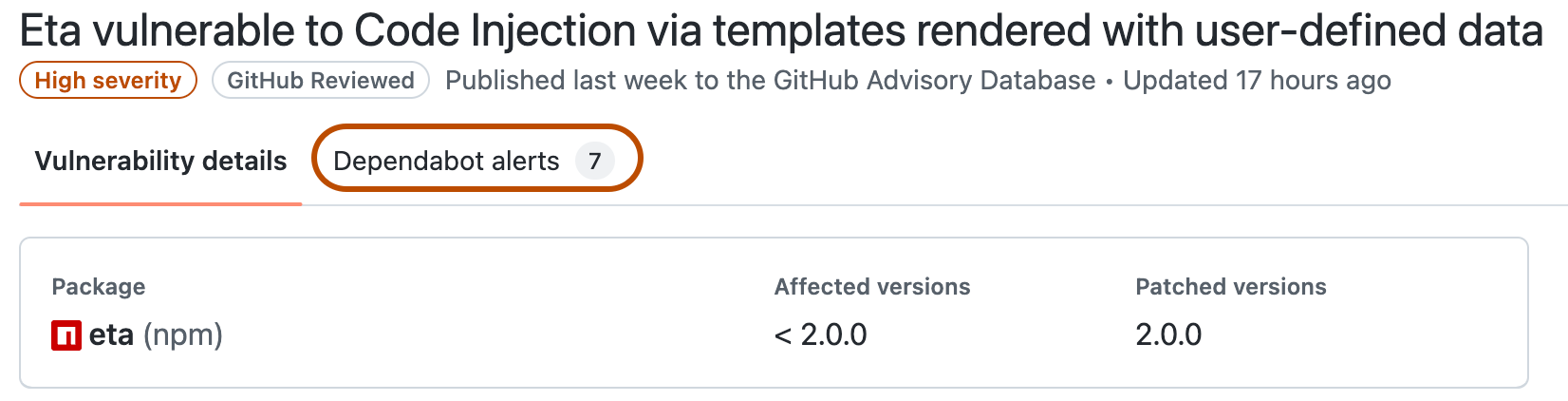

인스턴스에 대한 취약한 리포지토리 보기

이 기능을 사용하려면 먼저 엔터프라이즈 소유자가 GitHub Enterprise Server 인스턴스에 대한 Dependabot alerts를 활성화해야 합니다. 자세한 내용은 엔터프라이즈에 Dependabot 사용을(를) 참조하세요.

로컬 권고 데이터베이스에서 각 보안 취약성 또는 맬웨어의 영향을 받는 리포지토리를 확인할 수 있습니다. 취약한 리포지토리를 보려면 해당 리포지토리에 대한 Dependabot alerts에 액세스할 수 있어야 합니다. 자세한 내용은 Dependabot 경고 정보을(를) 참조하세요.

https://HOSTNAME/advisories으로 이동합니다.- 권고를 클릭합니다.

- 권고 페이지의 맨 위에서 Dependabot 경고를 클릭합니다.

- 필요에 따라 목록을 필터링하려면 검색 창 또는 드롭다운 메뉴를 사용합니다. "조직" 드롭다운 메뉴를 사용하면 소유자(조직 또는 사용자)를 기준으로 Dependabot alerts를 필터링할 수 있습니다.

- 권고에 대한 자세한 내용과 취약한 리포지토리를 해결하는 방법에 대한 조언을 보려면 리포지토리 이름을 클릭합니다.