ユーザーに対するシークレット スキャンニング アラート を有効にする

組織が所有する所有する無料のパブリック リポジトリ。 有効にすると、secret scanningはGitHubリポジトリ中に存在するすべてのブランチのGit履歴全体に対して、あらゆるシークレットをスキャンします。 さらに、secret scanning は します

- 問題 の説明とコメント

- オープンおよびクローズの 履歴 に関する問題

- pull request のタイトル、説明とコメント

- GitHub Discussions のタイトル、説明、コメント

- Wikis

この追加のスキャンは、パブリック リポジトリでは無料です。

注: プル リクエスト、、および Wiki 内のコンテンツのスキャンは現在ベータ版であり、変更される可能性があります。

組織内の複数のリポジトリで同時に secret scanning を有効にすることもできます。 詳しくは、「組織を保護するためのクイック スタート」を参照してください。

リポジトリ管理者は、リポジトリのsecret scanningをいつでも無効にすることができます。 詳しくは、「リポジトリのセキュリティと分析設定を管理する」を参照してください。

-

GitHub.com で、リポジトリのメイン ページへ移動します。

-

リポジトリ名の下にある [設定] をクリックします。 [設定] タブが表示されない場合は、 [] ドロップダウン メニューを選び、 [設定] をクリックします。

![タブを示すリポジトリ ヘッダーのスクリーンショット。 [設定] タブが濃いオレンジ色の枠線で強調表示されています。](/assets/cb-28260/images/help/repository/repo-actions-settings.png)

-

サイドバーの [セキュリティ] セクションで、 [コードのセキュリティと分析] をクリックします。

-

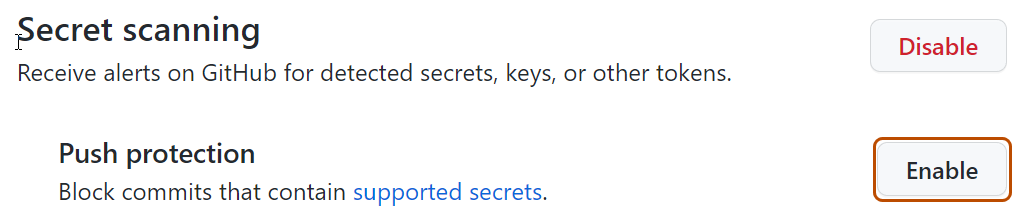

ページの下部まで下にスクロールし、secret scanning の [有効] をクリックします。 [無効] ボタンが表示される場合は、リポジトリで secret scanning が既に有効になっていることを意味します。

![[コードのセキュリティと分析] ページの [Secret scanning] セクションのスクリーンショット。濃いオレンジ色の枠で [有効] ボタンが強調表示されています。](/assets/cb-10887/images/help/repository/enable-secret-scanning-alerts.png)

ユーザーに対するシークレット スキャンニング アラートの機能を有効にする

リポジトリの「コード セキュリティと分析」設定で、次の追加secret scanning機能を有効にすることができます。

- プッシュ保護。 詳細については、「リポジトリと Organization のプッシュ保護」を参照してください。

すべての パブリック リポジトリに対して ユーザーに対するシークレット スキャンニング アラート を有効にする

個人用アカウント設定から、すべての既存の パブリック リポジトリに対して secret scanning を有効にすることができます。

注: 2024 年 3 月 11 日の時点では、作成したすべての新しい パブリック リポジトリに対して、secret scanning とプッシュ保護が既定で有効になります。 リポジトリの [コードセキュリティと解析] 設定ページで、個々のリポジトリに対してこれらの機能を無効にすることもできます。 詳しくは、「リポジトリのセキュリティと分析設定を管理する」をご覧ください。

-

GitHub で、任意のページの右上隅にある自分のプロフィール写真をクリックしてから、 [設定] をクリックします。

-

サイドバーの [セキュリティ] セクションで、 [コードのセキュリティと分析] をクリックします。

-

[Code security and analysis] (コードのセキュリティと分析) で、[Secret scanning] の右側にある [すべて無効にする] または [すべて有効にする] をクリックします。

-

必要に応じて、プッシュ保護を有効にする場合は、[プッシュ保護] の右側にある [有効] をクリックします。 組織またはリポジトリのプッシュ保護を有効にすると、secret scanning はサポートされているシークレットのプッシュもチェックします。 {data variables.product.prodname_secret_scanning_caps %}は検出されたシークレットをリストアップするので、作成者はシークレットを見直して削除したり、edの場合、そのようなシークレットのプッシュを許可することができます。詳細については、「リポジトリと Organization のプッシュ保護」を参照してください。

ユーザーに対するシークレット スキャンニング アラート からディレクトリを除外する

プッシュ保護を使用する場合を含め、ディレクトリを secret scanning から除外するように secret_scanning.yml ファイルを設定できます。 たとえば、テストまたはランダムに生成されたコンテンツを含むディレクトリを除外できます。

-

GitHub.com で、リポジトリのメイン ページへ移動します。

-

ファイル リストの上で、[ファイルの追加] ドロップダウン メニューを選んで、 [新しいファイルの作成] をクリックします。

または、左側のファイル ツリー ビューの をクリックしてもかまいません。

![リポジトリのメイン ページのスクリーンショット。 ファイルの一覧の上には、[ファイルの追加] というラベルが付いたボタンが濃いオレンジ色の枠線で囲まれています。 リポジトリのファイル ツリー ビューでは、+ アイコンが付いたボタンも濃いオレンジ色で囲まれています。](/assets/cb-60263/images/help/repository/add-file-buttons.png)

-

ファイル名フィールドに「 .github/secret_scanning.yml」と入力します。

-

[新しいファイルの編集] で、

paths-ignore:と入力してから、secret scanningから除外するパスを入力します。paths-ignore: - "foo/bar/*.js"*などの特殊文字を使用して、パスをフィルター処理することができます。 フィルター パターンの詳細については、「GitHub Actions のワークフロー構文」を参照してください。注:

paths-ignoreに 1,000 を超えるエントリがある場合、secret scanningでは、最初の 1,000 個のディレクトリのみがスキャンから除外されます。secret_scanning.ymlが 1 MB を超える場合、secret scanning ではファイル全体が無視されます。

secret scanning からの個々のアラートを無視することもできます。 詳しくは、「シークレット スキャンからのアラートの管理」を参照してください。