CAS verwenden

CAS ist ein Single Sign-On-Protokoll (SSO) für mehrere Webanwendungen. Ein CAS-Benutzerkonto übernimmt eine(n) Benutzer erst nach Anmeldung des Benutzers.

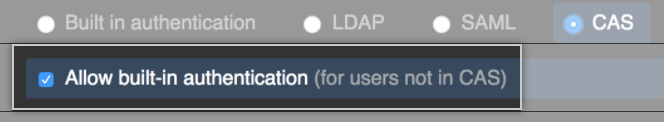

If you want to authenticate users without adding them to your identity provider, you can configure built-in authentication. For more information, see "Allowing built-in authentication for users outside your identity provider."

In diesem Handbuch:

- Grundlegendes für Benutzernamen bei CAS

- Zwei-Faktor-Authentifizierung

- CAS-Attribute

- CAS konfigurieren

Grundlegendes für Benutzernamen bei CAS

GitHub Enterprise Server-Benutzernamen dürfen nur alphanumerische Zeichen und Bindestriche (-) enthalten. GitHub Enterprise Server normalisiert nicht alphanumerische Zeichen im Benutzernamen Ihres Kontos zu einem Bindestrich. Beispielsweise wird der Benutzername gregory.st.john zu gregory-st-john normalisiert. Beachten Sie, dass die normalisierten Benutzernamen weder mit einem Bindestrich beginnen noch darauf enden können. Darüber hinaus können sie nicht zwei aufeinanderfolgende Bindestriche enthalten.

Anhand von E-Mail-Adressen erstellte Benutzernamen werden anhand der normalisierten Zeichen erstellt, die dem Zeichen @ vorangehen.

Wenn mehrere Konten zum selben GitHub Enterprise Server-Benutzernamen normalisiert werden, wird nur das erste Benutzerkonto erstellt. Nachfolgende Benutzer mit demselben Benutzernamen können sich nicht anmelden.

In dieser Tabelle finden Sie Beispiele dafür, wie Benutzernamen in GitHub Enterprise Server normalisiert werden:

| Benutzername | Normalisierter Benutzername | Ergebnis |

|---|---|---|

| Ms.Bubbles | ms-bubbles |

Dieser Benutzername wird erfolgreich erstellt. |

| !Ms.Bubbles | -ms-bubbles |

Dieser Benutzername wird nicht erstellt, da er mit einem Bindestrich beginnt. |

| Ms.Bubbles! | ms-bubbles- |

Dieser Benutzername wird nicht erstellt, da er mit einem Bindestrich endet. |

| Ms!!Bubbles | ms--bubbles |

Dieser Benutzername wird nicht erstellt, da er zwei aufeinanderfolgende Bindestriche enthält. |

| Ms!Bubbles | ms-bubbles |

Dieser Benutzername wird nicht erstellt. Obwohl der normalisierte Benutzername gültig ist, ist er bereits vorhanden. |

| Ms.Bubbles@example.com | ms-bubbles |

Dieser Benutzername wird nicht erstellt. Obwohl der normalisierte Benutzername gültig ist, ist er bereits vorhanden. |

Two-factor authentication

Bei Verwendung von SAML oder CAS wird die Zwei-Faktor-Authentifizierung auf der GitHub Enterprise Server-Appliance weder unterstützt noch verwaltet, jedoch möglicherweise vom externen Authentifizierungsanbieter unterstützt. Die Erzwingung der Zwei-Faktor-Authentifizierung für Organisationen ist nicht verfügbar. Weitere Informationen zum Erzwingen der Zwei-Faktor-Authentifizierung für Organisationen finden Sie unter „Zwei-Faktor-Authentifizierung in Ihrer Organisation vorschreiben“.

CAS-Attribute

Die folgenden Attribute sind verfügbar.

| Attributname | Typ | Beschreibung |

|---|---|---|

username |

Erforderlich | Der GitHub Enterprise Server-Benutzername. |

CAS konfigurieren

Warnung: Bevor Sie CAS auf Ihre GitHub Enterprise Server-Instanz konfigurieren, sollten Sie beachten, dass Benutzer ihre CAS-Benutzernamen und -Passwörter nicht verwenden können, um API-Anforderungen oder Git-Vorgänge über HTTP/HTTPS zu authentifizieren. Stattdessen müssen sie ein Zugriffstoken erstellen.

-

In the upper-right corner of any page, click .

-

In the left sidebar, click Managementkonsole.

-

In the left sidebar, click Authentication.

-

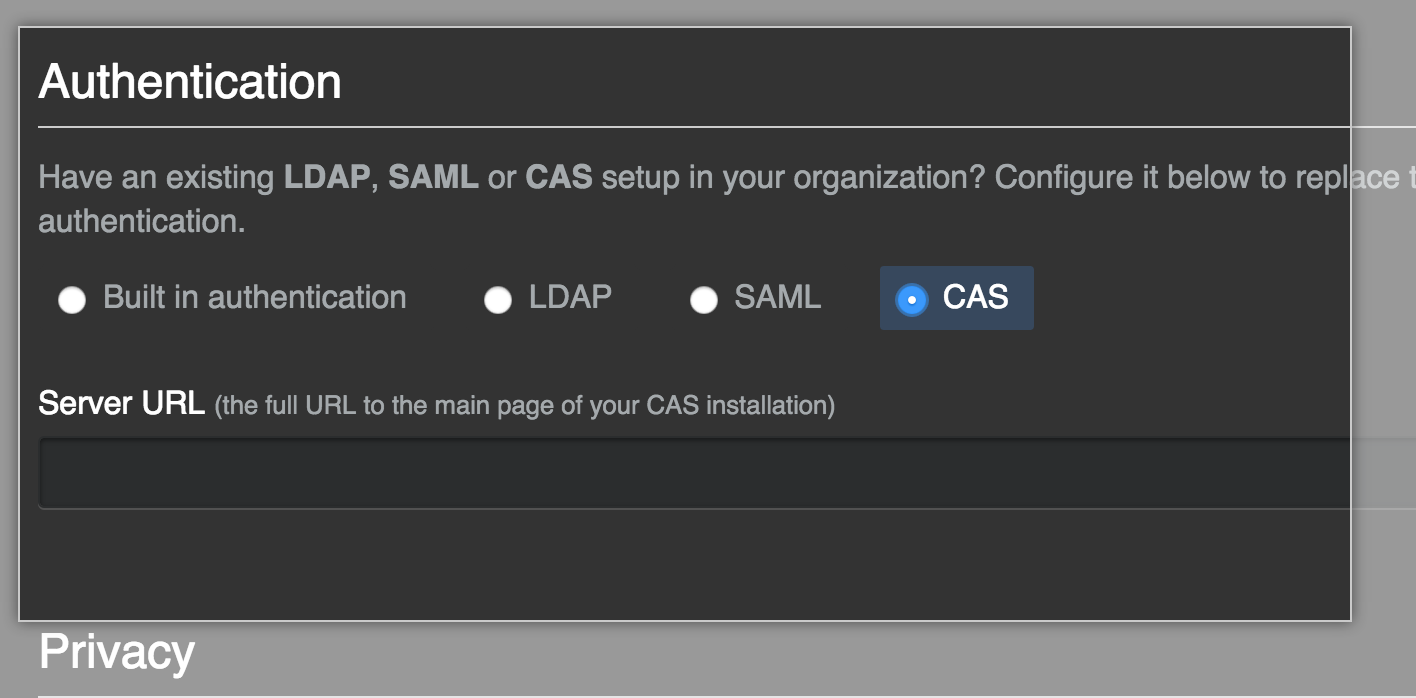

Wählen Sie CAS aus.

-

Optionally, select Allow built-in authentication to invite users to use built-in authentication if they don’t belong to Ihre GitHub Enterprise Server-Instanz's identity provider.

-

Geben Sie im Feld Server URL (Server-URL) die vollständige URL Ihres CAS-Servers ein. Wenn Ihr CAS-Server ein Zertifikat verwendet, das von GitHub Enterprise Server nicht validiert werden kann, können Sie den Befehl

ghe-ssl-ca-certificate-installausführen, um es als ein vertrauenswürdiges Zertifikat zu installieren.