Como habilitar os alertas de verificação de segredo para usuários

Você pode habilitar alertas de verificação de segredo para usuários em qualquer repositório repositório pertencente a uma organização e em repositórios pertencentes a contas de usuário ao usar o GitHub Enterprise Cloud com o Enterprise Managed Users. Uma vez habilitado, o secret scanning verifica todos segredos em todo o histórico do Git em todos os branches presentes no repositório GitHub. Além disso, o secret scanning verifica o seguinte:

- Descrições e comentários em issues

- Títulos, descrições e comentários em issues históricos abertos e fechados. Uma notificação é enviada ao parceiro relevante quando um padrão de parceiro histórico é detectado.

- Títulos, descrições e comentários em pull requests

- Títulos, descrições e comentários em GitHub Discussions

- Wikis

Observação: a verificação de conteúdo em pull requests, GitHub Discussions e wikis está atualmente em versão beta e sujeita a alterações.

Você também pode habilitar secret scanning para vários repositórios em uma organização ao mesmo tempo. Para obter mais informações, confira "Guia de início rápido da proteção da sua organização".

Note: se sua organização pertence a uma conta corporativa, um proprietário corporativo também pode habilitar secret scanning no nível de empresa. Para obter mais informações, confira "Como gerenciar os recursos do GitHub Advanced Security na empresa".

O administrador de um repositório pode optar por desabilitar o secret scanning em um repositório a qualquer momento. Para obter mais informações, confira "Gerenciando as configurações de segurança e análise do repositório".

-

No GitHub.com, navegue até a página principal do repositório.

-

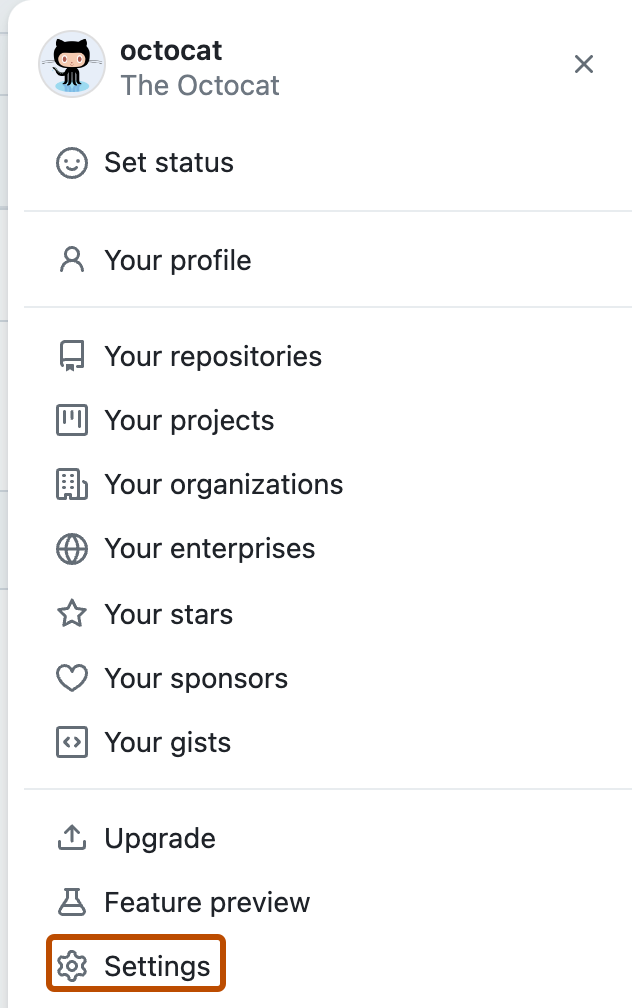

Abaixo do nome do repositório, clique em Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

-

Se o Advanced Security ainda não estiver habilitado no repositório, à direita de "GitHub Advanced Security", clique em Habilitar.

-

Revise o impacto da habilitação do Advanced Security e clique em Habilitar o GitHub Advanced Security neste repositório.

-

Quando você habilitar Advanced Security, secret scanning pode ser habilitado automaticamente para o repositório, devido às configurações da organização. Se "Secret scanning" for mostrado com um botão Habilitar, você ainda precisará habilitar a secret scanning clicando em Habilitar. Se um botão Desabilitar for exibido, a secret scanning já estará habilitada.

Como habilitar recursos adicionais do alertas de verificação de segredo para usuários

Você pode habilitar os seguintes recursos adicionais de secret scanning por meio das configurações "Segurança e análise de código" do repositório:

- Proteção por push. Para obter mais informações, confira "Proteção por push para repositórios e organizações".

- Verificações de validade para padrões de parceiros. Para obter mais informações, confira "Habilitar verificações de validade para padrões de parceiros".

- Verificação de padrões que não são de provedor. Para obter mais informações, confira "Habilitar a verificação de padrões que não são de provedor".

- Detecção de segredos genéricos da plataforma AI. Para obter mais informações, confira "Habilitar a detecção de segredos genéricos da plataforma AI".

- Verificação de padrões personalizados. Para obter mais informações, confira "Definir padrões personalizados para a verificação de segredo".

Habilitar verificações de validade para padrões de parceiros

Observação: as verificações de validade para padrões de parceiros estão em versão beta e sujeitas a alterações.

As verificações de validade para padrões de parceiros estão disponíveis em todos os tipos de repositórios GitHub.com. Para usar esse recurso, você deve ter uma licença para GitHub Advanced Security.

Você pode permitir que secret scanning verifique automaticamente a validade de um segredo encontrado em seu repositório enviando-o para o parceiro relevante. Para obter mais informações sobre verificações de validade, confira "Verificar a validade de um segredo" em "Gerenciar alertas da verificação de segredo".

Nota: ao habilitar verificações automáticas de validade para um repositório, você também permite que verificações de validade sob demanda sejam executadas para padrões detectados nesse repositório.

-

No GitHub.com, navegue até a página principal do repositório.

-

Abaixo do nome do repositório, clique em Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

-

Em Secret scanning, marque a caixa de seleção ao lado da opção "Verificar automaticamente se um segredo é válido enviando-o ao parceiro relevante".

Também é possível usar a API REST para habilitar verificações de validade para padrões de parceiros para seu repositório. Para obter mais informações, confira "Pontos de extremidade da API REST para repositórios". Como alternativa, os proprietários e administradores da organização podem habilitar o recurso para todos os repositórios nas configurações da organização ou da empresa. Para obter mais informações, confira "Gerenciando as configurações de segurança e de análise da sua organização" e "Como gerenciar os recursos do GitHub Advanced Security na empresa."

Habilitar a verificação de padrões que não são de provedor

Notas: A detecção de padrões que não são de provedores está atualmente em versão beta e sujeita a alterações.

Você pode habilitar a verificação de padrões que não sejam do provedor. Os padrões que não são de provedores correspondem a segredos, como chaves privadas, e apresentam maior proporção de falsos positivos.

-

No GitHub.com, navegue até a página principal do repositório.

-

Abaixo do nome do repositório, clique em Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

-

Em Secret scanning, marque a caixa de seleção ao lado de "Verificar padrões que não são de provedor".

Para obter mais informações sobre padrões que não são de provedor, confira "Padrões de digitalização de segredo".

Habilitar alertas de verificação de segredo para usuários para todos os repositórios públicos de propriedade do usuário

Você pode habilitar secret scanning para todos os repositórios públicos de propriedade do usuário nas configurações de conta pessoal.

Nota: A partir de 11 de março de 2024, secret scanning e proteção push serão habilitados por padrão para todos os novos repositórios públicos de propriedade do usuário que você criar. Você ainda pode optar por desativar esses recursos para um repositório individual na página de configurações "Segurança e análise de código" do repositório. Para obter mais informações, confira "Gerenciando as configurações de segurança e análise do repositório".

-

No canto superior direito de qualquer página, clique na foto do seu perfil e em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

-

Em "Segurança e análise de código", à direita de "Secret scanning", clique em Desabilitar tudo ou Habilitar tudo.

-

Opcionalmente, caso deseje habilitar a proteção por push, clique em Habilitar à direita de "Proteção por push". Quando você habilita a proteção por push na organização ou no repositório, a secret scanning também verifica pushes para segredos com suporte. A Secret scanning lista todos os segredos detectados para que o autor possa revisar os segredos e removê-los ou, se necessário, permitir que esses segredos sejam enviados por push. Para obter mais informações, confira "Proteção por push para repositórios e organizações".

Como excluir diretórios dos alertas de verificação de segredo para usuários

Você pode configurar um arquivo secret_scanning.yml para excluir diretórios de secret scanning, inclusive quando você usa proteção por push. Por exemplo, você pode excluir diretórios que contenham testes ou conteúdo gerado aleatoriamente.

-

No GitHub.com, navegue até a página principal do repositório.

-

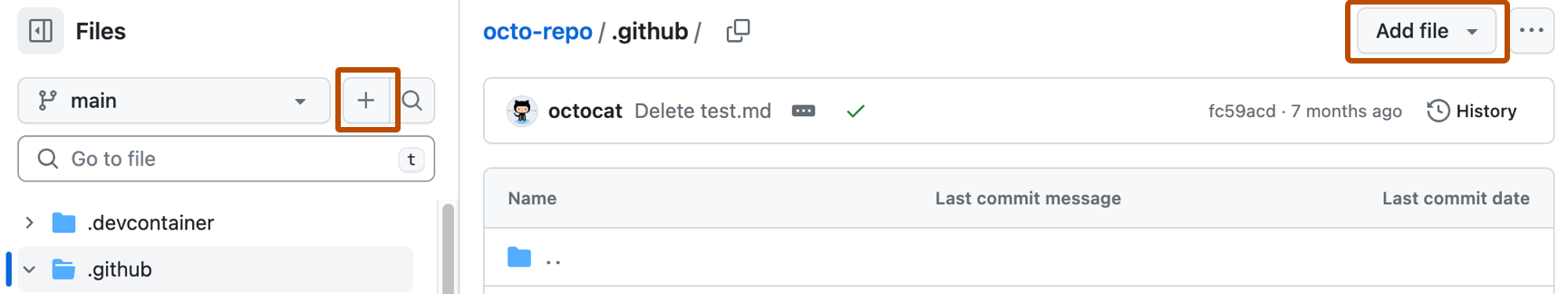

Acima da lista de arquivos, selecione o menu suspenso Adicionar arquivo e clique em Criar arquivo.

Como alternativa, é possível clicar em na exibição em árvore de arquivos à esquerda.

-

No campo de nome do arquivo, digite .github/secret_scanning.yml.

-

Em Editar novo arquivo, digite

paths-ignore:seguido dos caminhos que deseja excluir da secret scanning.paths-ignore: - "foo/bar/*.js"Você pode usar caracteres especiais, como

*para filtrar caminhos. Para obter mais informações sobre os padrões de filtro, confira "Sintaxe de fluxo de trabalho do GitHub Actions".Observações:

- Se houver mais de mil entradas em

paths-ignore, a secret scanning excluirá apenas os primeiros mil diretórios das verificações. - Se

secret_scanning.ymlfor maior que 1 MB, o secret scanning vai ignorar todo o arquivo.

- Se houver mais de mil entradas em

Você também pode ignorar alertas individuais de secret scanning. Para obter mais informações, confira "Gerenciar alertas da verificação de segredo".