Versão do artigo: Enterprise Server 2.17

Revisar o log de auditoria da organização

O log de auditoria permite que os administradores da organização revisem rapidamente as ações executadas pelos integrantes da organização. O painel detalha informações como o tipo de ação, o autor da ação e quando a ação foi executada.

Acessar o log de auditoria

O log de auditoria relacionada as ações executadas nos últimos 90 dias. Somente proprietários conseguem acessar o log de auditoria da organização.

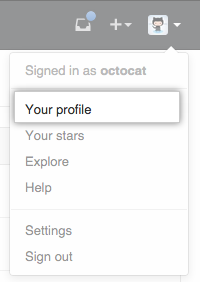

- In the top right corner of GitHub Enterprise, click your profile photo, then click Your profile.

- On the left side of your profile page, under "Organizations", click the icon for your organization.

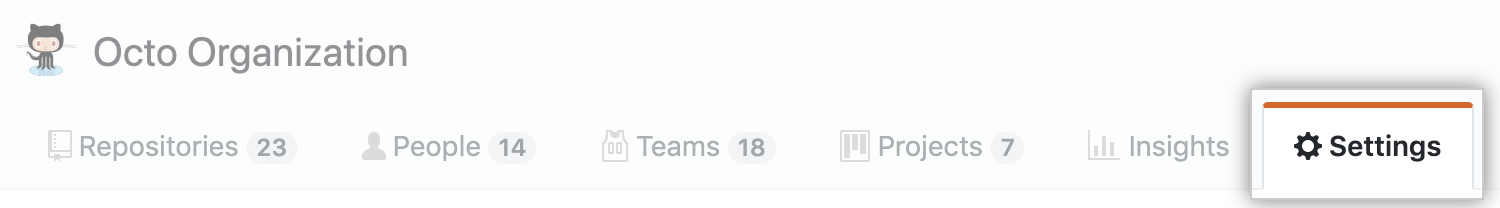

- Under your organization name, click Settings.

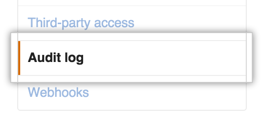

- Na barra lateral Settings (Configurações), clique em Audit log (Log de auditoria).

Pesquisar no log de auditoria

The log lists the following information about each action:

- Em qual repositório uma ação foi executada

- O usuário que executou a ação

- A ação que foi executada

- Em que país a ação foi executada

- A data e a hora que a ação foi executada

Note that you cannot search for entries using text. No entanto, é possível criar consultas de pesquisa usando diversos filtros. Many operators used when querying the log, such as -, >, or <, match the same format as searching across GitHub Enterprise. For more information, see "Searching on GitHub."

Pesquisar com base no repositório

Use the repo qualifier to limit actions to a specific repository. Por exemplo:

repo:my-org/our-repolocaliza todos os eventos que ocorreram no repositórioour-repona organizaçãomy-org;repo:my-org/our-repo repo:my-org/another-repolocaliza todos os eventos que ocorreram nos repositóriosour-repoeanother-repona organizaçãomy-org;-repo:my-org/not-this-repoexclui todos os eventos que ocorreram no repositórionot-this-repona organizaçãomy-org.

Note that you must include the account name within the repo qualifier; searching for just repo:our-repo will not work.

Pesquisar com base no usuário

The actor qualifier can scope events based on who performed the action. Por exemplo:

actor:octocatlocaliza todos os eventos feitos poroctocat;actor:octocat actor:hubotlocaliza todos os eventos feitos poroctocatehubot;actor:hubotexclui todos os eventos feitos porhubot.

Observe que só é possível usar um nome de usuário do GitHub Enterprise, e não o nome verdadeiro da pessoa.

Pesquisar com base na ação

Para pesquisar eventos específicos, use o qualificador action na consulta. As ações listadas no log de auditoria são agrupadas nas seguintes categorias:

| Nome da Categoria | Descrição |

|---|---|

discussion_post | Contém todas as atividades relacionadas às discussões publicadas em uma página de equipe. |

discussion_post_reply | Contém todas as atividades relacionadas às respostas de discussões publicadas em uma página de equipe. |

hook | Tem todas as atividades relacionadas a webhooks. |

integration_installation_request | Contém todas as atividades relacionadas a solicitações de integrantes da organização para proprietários aprovarem integrações para uso na organização. |

org | Contém todas as atividades relacionadas à associação da organização |

profile_picture | Contém todas as atividades relacionadas à imagem de perfil da organização. |

project | Contém todas as atividades relacionadas aos quadros de projeto. |

protected_branch | Contém todas as atividades relacionadas aos branches protegidos. |

repo | Contém todas as atividades relacionadas aos repositórios pertencentes à organização. |

repository_vulnerability_alert | Contains all activities related to security alerts for vulnerable dependencies. |

equipe | Contém todas as atividades relacionadas às equipes na organização. |

team_discussions | Contém atividades relacionadas ao gerenciamento de discussões de equipe na organização. |

Você pode pesquisar conjuntos específicos de ações usando esses termos. Como por exemplo:

action:teamlocaliza todos os eventos agrupados na categoria da equipe;-action:hookexclui todos os eventos na categoria de webhook.

Cada categoria tem um conjunto de eventos associados que você pode usar no filtro. Por exemplo:

action:team.createlocaliza todos os eventos em que uma equipe foi criada;-action:hook.events_changedexclui todos os eventos nos quais os eventos em um webhook foram alterados.

Esta lista descreve as categorias disponíveis e os eventos associados:

- Categoria

discussion_post - Categoria

discussion_post_reply - Categoria

hook - Categoria

integration_installation_request - Categoria

issue - Categoria

org - Categoria

oauth_application - Categoria

profile_picture - Categoria

project - Categoria

protected_branch - Categoria

repo - Categoria

repository_vulnerability_alert - Categoria

team - Categoria

team_discussions

Categoria discussion_post

| Ação | Descrição |

|---|---|

update | Acionada quando uma postagem de discussão de equipe é editada. |

destroy | Acionada quando uma postagem de discussão de equipe é excluída. |

Categoria discussion_post_reply

| Ação | Descrição |

|---|---|

update | Acionada quando a resposta de uma postagem de discussão de equipe é editada. |

destroy | Acionada quando a resposta de uma postagem de discussão de equipe é excluída. |

Categoria hook

| Ação | Descrição |

|---|---|

create | Acionada quando um novo hook é adicionado a um repositório da organização. |

config_changed | Acionada quando a configuração de um hook é alterada. |

destroy | Acionada quando um hook é removido de um repositório. |

events_changed | Acionada quando os eventos em um hook são alterados. |

Categoria integration_installation_request

| Ação | Descrição |

|---|---|

create | Acionada quando um integrante da organização pede para um proprietário da organização instalar uma integração para uso na organização. |

encerrar | Acionada quando uma solicitação de instalação de integração para uso na organização é aprovada ou negada pelo proprietário da organização ou cancelada pelo integrante que fez a solicitação. |

Categoria issue

| Ação | Descrição |

|---|---|

destroy | Acionada quando um proprietário da organização ou um usuário com permissões de administrador em um repositório exclui um problema de um repositório pertencente à organização. |

Categoria org

| Ação | Descrição |

|---|---|

disable_member_team_creation_permission | Acionada quando um proprietário da organização limita a criação de equipe a proprietários. Para obter mais informações, consulte "Configurar permissões de criação de equipes na organização". |

disable_two_factor_requirement | Acionada quando um proprietário desabilita a exigência de autenticação de dois fatores para todos os integrantes e colaboradores externos na organização. |

enable_member_team_creation_permission | Acionada quando um proprietário da organização permite a criação de equipes pelos integrantes. Para obter mais informações, consulte "Configurar permissões de criação de equipes na organização". |

enable_two_factor_requirement | Acionada quando um proprietário exige a autenticação de dois fatores para todos os integrantes e colaboradores externos na organização. |

invite_member | Acionada quando um novo usuário foi convidado a integrar a organização. |

remove_member | Acionada quando um proprietário remove um integrante da organização ou quando a autenticação de dois fatores é exigida na organização e um integrante da organização não usa ou desabilita a 2FA. Também é acionada quando um integrante da organização remove a si mesmo da organização. |

remove_outside_collaborator | Acionada quando um proprietário remove um colaborador externo da organização ou quando a autenticação de dois fatores é exigida na organização e um colaborador externo não usa ou desabilita a 2FA. |

update_default_repository_permission | Acionada quando um proprietário altera o nível de permissão padrão do repositório para integrantes da organização. |

update_member | Acionada quando um proprietário altera a função de um usuário de proprietário para integrante ou de integrante para proprietário. |

update_member_repository_creation_permission | Acionada quando um proprietário altera a permissão de criação de repositórios para integrantes da organização. |

Categoria oauth_application

| Ação | Descrição |

|---|---|

create | Acionada quando um aplicativo OAuth é criado. |

destroy | Acionada quando um aplicativo OAuth é excluído. |

reset_secret | Acionada quando um segredo do cliente de aplicativo OAuth é redefinido. |

revoke_tokens | Acionada quando um token de usuário de é revogado. |

transferir | Acionada quando um aplicativo OAuth é transferido para outra organização. |

Categoria profile_picture

| Ação | Descrição |

|---|---|

| update | Acionada quando você define ou atualiza a foto de perfil da organização. |

Categoria project

| Ação | Descrição |

|---|---|

create | Acionada quando um quadro de projeto é criado. |

link | Acionada quando um repositório é vinculado a um quadro de projeto. |

rename | Acionada quando um quadro de projeto é renomeado. |

update | Acionada quando um quadro de projeto é atualizado. |

delete | Acionada quando um quadro de projeto é excluído. |

unlink | Acionada quando um repositório é desvinculado de um quadro de projeto. |

update_org_permission | Acionada quando a permissão no nível de base para todos os integrantes da organização é alterada ou removida. |

update_team_permission | Acionada quando o nível de permissão do quadro de projeto de uma equipe é alterado ou quando uma equipe é adicionada ou removida de um quadro de projeto. |

update_user_permission | Acionada quando um integrante ou colaborador externo da organização é adicionado ou removido de um quadro de projeto ou tem seu nível de permissão alterado. |

Categoria protected_branch

| Ação | Descrição |

|---|---|

create | Acionada quando a proteção do branch é habilitada em um branch. |

destroy | Acionada quando a proteção do branch é desabilitada em um branch. |

update_admin_enforced | Acionada quando a proteção do branch é exigida para os administradores do repositório. |

update_require_code_owner_review | Acionada quando a exigência da revisão do proprietário do código é atualizada em um branch. |

dismiss_stale_reviews | Acionada quando a exigência de ignorar pull requests obsoletas é atualizada em um branch. |

update_signature_requirement_enforcement_level | Acionada quando a exigência de assinatura de commit obrigatória é atualizada em um branch. |

update_pull_request_reviews_enforcement_level | Acionada quando a exigência de revisão de pull requests é atualizada em um branch. |

update_required_status_checks_enforcement_level | Acionada quando a exigência de verificações de status obrigatórias é atualizada em um branch. |

rejected_ref_update | Acionada quando uma tentativa de atualização do branch é rejeitada. |

policy_override | Triggered when a branch protection requirement is overridden by a repository administrator. |

Categoria repo

| Ação | Descrição |

|---|---|

access | Acionada quando um repositório de propriedade da organização é alterado de "privado" para "público" (ou vice-versa). |

add_member | Acionada quando um usuário aceita um convite para ter acesso de colaboração em um repositório. |

add_topic | Acionada quando um administrador do repositório adiciona um tópico a um repositório. |

archived | Acionada quando um administrador do repositório arquiva um repositório. |

config.disable_anonymous_git_access | Acionada quando um acesso de leitura anônimo do Git é desabilitado em um repositório público. |

config.enable_anonymous_git_access | Acionada quando um acesso de leitura anônimo do Git é habilitado em um repositório público. |

config.lock_anonymous_git_access | Acionada quando a configuração de acesso de leitura anônimo do Git de um repositório é bloqueada. |

config.unlock_anonymous_git_access | Acionada quando a configuração de acesso de leitura anônimo do Git de um repositório é desbloqueada. |

create | Acionada quando um repositório é criado. |

destroy | Acionada quando um repositório é excluído. |

habilitar | Acionada quando um repositório é habilitado novamente. |

remove_member | Acionada quando um usuário é removido de um repositório como um colaborador. |

remove_topic | Acionada quando um administrador do repositório remove um tópico de um repositório. |

rename | Acionada quando um repositório é renomeado. |

transferir | Acionada quando um repositório é transferido. |

transfer_start | Acionada quando uma transferência de repositório está prestes a ocorrer. |

unarchived | Acionada quando um administrador do repositório desarquiva um repositório. |

Categoria repository_vulnerability_alert

| Ação | Descrição |

|---|---|

create | Acionada quando o GitHub Enterprise cria um alerta de segurança para uma dependência vulnerável em um repositório particular. |

resolver | Acionada quando um usuário com acesso de gravação em um repositório faz push das alterações para atualizar e corrigir uma vulnerabilidade em uma dependência do projeto. |

ignorar | Acionada quando um proprietário da organização ou um usuário com acesso de administrador ao repositório ignora um alerta de segurança sobre uma dependência vulnerável. |

Categoria team

| Ação | Descrição |

|---|---|

add_member | Acionada quando um integrante de uma organização é adicionado a uma equipe. |

add_repository | Acionada quando uma equipe recebe o controle de um repositório. |

change_parent_team | Acionada quando uma equipe secundária é criada ou a equipe principal de uma equipe secundária é alterada. |

change_privacy | Acionada quando nível de privacidade de uma equipe é alterado. |

create | Acionada quando uma equipe é criada. |

destroy | Acionada quando uma equipe é excluída da organização. |

remove_member | Acionada quando um integrante de uma organização é removido de uma equipe. |

remove_repository | Acionada quando um repositório deixa de ser controlado por uma equipe. |

Categoria team_discussions

| Ação | Descrição |

|---|---|

desabilitar | Acionada quando um proprietário da organização desabilita as discussões de equipe em uma organização. Para obter mais informações, consulte "Desabilitar discussões de equipe para sua organização". |

habilitar | Acionada quando um proprietário da organização habilita as discussões de equipe em uma organização. |

Pesquisar com base na hora da ação

Use o qualificador created para filtrar ações no log de auditoria com base na hora que elas ocorreram. Date formatting must follow the ISO8601 standard, which is YYYY-MM-DD (year-month-day). You can also add optional time information THH:MM:SS+00:00 after the date, to search by the hour, minute, and second. That's T, followed by HH:MM:SS (hour-minutes-seconds), and a UTC offset (+00:00).

Dates support greater than, less than, and range qualifiers. Por exemplo:

created:2014-07-08localiza todos os eventos ocorridos em 8 de julho de 2014;created:>=2014-07-08localiza todos os eventos ocorridos em 8 de julho de 2014 ou depois dessa data;created:<=2014-07-08localiza todos os eventos ocorridos em 8 de julho de 2014 ou antes dessa data;created:2014-07-01..2014-07-31localiza todos os eventos ocorridos em julho de 2014.

O log de auditoria contém dados dos últimos 90 dias, mas você pode usar o qualificador created para pesquisar eventos mais antigos.

Pesquisar com base no local

Com o qualificador country, você pode filtrar ações no log de auditoria com base no país de origem. Você pode usar o código de duas letras do país ou o nome completo. Lembre-se de que os país com espaços no nome devem ser colocados entre aspas. Como por exemplo:

country:delocaliza todos os eventos ocorridos na Alemanha;country:Mexicolocaliza todos os eventos ocorridos no México;country:"United States"localiza todos os eventos ocorridos nos Estados Unidos.