Introdução

Como proprietário da organização ou gerenciador de segurança, você pode usar os recursos de segurança do GitHubpara manter o código, as dependências e os segredos da sua organização seguros. Para obter mais informações, confira "Recursos de segurança do GitHub".

As necessidades de segurança da sua organização são exclusivas. Talvez você queira habilitar um recurso se a sua organização tiver sido afetada por uma vulnerabilidade que um determinado recurso teria evitado ou se o recurso ajudará sua organização a atender a um requisito de conformidade.

Você pode habilitar recursos de segurança em vários repositórios em uma organização ao mesmo tempo. Para cada recurso que você deseja habilitar, você deve decidir como distribuir o recurso nos repositórios da sua organização. Diferentes recursos têm efeitos diferentes em sua organização e seus colaboradores, portanto, é importante avaliar o impacto que cada recurso terá. Por exemplo:

- Alguns recursos podem gerar notificações para informar os membros da sua organização sobre vulnerabilidades específicas: para garantir que essas notificações sejam direcionadas e relevantes, convém solicitar que os membros marquem suas configurações de notificação antes de habilitar um recurso. Para obter mais informações, confira "Configurar notificações".

- Alguns recursos podem consumir recursos para cada repositório no qual estão habilitados. Por exemplo, habilitar o code scanning em um repositório privado pode consumir uma licença GitHub Advanced Security e executar a análise do code scanning em um repositório incorrerá no uso de GitHub Actions ou em outro sistema de CI.

Como proprietário da organização, você pode conceder a determinados usuários permissão para habilitar ou desabilitar recursos de segurança atribuindo a função de "gerenciador de segurança" a uma equipe. Os gerentes de segurança podem definir as configurações de segurança e monitorar o uso de recursos de segurança em toda a sua organização. Para obter mais informações, confira "Gerenciando os gerentes de segurança da sua organização".

Sobre os pré-requisitos de recursos

Alguns recursos de segurança têm pré-requisitos. Por exemplo, Dependabot alerts usam informações do grafo de dependência, portanto, habilitar o Dependabot alerts habilita automaticamente o grafo de dependência.

Alguns recursos são habilitados por padrão em repositórios públicos. Em repositórios privados, alguns recursos estão disponíveis apenas para empresas que usam GitHub Advanced Security e habilitaram Advanced Security como um recurso para repositórios. Para obter mais informações, confira "Sobre a Segurança Avançada do GitHub".

Nota: As empresas podem definir uma política para gerenciar quais organizações podem habilitar o GitHub Advanced Security. Para obter mais informações, confira "Como impor políticas para segurança e análise de código na empresa".

Há alguns recursos que você deve configurar para cada repositório individualmente. Por exemplo, para habilitar Dependabot version updates em um repositório, você deve adicionar um arquivodependabot.yml especificando onde encontrar informações sobre as dependências do projeto. Para obter mais informações, confira "Configurando a versão das atualizações do Dependabot".

Habilitar recursos de segurança em sua organização

Quando você decide habilitar um recurso de segurança, a próxima etapa é decidir como implementar esse recurso em toda a organização.

-

Se você deseja habilitar vários recursos de segurança em escala, pode usar a GitHub-recommended security configuration, uma coleção de configurações de habilitação de segurança que podem ser aplicadas a repositórios em sua organização. Confira "Sobre a habilitação de recursos de segurança em escala".

Observação: Security configurations e global settings estão em beta e sujeito a mudanças.

-

Se você quiser implantar um único recurso o mais rápido possível, poderá habilitá-lo para todos os repositórios qualificados de uma só vez. Para obter mais informações, confira "Como habilitar um recurso para todos os repositórios".

-

Se você quiser controlar a rapidez com que distribui um recurso e quais recursos estão habilitados em quais repositórios, você pode habilitar um recurso para uma seleção de repositórios. Para obter mais informações, confira "Como habilitar um recurso para todos os repositórios".

Ao decidir como habilitar um recurso para os repositórios existentes da sua organização, você também deve decidir como lidar com os novos repositórios criados em sua organização no futuro. Para obter mais informações, confira "Como habilitar um recurso para novos repositórios".

Para obter mais informações sobre como criar uma estratégia para distribuir recursos de segurança em uma grande organização ou empresa, confira "Introdução à adoção do GitHub Advanced Security em escala".

Habilitar um recurso para todos os repositórios

A maneira mais rápida de implantar um recurso de segurança é habilitá-lo para todos os repositórios em sua organização de uma só vez. Se você identificou uma necessidade crítica de um recurso, habilitá-lo para todos os repositórios oferece proteção em toda a sua organização, sem exigir que você pause para elaborar um plano de distribuição.

Antes de habilitar um recurso para todos os repositórios, considere o impacto que essa ação terá. Se você não tiver certeza sobre os efeitos que um recurso terá, é mais seguro começar habilitando o recurso para uma seleção limitada de repositórios. A habilitação de um recurso para todos os repositórios ao mesmo tempo provavelmente será uma opção adequada nas situações a seguir.

- Você tem uma visão geral de todos os repositórios em sua organização e está confiante de que todos eles se beneficiarão de um determinado recurso.

- Se um recurso exigir recursos como licenças do GitHub Advanced Security ou GitHub Actions, você avaliou os recursos que serão necessários e está feliz em continuar. Você pode participar de uma avaliação gratuita de GitHub Advanced Security para testar um recurso GitHub Advanced Security em seus repositórios. Para obter mais informações sobre como configurar uma avaliação gratuita, confira "Como configurar uma avaliação gratuita do GitHub Advanced Security".

- Se o recurso gerar notificações ou solicitações de pull, você estará confiante de que elas serão direcionadas e relevantes para os membros que as recebem ou precisam revisá-las.

Quando estiver pronto para continuar, siga estas etapas para habilitar um recurso para todos os repositórios.

-

No GitHub.com, navegue até a página principal da organização.

-

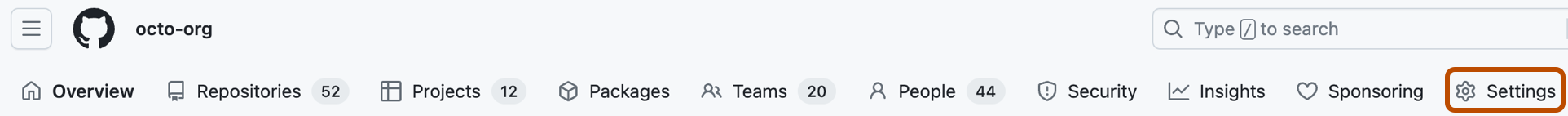

No nome da sua organização, clique Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na barra lateral esquerda, clique em Segurança de código e análise.

-

Localize o recurso que você deseja habilitar e use as caixas de seleção associadas para ajustar as opções.

-

Quando estiver pronto para habilitar o recurso em todos os repositórios em sua organização em que o recurso tem suporte, ao lado do nome do recurso, clique em Habilitar tudo.

Ao clicar em Habilitar tudo, você precisará confirmar sua escolha. Você também será informado se o recurso depende de outro recurso ou requer GitHub Advanced Security. Para obter mais informações, confira "Gerenciando as configurações de segurança e de análise da sua organização".

Habilitar um recurso para uma seleção de repositórios

Em alguns casos, é melhor identificar uma seleção de repositórios que exigem um recurso e habilitar o recurso apenas para esses repositórios.

Se você não tiver certeza sobre o impacto que um recurso terá, talvez queira testar o recurso em uma seleção limitada de repositórios antes de se comprometer com a habilitação do recurso para todos os repositórios ou talvez queira implantar o recurso gradualmente em várias fases. Você também pode estar ciente de que alguns repositórios em sua organização exigem um conjunto diferente de recursos do que outros.

Você pode usar a exibição "Cobertura de segurança" para identificar repositórios que exigem um determinado recurso e habilitar o recurso para esses repositórios. As etapas a seguir descrevem como encontrar a exibição "Cobertura de segurança".

-

No GitHub.com, navegue até a página principal da organização.

-

No nome da organização, clique em Segurança do .

-

Na barra lateral, clique em Cobertura.

Nessa exibição, você pode usar caixas de seleção para selecionar repositórios específicos ou pode usar a barra de pesquisa para localizar os repositórios em que deseja habilitar um recurso. Por exemplo, você pode usar filtros para identificar repositórios em que uma determinada equipe tem acesso de gravação ou administrador ou excluir repositórios que não exigem o mesmo nível de proteção, como repositórios de teste ou repositórios para documentação interna. Você pode habilitar recursos para todos os repositórios selecionados ao mesmo tempo. Para obter mais informações, confira "Como habilitar recursos de segurança para vários repositórios".

Se você tiver um número limitado de licenças para GitHub Advanced Security, convém priorizar repositórios que contêm projetos críticos ou que tenham as frequências de confirmação mais altas. Para obter mais informações, confira "Sobre o faturamento da Segurança Avançada do GitHub". Ao usar a exibição "Cobertura de segurança", você pode ver o número de confirmações ativas para os repositórios selecionados e, portanto, o número de licenças de GitHub Advanced Security que a habilitação de um recurso consumirá.

Observações:

- A habilitação da configuração padrão de code scanning não substituirá nenhuma definição já existente da configuração avançada dos repositórios selecionados, mas substituirá quaisquer configurações existentes da configuração padrão.

- A habilitação de "Alertas" para secret scanning habilita alertas de alta confiança. Se você quiser habilitar alertas que não sejam de provedores, será necessário editar as configurações do repositório, da organização ou da empresa. Para obter mais informações sobre tipos de alertas, confira "Segredos compatíveis".

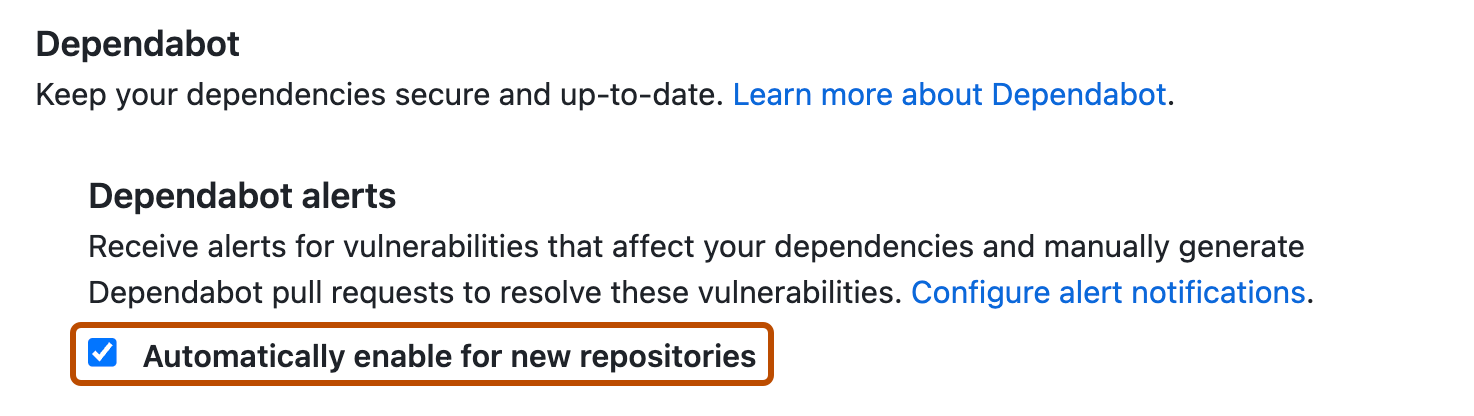

Habilitar um recurso para novos repositórios

Você pode optar por habilitar um recurso de segurança automaticamente em todos os novos repositórios criados em sua organização. Habilitar recursos em novos repositórios garante que eles sejam protegidos imediatamente e garante que quaisquer vulnerabilidades nos repositórios sejam identificadas o mais cedo possível. No entanto, para usar os recursos de segurança da forma mais eficiente possível, talvez você prefira examinar cada novo repositório individualmente.

-

No GitHub.com, navegue até a página principal da organização.

-

No nome da sua organização, clique Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na barra lateral esquerda, clique em Segurança de código e análise.

-

Abaixo do nome do recurso, selecione a opção para habilitar automaticamente o recurso em repositórios futuros aplicáveis.

Monitorar o impacto dos recursos de segurança

Quando você tiver habilitado um recurso, deverá se comunicar com administradores e colaboradores do repositório em sua organização para avaliar o impacto do recurso. Talvez seja necessário ajustar a configuração de alguns recursos no nível do repositório ou reavaliar a distribuição de recursos de segurança em toda a sua organização. Você também deve monitorar os alertas de segurança gerados por um recurso e as respostas dos membros a esses alertas.

Você podem usar a visão geral de segurança para ver quais equipes e repositórios são afetados por alertas de segurança, com um detalhamento de alertas por gravidade. Para obter mais informações, confira "Avaliar o risco de segurança do código".

A visão geral de segurança também tem um painel (beta) onde você pode explorar tendências e métricas de alto nível para obter informações sobre o cenário de segurança da sua organização. Para obter mais informações, confira "Viewing security insights".

Você pode usar várias ferramentas para monitorar as ações que os membros da sua organização estão tomando em resposta a alertas de segurança. Para obter mais informações, confira "Alertas de segurança de auditoria".

Próximas etapas

Para ajudar os usuários a relatar vulnerabilidades de segurança, você pode criar uma política de segurança padrão que será exibida em qualquer um dos repositórios públicos da sua organização que não tenham sua política de segurança. Para obter mais informações, confira "Como criar um arquivo padrão de integridade da comunidade".

Depois que a configuração de segurança da sua organização estiver em vigor, convém impedir que os usuários alterem as configurações de segurança em um repositório. Um proprietário da empresa pode impedir que os administradores do repositório habilitem ou desabilitem recursos em um repositório. Para obter mais informações, confira "Como impor políticas para segurança e análise de código na empresa".

Se você usar GitHub Actions, poderá aproveitar os recursos de segurança do GitHub para aumentar a segurança de seus fluxos de trabalho. Para obter mais informações, confira "Usar os recursos de segurança do GitHub para proteger seu uso do GitHub Actions".

Leitura adicional

"Acessando relatórios de conformidade para a sua organização"