Sobre SAML SSO para Enterprise Managed Users

Com o Enterprise Managed Users, o acesso aos recursos da sua empresa em GitHub.com deve ser autenticado por meio do seu provedor de identidade. Ao invés de efetuar o login em GitHub com um nome de usuário e senha GitHub, os integrantes da sua empresa efetuarão o login por meio do seu IdP.

Depois de configurar o SAML SSO, recomendamos armazenar seus códigos de recuperação para que você possa recuperar o acesso à sua empresa caso o seu provedor de identidade não esteja disponível.

Se você usa o SSO do SAML para autenticação no momento, mas gostaria de usar o OIDC e se beneficiar do suporte ao CAP, siga o caminho da migração. Para obter mais informações, confira "Como migrar o SAML para o OIDC".

Pré-requisitos

-

Certifique-se de entender os requisitos de integração e o nível de suporte do seu provedor de identidade. Para obter mais informações, confira "Sobre os Enterprise Managed Users".

-

Seu provedor de identidade deve seguir a especificação SAML 2.0. Para obter mais informações, confira o wiki do SAML no site do OASIS.

-

Para configurar seu provedor de identidade para SAML SSO com o Enterprise Managed Users, você deve ter um locatário e acesso administrativo em provedor de identidade.

Configurar SAML SSO para o Enterprise Managed Users

Para configurar o SAMLSSO para o seu empresa com usuários gerenciados, configure um aplicativo no seu provedor de identidade e depois configure sua empresa no GitHub.com. Depois de configurar o SAML SSO, você poderá configurar o provisionamento de usuários.

Configurar seu provedor de identidade

-

Se você usar um provedor de identidade de parceiro, para instalar o aplicativo GitHub Enterprise Managed User, clique em um dos links a seguir.

-

Aplicativo Microsoft Entra ID no Azure Marketplace (o Entra ID era anteriormente conhecido como Azure AD)

-

Aplicativo Okta no diretório de integrações do Okta

-

Site de downloads do PingFederate

- Para baixar o conector PingFederate, navegue até a guia Complementos e selecione Conector GitHub EMU 1.0.

-

-

Para configurar o SAML SSO para o Enterprise Managed Users em seu provedor de identidade, leia a documentação a seguir. Se você não usar um provedor de identidade de parceiro, poderá usar a referência de configuração SAML para o GitHub Enterprise Cloud a fim de criar e configurar um aplicativo SAML 2.0 genérico em seu provedor de identidade.

- Entra ID no Microsoft Learn

- Instruções do Okta na documentação do Okta

- Instruções do PingFederate na documentação do PingIdentity

- "Referência de configuração do SAML"

-

Para testar e configurar sua empresa, atribua você mesmo ou o usuário que vai configurar o SAML SSO para sua empresa no GitHub.com ao aplicativo que você configurou para o Enterprise Managed Users em seu provedor de identidade.

-

Para continuar configurando sua empresa no GitHub.com, localize e anote as informações a seguir do aplicativo que você instalou no seu provedor de identidade.

Valor Outros nomes Descrição IdP Sign-On URL Login URL, IdP URL URL do aplicativo no seu IdP IdP Identifier URL Emissor Identificador de o IdP para prestadores de serviço para autenticação do SAML Certificado de assinatura, codificado em Base64 Certificado público Certificado público que o IdP usa para assinar solicitações de autenticação

Configurar a sua empresa

Depois de configurar o SAML SSO para o Enterprise Managed Users em seu provedor de identidade, você poderá configurar sua empresa no GitHub.com.

Após a configuração inicial do SAML SSO, a única configuração que você pode atualizar no GitHub.com para sua configuração SAML existente é o certificado SAML. Se você precisar atualizar a URL de logon ou do emissor, primeiro desabilite o SAML SSO e, em seguida, redefina-o com as novas configurações. Para obter mais informações, confira "Desabilitar a autenticação e o provisionamento em Enterprise Managed Users".

-

Entre no GitHub.com como o usuário de configuração da nova empresa com o nome de usuário @SHORT-CODE_admin , substituindo SHORT-CODE pelo código curto da empresa.

Nota: Caso precise redefinir a senha para o usuário de instalação, entre em contato com o Suporte do GitHub por meio do Portal de Suporte do GitHub.

-

No canto superior direito do GitHub.com, clique na foto do seu perfil e em Suas empresas.

-

Na lista de empresas, clique na empresa que você deseja visualizar.

-

Na barra lateral da conta corporativa, clique em Configurações.

-

Em Configurações, clique em Segurança da autenticação.

-

Em "Logon único do SAML", selecione Exigir autenticação SAML.

-

Na URL de logon, digite o ponto de extremidade HTTPS do seu provedor de identidade para as solicitações de SSO que você anotou ao configurar o provedor.

-

No Emissor, digite a URL do emissor do SAML que você anotou ao configurar o IdP para verificar a autenticidade das mensagens enviadas.

-

Em Certificado Público, cole o certificado que você anotou ao configurar seu IdP para verificar as respostas SAML.

-

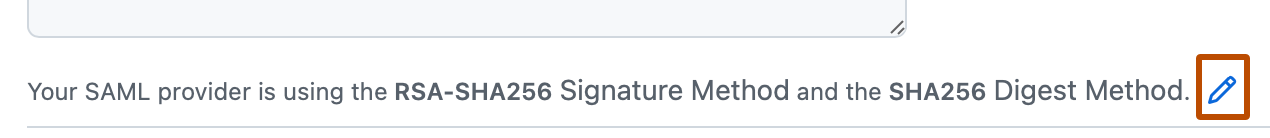

Em seu certificado público, à direita dos métodos atuais de assinatura e resumo, clique em .

-

Selecione os menus suspensos Método de Assinatura e Método de Resumo, em seguida, clique no algoritmo de hash usado pelo seu emissor do SAML.

-

Antes de habilitar o SSO do SAML para sua empresa, a fim de garantir que as informações inseridas estejam corretas, clique em Testar configuração do SAML. Esse teste usa a autenticação iniciada pelo provedor de serviços (iniciada pelo SP) e deve ser bem-sucedida antes que você possa salvar as configurações de SAML.

-

Clique em Salvar.

Nota: Depois que você exigir SAML SSO na sua empresa, o usuário de instalação não terá mais acesso à empresa, mas permanecerá conectado ao GitHub. Apenas contas de usuário gerenciadas provisionados pelo seu IdP terão acesso à empresa.

-

Para garantir que você ainda possa acessar sua empresa no GitHub.com se o seu IdP não estiver disponível no futuro, clique em Baixar, Imprimir ou Copiar para salvar seus códigos de recuperação. Para obter mais informações, confira "Como fazer o download dos códigos de recuperação de logon único da conta empresarial".

Habilitando provisionamento

Depois que você habilitar o SAML SSO, habilite o provisionamento. Para obter mais informações, confira "Configurando o provisionamento de SCIM para usuários gerenciados pela empresa".

Habilitar colaboradores convidados

Você pode usar a função de colaborador convidado para conceder acesso limitado a fornecedores e prestadores de serviço na sua empresa. Ao contrário dos membros da empresa, os colaboradores convidados só têm acesso a repositórios internos dentro das organizações em que são membros.

Se você usar o Entra ID ou o Okta para autenticação SAML, talvez seja necessário atualizar seu aplicativo de IdP para usar colaboradores convidados. Para obter mais informações, confira "Habilitar colaboradores convidados".