SAML SSO について

SAML SSO を使用すると、SAML IdP から your GitHub Enterprise Server instance へのアクセスを一元的に制御し、セキュリティで保護できます。 認証されていないユーザーがブラウザで your GitHub Enterprise Server instance にアクセスすると、GitHub Enterprise Server は認証するためにユーザーを SAML IdP にリダイレクトします。 ユーザーが IdP のアカウントで正常に認証されると、IdP はもう一度ユーザーを your GitHub Enterprise Server instance にリダイレクトします。 GitHub Enterprise Server は、IdP からのレスポンスを検証してから、ユーザにアクセスを許可します。

ユーザーが IdP で正常に認証されると、your GitHub Enterprise Server instance に対するユーザーの SAML セッションはブラウザーで 24 時間アクティブになります。 24 時間後、ユーザは IdP で再度認証を行う必要があります。

JIT プロビジョニングでは、IdP からユーザーを削除する� �合、your GitHub Enterprise Server instance でユーザーのアカウントを手動で中断する必要があります。 そうしないと、アカウントの所有者はアクセス トークンまたは SSH キーを使って引き続き認証を行うことができます。 詳細については、ユーザーの一時停止と一時停止解除に関するページを参照してく� さい。

サポートされているアイデンティティプロバイダ

GitHub Enterprise Server は、SAML2.0 標準を実装し IdP を使用した SAML SSO をサポートします。 詳細については、OASIS の Web サイトの SAML Wiki を参照してく� さい。

GitHub は、次の IdP を正式にサポートし、内部的にテストします。

- Active Directory フェデレーション サービス (AD FS)

- Azure Active Directory (Azure AD)

- Okta

- OneLogin

- PingOne

- Shibboleth

SAML SSO の設定

your GitHub Enterprise Server instance の SAML 認証を有効または無効にすることも、既存の構成を編集することもできます。 GitHub Enterprise Server の認証設定は、管理コンソールで表示および編集できます。 詳細については、「Accessing the management console」 (管理コンソールへのアクセス) を参照してく� さい。

注: GitHub は、ステージング環境では認証のために新しい構成を確認することを強くお勧めします。 構成が正しくないと、 のダウンタイ� につながる可能性があります。 詳細については、「ステージング インスタンスのセットアップ」を参照してく� さい。

-

GitHub Enterprise Server の管理アカウントから、任意のページの右上隅の をクリックします。

-

[サイト管理者] ページにま� 表示されていない� �合は、左上隅の [サイト管理者] をクリックします。

![[サイト管理者] リンクのスクリーンショット](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-13409/images/enterprise/site-admin-settings/site-admin-link.png) 1. 左側のサイドバーで、 [Management Console] をクリックします。

1. 左側のサイドバーで、 [Management Console] をクリックします。

![左側のサイドバーの [[Management Console]] タブ](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-16932/images/enterprise/management-console/management-console-tab.png) 1. 左サイドバーにある [Authentication](認証) をクリックします。

1. 左サイドバーにある [Authentication](認証) をクリックします。

タブ](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-26924/images/enterprise/management-console/sidebar-authentication.png)

-

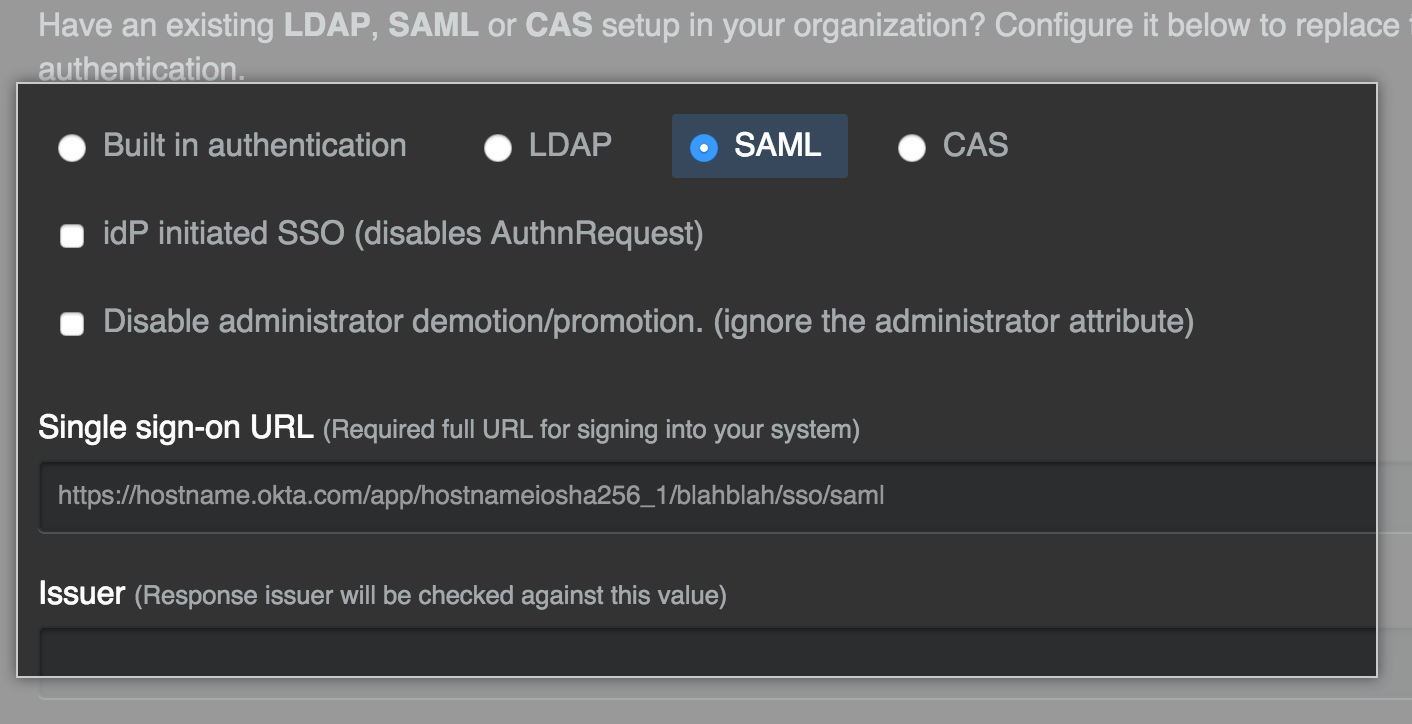

[SAML] を選択します。

-

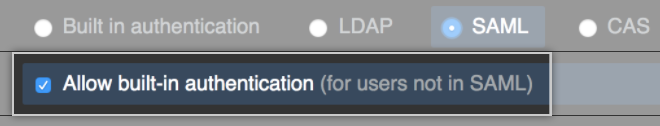

必要に応じて、外部認証システ� のアカウントを持たないユーザーがビルトイン認証でサインインできるようにするには、 [Allow built-in authentication](ビルトイン認証を許可する) を選択します。 詳しくは、「プロバイダー外のユーザーのためのビルトイン認証の許可」を参照してく� さい。

-

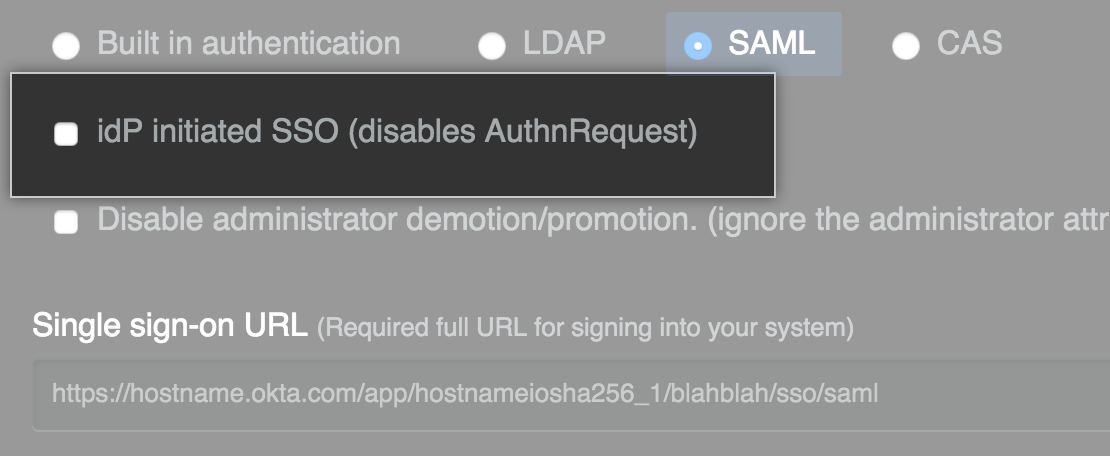

必要に応じて、未承諾応答 SSO を有効にするには、 [IdP Initiated SSO] を選択します。 既定では、GitHub Enterprise Server は、未承諾の ID プロバイダー (IdP) によって開始された要求に対して、IdP への

AuthnRequestで応答します。

注: この値は 未選択 の状態にしておくことをお勧めします。 この機能を有効にするのは、SAML の実装がサービス プロバイダーによって開始される SSO をサポートしないまれな� �合と、GitHub Enterprise サポート によって推奨された� �合 のみ です。

-

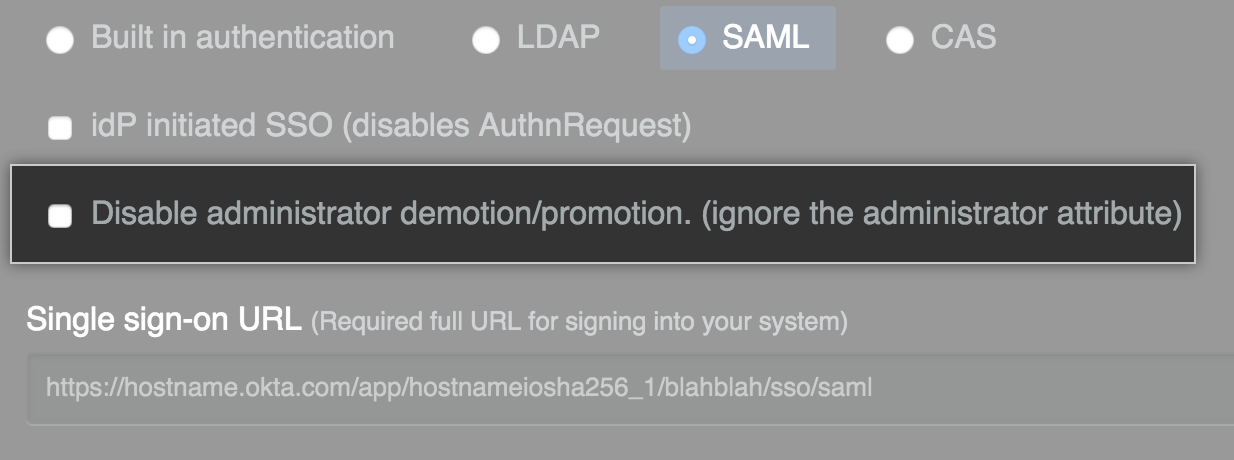

SAML プロバイダーが your GitHub Enterprise Server instance のユーザーの管理者権限を決定 しない � �合は、 [Disable administrator demotion/promotion] を選択します。

-

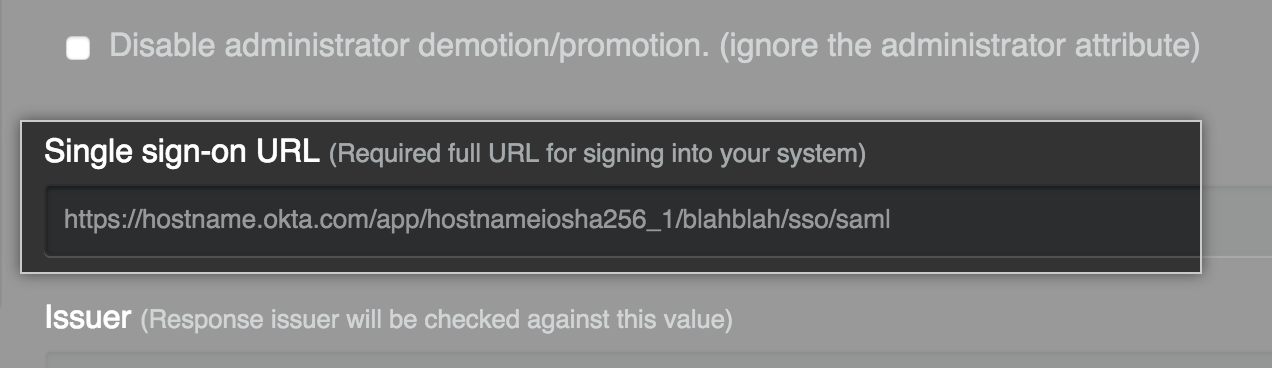

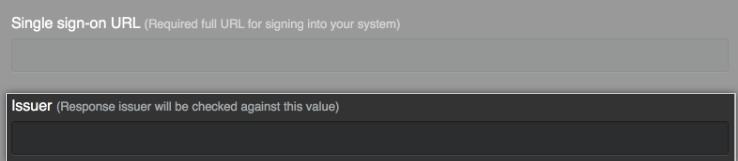

[シングル サインオン URL] フィールドに、シングル サインオンの要求のための IdP の HTTP または HTTPS エンドポイントを入力します。 この値はIdpの設定によって決まります。 ホストが内部ネットワークからのみ使用できる� �合は、内部ネー� サーバーを使用するように your GitHub Enterprise Server instance を構成する必要がある� �合があります。

-

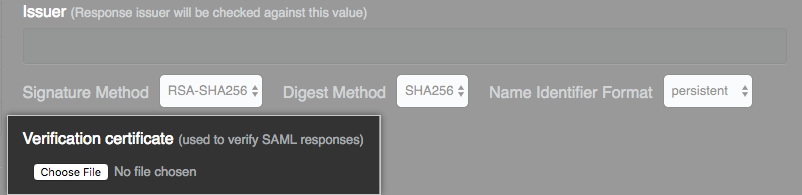

または、 [発行者] フィールドに SAML 発行者の名前を入力します。 これにより、your GitHub Enterprise Server instance に送信されたメッセージの信� �性が検証されます。

-

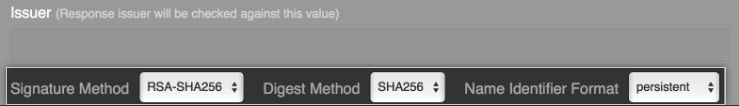

[署名方法] および [ダイジェスト方法] ドロップダウン メニューで、SAML 発行者が your GitHub Enterprise Server instance からの要求の整合性を検証するために使用するハッシュ アルゴリズ� を選択します。 [名前識別子形式] ドロップダウン メニューで形式を指定します。

-

[検証証明書] で [ファイルの選択] をクリックし、IdP からの SAML 応答を検証する証明書を選択します。

-

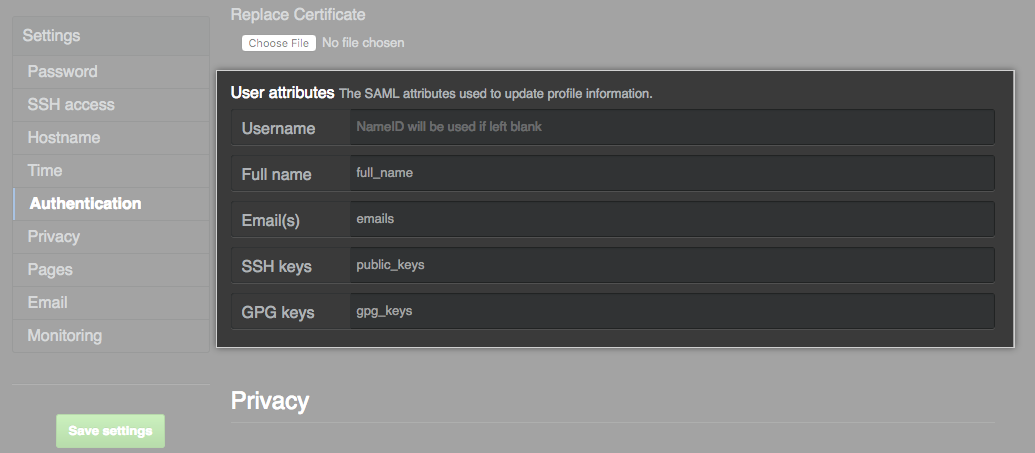

必要に応じてSAMLの属性名はIdPに合わせて修正してく� さい。あるいはデフォルト名をそのまま受け付けてく� さい。