About secret scanning

If someone checks a secret with a known pattern into a repository, secret scanning catches the secret as it's checked in, and helps you mitigate the impact of the leak. Repository administrators are notified about any commit that contains a secret, and they can quickly view all detected secrets in the Security tab for the repository. For more information, see "About secret scanning."

Checking whether your license includes GitHub Advanced Security

エンタープライズ設定を確認することで、エンタープライズに GitHub Advanced Security ライセンスがあるかどうかを確認できます。 詳細については、「エンタープライズの GitHub Advanced Security の有効化」を参照してく� さい。

Prerequisites for secret scanning

-

The SSSE3 (Supplemental Streaming SIMD Extensions 3) CPU flag needs to be enabled on the VM/KVM that runs your GitHub Enterprise Server instance.

-

A license for GitHub Advanced Security (see "About billing for GitHub Advanced Security")

-

Secret scanning enabled in the management console (see "Enabling GitHub Advanced Security for your enterprise")

Checking support for the SSSE3 flag on your vCPUs

The SSSE3 set of instructions is required because secret scanning leverages hardware accelerated pattern matching to find potential credentials committed to your GitHub repositories. SSSE3 is enabled for most modern CPUs. You can check whether SSSE3 is enabled for the vCPUs available to your GitHub Enterprise Server instance.

-

Connect to the administrative shell for your GitHub Enterprise Server instance. For more information, see "Accessing the administrative shell (SSH)."

-

Enter the following command:

grep -iE '^flags.*ssse3' /proc/cpuinfo >/dev/null | echo $?If this returns the value

0, it means that the SSSE3 flag is available and enabled. You can now enable secret scanning for your GitHub Enterprise Server instance. For more information, see "Enabling secret scanning" below.If this doesn't return

0, SSSE3 is not enabled on your VM/KVM. You need to refer to the documentation of the hardware/hypervisor on how to enable the flag, or make it available to guest VMs.

Enabling secret scanning

警告: この設定を変更すると、GitHub Enterprise Server 上のユーザーが利用するサービスが再起動されます。 ユーザーのダウンタイ� を最小限に抑えるために、この変更のタイミングは慎重に選ぶ必要があります。

-

GitHub Enterprise Server の管理アカウントから、任意のページの右上隅の をクリックします。

-

[サイト管理者] ページにま� 表示されていない� �合は、左上隅の [サイト管理者] をクリックします。

![[サイト管理者] リンクのスクリーンショット](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-13409/images/enterprise/site-admin-settings/site-admin-link.png)

-

左側のサイドバーで、 [Management Console] をクリックします。

![左側のサイドバーの [[Management Console]] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-16932/images/enterprise/management-console/management-console-tab.png)

-

左側のサイドバーで、[Security]� (セキュリティ) をクリックします。

サイドバー](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-10283/images/enterprise/3.2/management-console/sidebar-security.png)

-

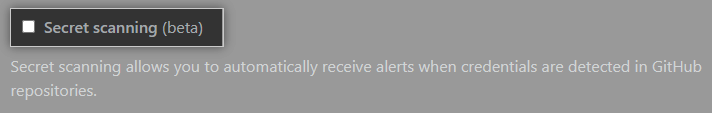

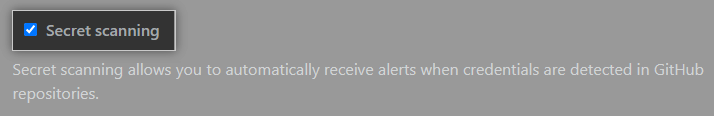

Under "Security," click Secret scanning.

-

左側のサイドバーで、 [設定の保存] をクリックします。

![[Management Console] の [設定の保存] ボタンのスクリーンショット](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-12076/images/enterprise/management-console/save-settings.png)

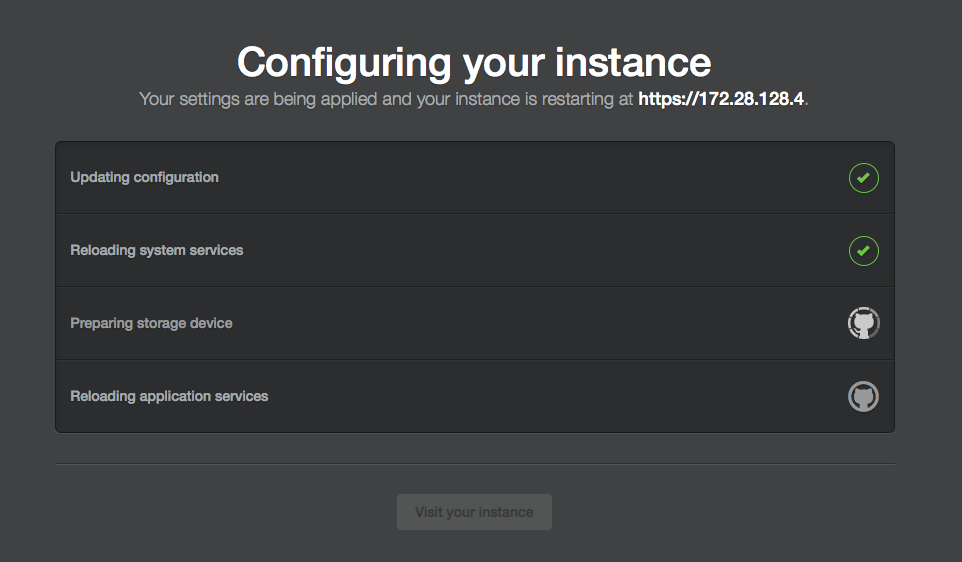

注: [Management Console] に設定を保存すると、システ� サービスが再起動され、ユーザーに表示されるダウンタイ� が発生する可能性があります。

-

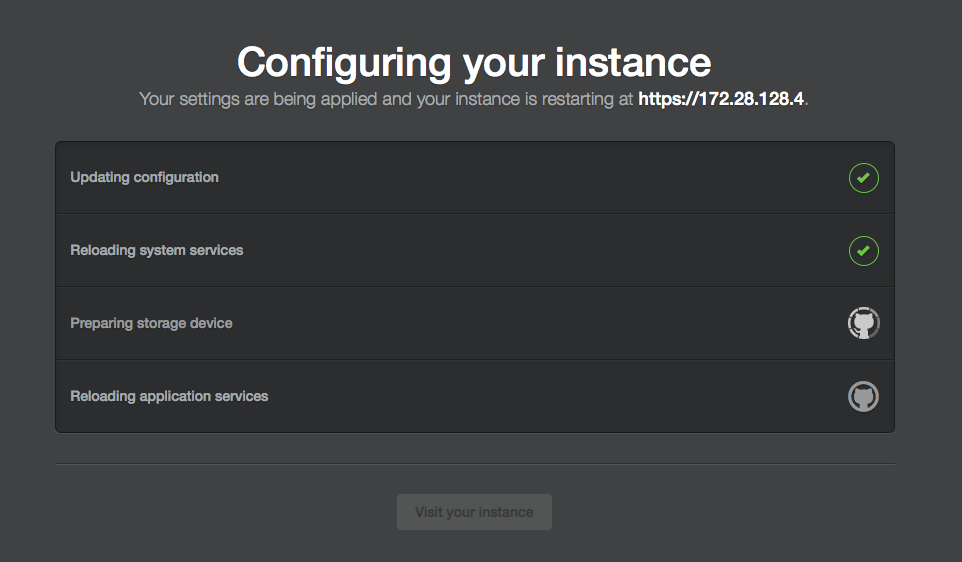

設定の実行が完了するのを待ってく� さい。

Disabling secret scanning

警告: この設定を変更すると、GitHub Enterprise Server 上のユーザーが利用するサービスが再起動されます。 ユーザーのダウンタイ� を最小限に抑えるために、この変更のタイミングは慎重に選ぶ必要があります。

-

GitHub Enterprise Server の管理アカウントから、任意のページの右上隅の をクリックします。

-

[サイト管理者] ページにま� 表示されていない� �合は、左上隅の [サイト管理者] をクリックします。

![[サイト管理者] リンクのスクリーンショット](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-13409/images/enterprise/site-admin-settings/site-admin-link.png)

-

左側のサイドバーで、 [Management Console] をクリックします。

![左側のサイドバーの [[Management Console]] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-16932/images/enterprise/management-console/management-console-tab.png)

-

左側のサイドバーで、[Security]� (セキュリティ) をクリックします。

サイドバー](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-10283/images/enterprise/3.2/management-console/sidebar-security.png)

-

Under "Security," unselect Secret scanning.

-

左側のサイドバーで、 [設定の保存] をクリックします。

![[Management Console] の [設定の保存] ボタンのスクリーンショット](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-12076/images/enterprise/management-console/save-settings.png)

注: [Management Console] に設定を保存すると、システ� サービスが再起動され、ユーザーに表示されるダウンタイ� が発生する可能性があります。

-

設定の実行が完了するのを待ってく� さい。