Quand vous utilisez l’authentification LDAP ou l’authentification intégrée, l’authentification à 2 facteurs est prise en charge sur votre instance GitHub Enterprise Server. Les propriétaires d’organisation peuvent exiger que l’authentification à 2 facteurs soit activée pour les membres.

Lorsque vous utilisez SAML ou CAS, l’authentification à deux facteurs n’est pas prise en charge ou gérée sur l’instance GitHub Enterprise Server, mais elle peut être prise en charge par le fournisseur d’authentification externe. L’authentification à 2 facteurs n’est pas disponible pour les organisations. Pour plus d’informations sur l’application de l’authentification à 2 facteurs dans les organisations, consultez « Exiger l’authentification à deux facteurs dans votre organisation ».

Pour plus d’informations, consultez « À propos de l’authentification à deux facteurs ».

Exigences relatives à l’application de l’authentification à 2 facteurs

Pour pouvoir exiger que les membres de l’organisation et les collaborateurs externes utilisent l’authentification à 2 facteurs, vous devez activer l’authentification à 2 facteurs pour votre propre compte personnel.

Avertissements :

- Quand vous exigez l’authentification à 2 facteurs, les membres et les collaborateurs externes (y compris les comptes de bot) qui ne l’utilisent pas sont supprimés de l’organisation et perdent l’accès à ses dépôts, y compris à leurs duplications et dépôts privés. S’ils activent l’authentification à 2 facteurs pour leur compte personnel dans les trois mois suivant leur suppression de l’organisation, vous pouvez rétablir leurs paramètres et privilèges d’accès.

- Quand l’authentification à 2 facteurs est exigée, les membres de l’organisation ou les collaborateurs externes qui la désactivent sont automatiquement supprimés de l’organisation.

- Si vous êtes le seul propriétaire d’une organisation qui exige l’authentification à 2 facteurs, vous ne pourrez pas la désactiver pour votre compte personnel sans désactiver l’authentification à 2 facteurs exigée pour l’organisation.

Avant d’exiger l’authentification à 2 facteurs, nous vous recommandons d’en informer les membres de l’organisation et les collaborateurs externes et de leur demander de la configurer pour leurs comptes. Vous pouvez voir si les membres et les collaborateurs externes utilisent déjà l’authentification à 2 facteurs sous l’onglet Personnes d’une organisation.

-

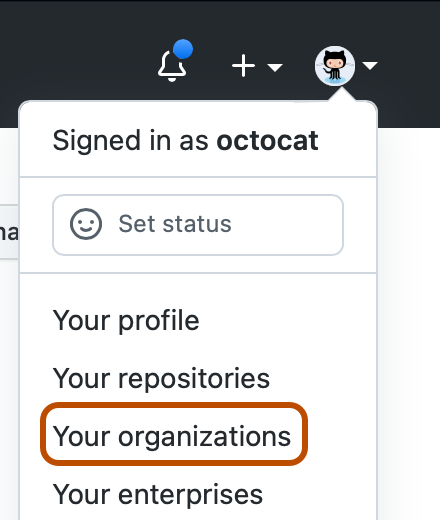

Dans l’angle supérieur droit de GitHub Enterprise Server, sélectionnez votre photo de profil, puis sur Vos organisations.

-

En regard de l’organisation, cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité de l’authentification.

-

Sous « Authentification à 2 facteurs », sélectionnez Exiger l’authentification à 2 facteurs pour tous les membres de votre organisation, puis cliquez sur Enregistrer.

-

Si vous y êtes invité, lisez les informations des membres et des collaborateurs externes à supprimer de l’organisation.

-

Dans le champ de texte, tapez le nom de votre organisation pour confirmer le changement, puis cliquez sur Supprimer les membres et exiger l’authentification à 2 facteurs.

Visualisation des personnes qui ont été supprimées de votre organisation

Pour voir les personnes qui ont été automatiquement supprimées de votre organisation parce qu’elles ne se sont pas conformées à votre exigence d’authentification à 2 facteurs, vous pouvez effectuer une recherche dans le journal d’audit en entrant reason:two_factor_requirement_non_compliance dans le champ de recherche.

-

Dans le coin supérieur gauche d’une page, cliquez sur .

-

À partir d’un compte d’administration sur GitHub Enterprise Server, cliquez sur en haut à droite de n’importe quelle page.

-

Si vous ne figurez pas déjà sur la page « Administrateur du site », dans le coin supérieur gauche, cliquez sur Administrateur du site.

-

Dans la section « Archives » de la barre latérale, cliquez sur Journal de sécurité.

-

Entrez votre requête de recherche avec

reason:two_factor_requirement_non_compliance. Pour affiner votre recherche sur :- Les membres d’organisation supprimés, entrez

action:org.remove_member AND reason:two_factor_requirement_non_compliance - Les collaborateurs externes supprimés, entrez

action:org.remove_outside_collaborator AND reason:two_factor_requirement_non_compliance

Vous pouvez également voir les personnes supprimées d’une organisation spécifique en spécifiant le nom de l’organisation dans votre recherche :

org:octo-org AND reason:two_factor_requirement_non_compliance

- Les membres d’organisation supprimés, entrez

-

Cliquez sur Rechercher.

Aider les membres et collaborateurs externes supprimés à réintégrer votre organisation

Si des membres ou des collaborateurs externes sont supprimés de l’organisation quand vous activez l’exigence d’utilisation de l’authentification à 2 facteurs, ils reçoivent un e-mail les informant qu’ils ont été supprimés. Ils doivent alors activer l’authentification à 2 facteurs pour leur compte personnel et contacter un propriétaire de l’organisation pour demander l’accès à votre organisation.

Pour aller plus loin

- « Voir si l’authentification à 2 facteurs (2FA) est activée pour les utilisateurs de votre organisation »

- « Sécurisation de votre compte avec l’authentification à 2 facteurs »

- « Réactivation d’un ancien membre de votre organisation »

- « Rétablissement de l’accès d’un ancien collaborateur externe à votre organisation »