À propos des secrets

Les secrets d’environnement de développement sont des variables d’environnement chiffrées que vous créez dans les paramètres GitHub Codespaces pour une organisation, un référentiel ou un compte personnel. Cet article explique comment gérer les secrets de l’organisation et les secrets de référentiel. Pour obtenir des informations sur la création de secrets spécifiques à l’utilisateur, consultez « Gestion des secrets spécifiques à votre compte pour GitHub Codespaces ».

Les secrets d’environnement de développement que vous créez sont disponibles dans GitHub Codespaces. GitHub utilise une boîte scellée libsodium pour chiffrer les secrets avant qu’ils n’atteignent GitHub et les déchiffre uniquement quand vous les utilisez dans un codespace.

Les secrets de l’organisation vous permettent de partager des secrets entre plusieurs référentiels, ce qui réduit la nécessité de créer des secrets en double. Vous pouvez utiliser des stratégies d’accès pour contrôler les dépôts qui peuvent utiliser des secrets d’organisation.

Une fois que vous avez créé un secret, il est disponible quand vous créez un codespace ou redémarrez ce codespace. Si vous avez créé un secret sur GitHub.com et que vous souhaitez l’utiliser dans un codespace en cours d’exécution, arrêtez le codespace, puis redémarrez-le. Pour plus d’informations sur l’arrêt du codespace, consultez « Utilisation de la palette de commandes de code Visual Studio dans GitHub Codespaces ».

Nommage des secrets

Les règles suivantes s’appliquent aux noms de secrets :

-

Les noms de secrets peuvent contenir uniquement des caractères alphanumériques (

[a-z],[A-Z],[0-9]) ou des traits de soulignement (_). Les espaces ne sont pas autorisés. -

Les noms de secrets ne doivent pas commencer par le préfixe

GITHUB_. -

Les noms de secrets ne doivent pas commencer par un chiffre.

-

Les noms de secrets ne respectent pas la casse.

-

Les noms de secrets doivent être uniques au niveau auquel ils sont créés. Par exemple, un secret créé au niveau du dépôt doit porter un nom unique dans ce dépôt et un secret créé au niveau de l’organisation doit porter un nom unique à ce niveau.

S’il existe un secret du même nom à plusieurs niveaux, le secret au niveau le plus bas est prioritaire. Par exemple, si un secret au niveau de l’organisation porte le même nom qu’un secret au niveau du dépôt, celui-ci est prioritaire.

Limites pour les secrets

Vous pouvez stocker jusqu’à 100 secrets par organisation et 100 secrets par dépôt.

La taille des secrets est limitée à 48 ko.

Secrets recommandés pour un dépôt

Votre projet peut nécessiter des secrets spécifiques à l’utilisateur. Par exemple, pour exécuter l’application dans un codespace, l’utilisateur peut avoir à fournir une clé API personnelle. Si c’est le cas, vous pouvez spécifier des secrets recommandés dans la configuration du conteneur de développement. L’utilisateur est alors invité à fournir les valeurs pour ces secrets, s’il n’a pas déjà créé ces secrets personnels, lorsqu’il utilise la page des options avancées pour créer un codespace. Si l’utilisateur fournit une valeur de secret à utiliser dans le codespace, ce secret est ajouté à ses paramètres personnels pour Codespaces. Il n’aura pas besoin d’entrer une valeur pour ce secret lorsqu’il créera un codespace pour ce dépôt à l’avenir. Pour plus d’informations, consultez « Spécification de secrets recommandés pour un dépôt ».

Ajout de secrets pour un dépôt

Pour créer des secrets d’environnement de développement pour un référentiel d’organisation, vous devez disposer d’un accès administrateur.

-

Dans GitHub.com, accédez à la page principale du dépôt.

-

Sous le nom de votre dépôt, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, sélectionnez Secrets, puis cliquez sur Codespaces.

-

En haut de la page, cliquez sur Nouveau secret de dépôt.

-

Tapez un nom pour votre secret dans la zone d’entrée Nom.

-

Entrez la valeur de votre secret.

-

Cliquez sur Ajouter un secret.

Ajout de secrets pour une organisation

Lors de la création d’un secret d’environnement de développement dans une organisation, vous pouvez utiliser une stratégie pour limiter les dépôts qui peuvent accéder à ce secret. Par exemple, vous pouvez accorder l’accès à tous les dépôts, ou limiter l’accès aux seuls dépôts privés ou à une liste spécifiée de dépôts.

Pour créer des secrets au niveau de l’organisation, vous devez disposer d’un accès admin.

-

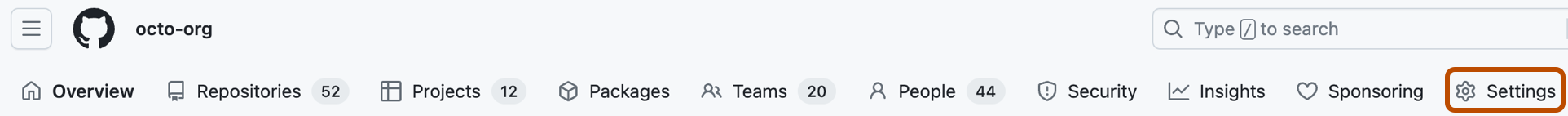

Sur GitHub.com, accédez à la page principale de l’organisation.

-

Sous le nom de votre organisation, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, sélectionnez Secrets, puis cliquez sur Codespaces.

-

En haut de la page, cliquez sur Nouveau secret.

-

Tapez un nom pour votre secret dans la zone d’entrée Nom.

-

Entrez la valeur de votre secret.

-

Dans la liste déroulante Accès au dépôt, choisissez une stratégie d’accès.

-

Cliquez sur Ajouter un secret.

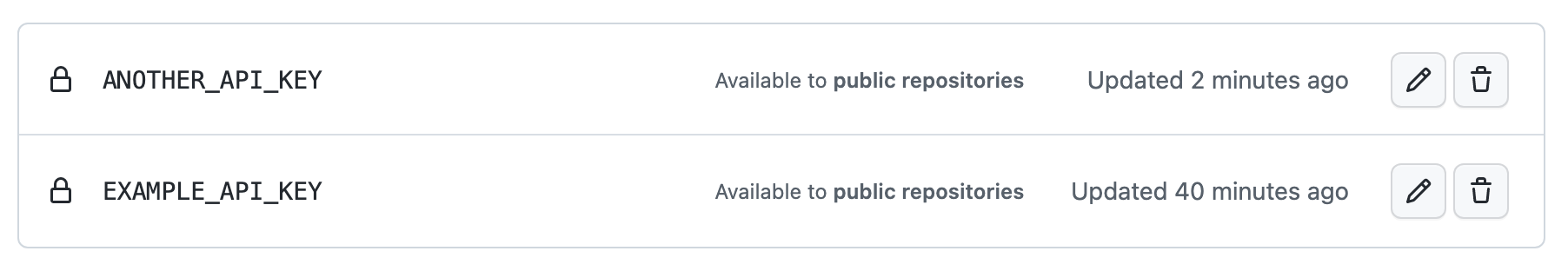

Examen de l’accès aux secrets au niveau de l’organisation

Vous pouvez vérifier quelles stratégies d’accès sont appliquées à un secret d’environnement de développement dans votre organisation.

-

Sur GitHub.com, accédez à la page principale de l’organisation.

-

Sous le nom de votre organisation, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, sélectionnez Secrets, puis cliquez sur Codespaces.

-

La liste des secrets inclut toutes les autorisations et stratégies configurées. Par exemple :

-

Pour plus d’informations sur les autorisations configurées pour chaque secret, cliquez sur Mettre à jour.