À propos du signalement privé d’une vulnérabilité de sécurité

Les chercheurs en sécurité se sentent souvent responsables d’alerter les utilisateurs sur une vulnérabilité qui pourrait être exploitée. S’il n’y a pas d’instructions claires sur la façon de contacter les chargés de maintenance du référentiel contenant la vulnérabilité, les chercheurs en sécurité risquent de ne pas avoir d’autre choix que de publier le rapport sur la vulnérabilité sur les réseaux sociaux, d’envoyer des messages directement au chargé de maintenance ou même de créer des problèmes publics. Cette situation peut potentiellement conduire à une divulgation publique des détails de la vulnérabilité.

Les rapports de vulnérabilité privés permettent aux chercheurs en sécurité de vous signaler les vulnérabilités directement au moyen d’un simple formulaire.

Quand un chercheur en sécurité signale une vulnérabilité en privé, vous en êtes notifié et pouvez choisir d’accepter le rapport, de poser d’autres questions ou de le rejeter. Si vous acceptez le rapport, vous êtes prêt à collaborer sur un correctif de la vulnérabilité en privé avec le chercheur en sécurité.

Pour les propriétaires d’organisation et les responsables de la sécurité, les avantages de l’utilisation de rapports de vulnérabilité privés sont les suivants : - Les risques d’être contacté publiquement ou par des moyens non souhaités sont moindres.

- Les rapports sont reçus sur la même plateforme dont vous vous servez pour les résoudre afin de simplifier les choses

- Le chercheur en sécurité crée ou, au moins, initie le rapport consultatif pour le compte des chargés de maintenance.

- Les chargés de maintenance reçoivent des rapports sur la même plateforme que celle utilisée pour traiter et résoudre les avis.

- La vulnérabilité a moins de risque d’être à la vue de tous.

- L’occasion de discuter des détails des vulnérabilités en privé avec les chercheurs en sécurité et de collaborer sur le correctif.

Les instructions ci-dessous font référence à l’activation au niveau de l’organisation. Pour plus d’informations sur l’activation de la fonctionnalité pour un dépôt, consultez « Configuration de rapports de vulnérabilité privés pour un dépôt ».

Quand une nouvelle vulnérabilité est signalée en privé sur un dépôt où les rapports de vulnérabilités privés sont activés, GitHub Enterprise Cloud avertit les responsables de la maintenance du dépôt et les responsables de la sécurité si :

- Ils surveillent le dépôt pour toutes les activités.

- Les notifications sont activées pour le dépôt.

Pour plus d’informations sur la configuration des préférences de notification, consultez « Configuration de rapports de vulnérabilité privés pour un dépôt ».

Activation ou désactivation de rapports de vulnérabilité privés pour tous les dépôts publics existants dans une organisation

-

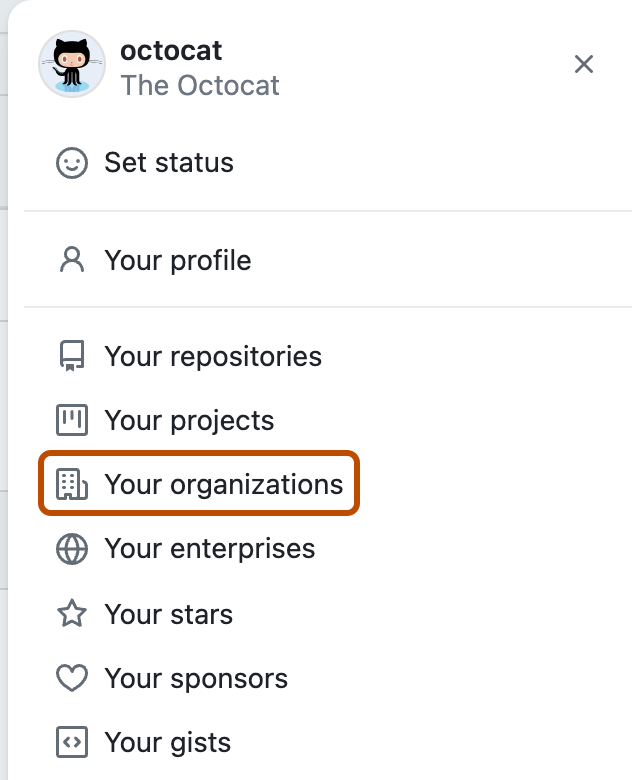

Dans l’angle supérieur droit de GitHub.com, sélectionnez votre photo de profil, puis sur Vos organisations.

-

En regard de l’organisation, cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

-

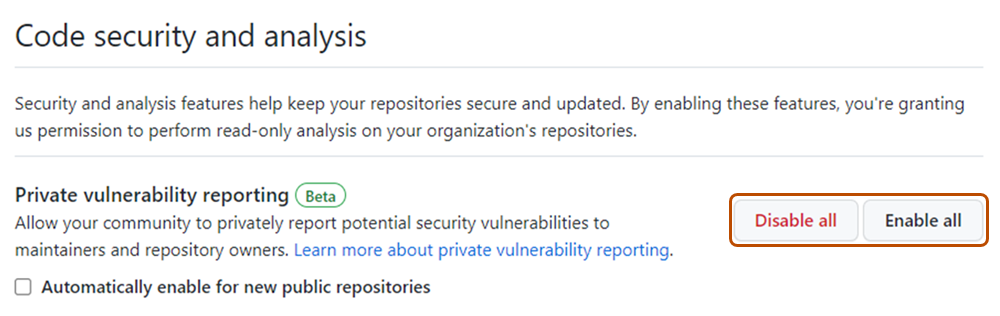

Sous « Sécurité et analyse du code », à droite de « Rapports de vulnérabilité privés », cliquez sur Tout activer ou sur Tout désactiver, afin d’activer ou de désactiver la fonctionnalité pour tous les dépôts publics au sein de l’organisation.

Activation ou désactivation des rapports de vulnérabilité privés pour les nouveaux dépôts publics ajoutés à l’organisation

-

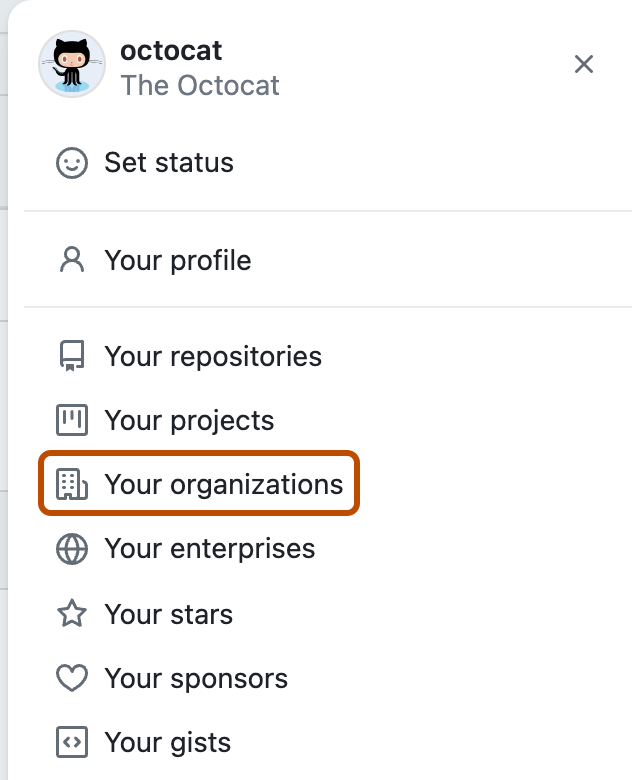

Dans l’angle supérieur droit de GitHub.com, sélectionnez votre photo de profil, puis sur Vos organisations.

-

En regard de l’organisation, cliquez sur Paramètres.

-

Dans la section « Sécurité » de la barre latérale, cliquez sur Sécurité et analyse du code.

-

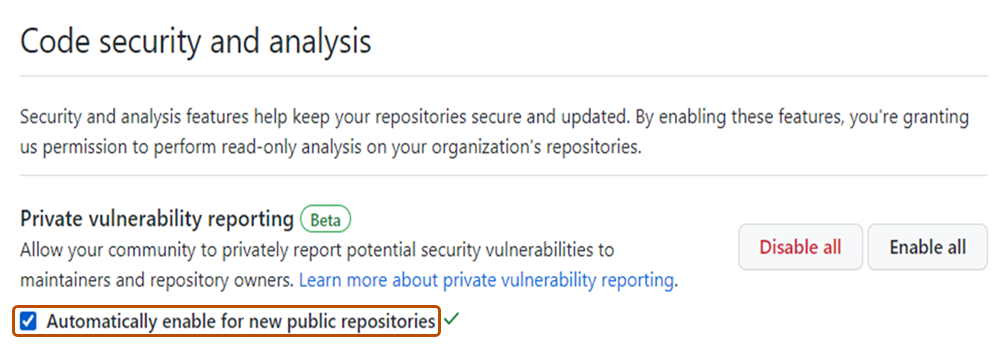

Sous « Sécurité et analyse du code », à droite de la fonctionnalité, cliquez sur Activer automatiquement pour les nouveaux dépôts publics.

-

À droite de « Rapports de vulnérabilité privés », cliquez sur Tout activer ou sur Tout désactiver, afin d’activer ou de désactiver la fonctionnalité pour tous les nouveaux dépôts publics qui seront ajoutés à l’organisation.

À quoi ressemble l’activation des rapports de vulnérabilité privés pour un dépôt pour un chercheur en sécurité

Quand les rapports de vulnérabilité privés sont activés pour un dépôt, les chercheurs en sécurité voient un nouveau bouton dans la page Avis du dépôt. Le chercheur en sécurité peut cliquer sur ce bouton pour signaler en privé une vulnérabilité de sécurité au chargé de maintenance du dépôt.

Les chercheurs en sécurité peuvent également utiliser l’API REST pour signaler en privé les failles de sécurité. Pour plus d’informations, consultez « Signalement privé d’une faille de sécurité ».