Nota: Si en la empresa se usa Enterprise Managed Users, debe seguir otro proceso para configurar el inicio de sesión único de SAML. Para obtener más información, vea «Configurar el inicio de sesión único de SAML para los usuarios administrados de Enterprise».

Acerca de SAML SSO

El inicio de sesión único (SSO) de SAML proporciona a los propietarios de las organizaciones y empresas que utilizan GitHub Enterprise Cloud una forma de controlar y asegurar el acceso a los recursos organizacionales como los repositorios, propuestas y solicitudes de cambios.

Si configura el SSO de SAML, los miembros de su organización continuarán iniciando sesión en sus cuentas personales en GitHub.com. Cuando un miembro acceda a la mayoría de los recursos de su organización, GitHub lo redireccionará a su IdP para autenticarse. Después de autenticarse correctamente, su IdP redirecciona a este miembro a GitHub. Para obtener más información, vea «Acerca de la autenticación con el inicio de sesión único de SAML».

Nota: SAML SSO no reemplaza el proceso de inicio de sesión normal para GitHub. A menos que use Enterprise Managed Users, los miembros seguirán iniciando sesión en sus cuentas personales en GitHub.com y cada cuenta personal se vinculará a una identidad externa en el IdP.

Para obtener más información, vea «Acerca de la administración de identidades y acceso con el inicio de sesión único de SAML».

Los propietarios de empresa pueden habilitar el SSO de SAML y la autenticación centralizada a través de el IdP de SAML para todas las organizaciones que pertenezcan a su cuenta empresarial. Después de habilitar el SSO de SAML para tu cuenta empresarial, este se requerirá en todas las organizaciones que le pertenezcan a ella. Se les exigirá a todos los miembros que se autentiquen usando SAML SSO para obtener acceso a las organizaciones de las que son miembros, y se les exigirá a los propietarios de empresas que se autentiquen usando SAML SSO cuando accesan a la cuenta de empresa.

Para acceder a los recursos de cada organización en GitHub Enterprise Cloud, el miembro debe tener una sesión activa de SAML en su buscador. Para acceder a los recursos protegidos de cada organización con la API y Git, el miembro debe usar un personal access token o una clave SSH que se le haya autorizado para usar con la organización. Los propietarios de la empresa pueden ver y revocar la identidad vinculada de un miembro, las sesiones activas, o las credenciales autorizadas en cualquier momento. Para obtener más información, consulta "Visualizar y administrar el acceso de SAML de un usuario a tu empresa".

Nota: No se puede configurar SCIM para la cuenta empresarial a menos que la cuenta se haya creado para usar Enterprise Managed Users. Para obtener más información, vea «Acerca de Enterprise Managed Users».

Si no usas Enterprise Managed Users y quieres utilizar el aprovisionamiento de SCIM, debes configurar el inicio de sesión único de SAML a nivel de organización y no empresarial. Para obtener más información, vea «Acerca de la administración de identidades y acceso con el inicio de sesión único de SAML».

Cuando el SSO de SAML está deshabilitado, todas las identidades externas vinculadas se eliminan de GitHub Enterprise Cloud.

Después de habilitar el inicio de sesión único de SAML, es posible que sea necesario revocar y volver a aplicar las autorizaciones de OAuth app y GitHub App para que tengan acceso a la organización. Para obtener más información, vea «Autorización de aplicaciones de OAuth».

Proveedores de identidad compatibles

GitHub Enterprise Cloud es compatible con el SSO de SAML para los IdP que implementen SAML 2.0 estándar. Para más información, vea la wiki de SAML en el sitio web de OASIS.

GitHub es oficialmente compatible con y prueba internamente los siguientes IdP.

- Microsoft Active Directory Federation Services (ADt FS)

- Microsoft Entra ID (anteriormente conocido como Azure AD)

- Okta

- OneLogin

- PingOne

- Shibboleth

Para más información sobre cómo conectar Microsoft Entra ID (anteriormente Azure AD) a la empresa, consulta Tutorial: Integración del SSO de Microsoft Entra con GitHub Enterprise Cloud: Cuenta Enterprise en Microsoft Docs.

Requerir el inicio de sesión único de SAML para las organizaciones en tu cuenta empresarial

Cuando requieres el SSO de SAML para tu empresa, la configuración empresarial se superpondrá a cualquier configuración de SAML que exista a nivel organizacional. Existen consideraciones especiales al habilitar el SSO de SAML en tu cuenta empresarial si cualquiera de las organizaciones que pertenecen a la cuenta empresarial ya se configuraron para utilizar el SSO de SAML. Para más información, consulta "Cambiar tu configuración de SAML de una cuenta organizacional a una empresarial".

Cuando requieres el SSO de SAML para una organización, GitHub elimina cualquier miembro de la organización que no se haya autenticado con éxito en tu IdP de SAML. Cuando requieres el SSO de SAML para tu empresa, GitHub no elimina a los miembros de dicha empresa que no se hayan autenticado exitosamente con tu IdP de SAML. La siguiente vez que un miembro acceda a los recursos empresariales, este deberá autenticarse con tu IdP de SAML.

Para obtener información más detallada sobre cómo habilitar SAML mediante Okta, consulta "Configurar el inicio de sesión único de SAML para tu empresa utilizando Okta".

-

En la esquina superior derecha de GitHub.com, haga clic en la imagen de perfil y después en Your enterprises.

-

En la lista de empresas, da clic en aquella que quieras ver.

-

En la barra lateral de la cuenta de empresa, haz clic en Configuración.

-

En Configuración, haz clic en Seguridad de autenticación.

-

De manera opcional, para ver la configuración actual en todas las organizaciones de la cuenta de empresa antes de cambiar el valor, haz clic en Ver las configuraciones actuales de las organizaciones.

-

En "SAML single sign-on", seleccione Require SAML authentication.

-

En el campo Sign on URL, escriba el punto de conexión HTTPS de su proveedor de identidades para las solicitudes de inicio de sesión único. Este valor se encuentra en la configuración de tu IdP.

-

Opcionalmente, en el campo Issuer, escriba la dirección URL del emisor de SAML para comprobar la autenticidad de los mensajes enviados.

-

En Public Certificate, copie un certificado para verificar las respuestas SAML.

-

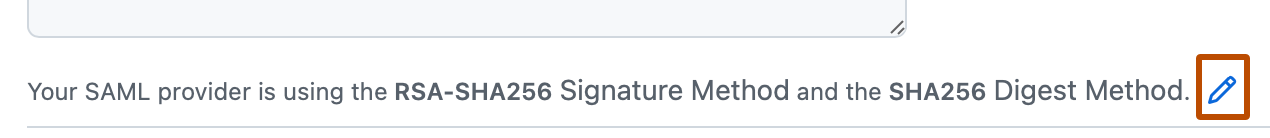

En el certificado público, a la derecha de los métodos de firma y resumen actuales, haz clic en .

-

Selecciona los menús desplegables Método de firma y Método de resumen y después elige el algoritmo de hash que utiliza tu emisor de SAML.

-

Antes de habilitar el SSO de SAML para la empresa, haga clic en Test SAML configuration (Probar la configuración de SAML) para asegurarse de que la información que ha escrito sea correcta. Esta prueba usa la autenticación iniciada por el proveedor de servicios (iniciada por SP) y debe realizarse correctamente para poder guardar la configuración de SAML.

-

Haga clic en Save(Guardar).

-

Para asegurarte de que todavía puedes acceder a tu empresa en GitHub.com en caso de que tu IdP no esté disponible en el futuro, haz clic en Descargar, Imprimir o Copiar para guardar los códigos de recuperación. Para obtener más información, consulta «Descarga de los códigos de recuperación de inicio de sesión único de la cuenta de la empresa».