Acerca de los patrones personalizados para el secret scanning

Puedes definir patrones personalizados para identificar secretos que no detecten los patrones predeterminados que son compatibles con el secret scanning. Por ejemplo, puede que tengas un patrón secreto que sea interno a tu organización. Para obtener más información sobre los secretos y proveedores de servicios admitidos, consulta "Patrones de análisis de secretos".

Puedes definir patrones personalizados para tu empresa, organización o repositorio. Secret scanning admite hasta 500 patrones personalizados por cada cuenta de la organización o empresarial, y hasta 100 por repositorio.

También puedes habilitar la protección de inserción para patrones personalizados. Para obtener más información sobre la protección de inserción, consulta "Protección contra el envío de cambios para repositorios y organizaciones".

Acerca del uso de expresiones regulares para patrones personalizados

Puedes especificar patrones personalizados para secret scanning como una o más expresiones regulares.

En Secret scanning se usa la biblioteca Hyperscan y solo admite construcciones de expresión regular de Hyperscan, que son un subconjunto de la sintaxis de PCRE. Los modificadores de opción de Hyperscan no son compatibles. Para más información sobre las construcciones de patrones de Hyperscan, vea "Compatibilidad con patrones" en la documentación de Hyperscan.

Las expresiones regulares pueden introducirse manualmente o generarse mediante el generador de expresiones regulares.

Sintaxis de expresiones regulares para definir manualmente patrones personalizados

La sección Más opciones de la UI te ayuda a escribir expresiones regulares manualmente.

- Formato del secreto: expresión que describe el formato del propio secreto.

- Antes del secreto: expresión que describe los caracteres que aparecen antes del secreto. De manera predeterminada, esto se establece en

\A|[^0-9A-Za-z], lo que significa que el secreto debe estar al inicio de una línea, o bien que debe estar precedido de un carácter alfanumérico. - Después del secreto: expresión que describe los caracteres que aparecen después del secreto. De manera predeterminada, esto se establece en

\z|[^0-9A-Za-z], lo que significa que al secreto le debe seguir una nueva línea o un carácter que no sea alfanumérico. - Requisitos de coincidencia adicionales: una o más expresiones opcionales con las que el propio secreto debe o no coincidir.

Para los tokens simples, a menudo solo necesitas especificar un formato de secreto. Los otros campos proporcionan flexibilidad para que puedas especificar secretos más complejos sin crear expresiones regulares complejas. Para obtener un ejemplo de un patrón personalizado, vea "Ejemplo de un patrón personalizado especificado mediante requisitos adicionales" a continuación.

Uso del generador de expresiones regulares

El generador usa un modelo de IA generativo donde se escribe una descripción textual del tipo de patrón que quieres detectar, incluidas las cadenas de ejemplo opcionales que se deben detectar. El modelo devuelve hasta tres expresiones regulares para revisar. Para más información, consulte "Acerca del generador de expresiones regulares para patrones personalizados y "Generación de expresiones regulares para patrones personalizados con IA".

Definir un patrón común para un repositorio

Antes de definir un patrón personalizado, debes asegurarte de que el secret scanning esté habilitado en tu repositorio. Para obtener más información, vea «Configuración del examen de secretos para los repositorios».

-

En GitHub.com, navega a la página principal del repositorio.

-

En el nombre del repositorio, haz clic en Configuración. Si no puedes ver la pestaña "Configuración", selecciona el menú desplegable y, a continuación, haz clic en Configuración.

-

En la sección "Seguridad" de la barra lateral, haga clic en Análisis y seguridad del código.

-

Debajo de "Seguridad y análisis de código", encuentra "GitHub Advanced Security".

-

En "Secret scanning", en "Patrones personalizados", haz clic en Nuevo patrón.

-

Escribe los detalles del nuevo patrón personalizado. Debes proporcionar por lo menos el nombre de tu patrón y una expresión regular para el formato de tu patrón secreto.

- En el campo "Nombre de patrón", escribe un nombre para el patrón.

- En el campo "Formato secreto", escriba una expresión regular para el formato del patrón secreto.

- Puede hacer clic en More options (Más opciones) para proporcionar otro tipo de contenido circundante o requisitos de coincidencia adicionales para el formato de secreto.

- Proporciona una secuencia de pruebas de muestra para asegurarte de que tu configuración empate con los patrones que esperas.

-

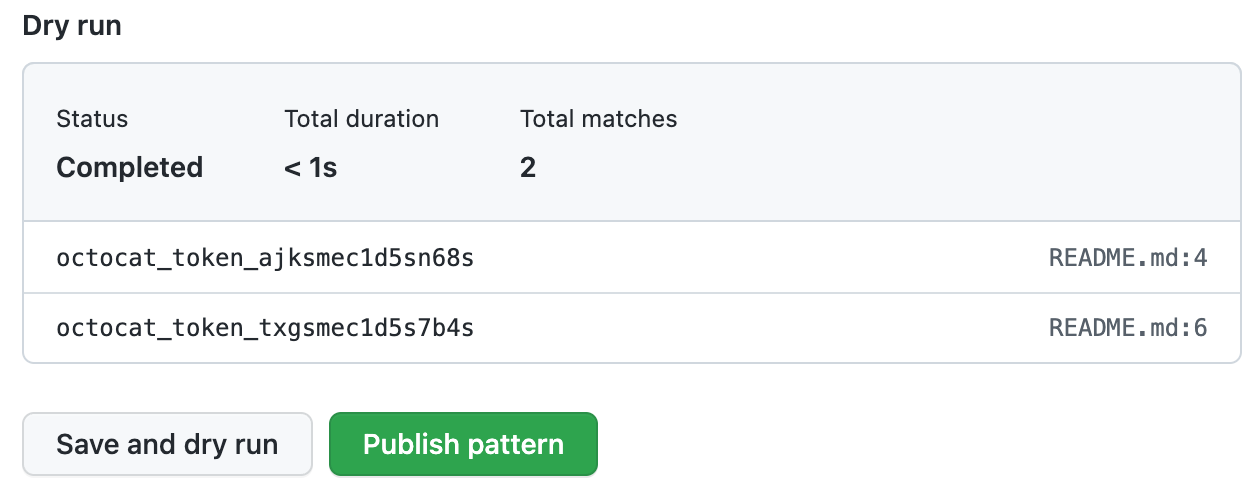

Cuando esté listo para probar el nuevo patrón personalizado, a fin de identificar las coincidencias en el repositorio sin crear alertas, haga clic en Guardar y simular.

-

Cuando termine el simulacro verás un ejemplo de los resultados (hasta 1000). Revisa los resultados e identifica cualquier falso positivo.

-

Edita el nuevo patrón personalizado para corregir cualquier problema con los resultados y, después, haz clic en Guardar y realizar simulacro para probar los cambios.

-

Cuando el nuevo patrón personalizado sea satisfactorio, haz clic en Publicar patrón.

-

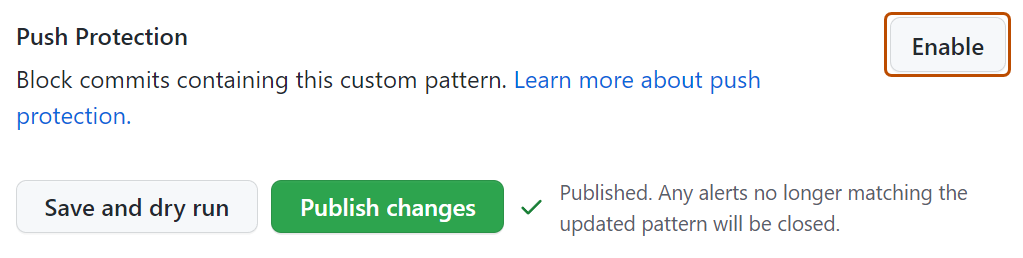

Opcionalmente, para habilitar la protección de inserción para el patrón personalizado, haz clic en Habilitar.

Nota: El botón "Habilitar" no está disponible hasta que el simulacro se realice correctamente y publiques el patrón.

Para más información sobre la protección contra inserciones, consulta "Protección contra el envío de cambios para repositorios y organizaciones".

Después de que se cree el patrón, El secret scanning escanea cualquier secreto en el total de tu historial de Git en todas las ramas presentes de tu repositorio de GitHub.. Para más información sobre cómo visualizar alertas alertas de examen de secretos, consulta "Administración de alertas del examen de secretos".

Ejemplos de un patrón personalizado especificado utilizando requisitos adicionales

Una compañía tiene un token interno con cinco características. Utilizan campos diferentes para especificar cómo identificar los tokens de acuerdo con lo siguiente:

| Característica | Campo y expresión regular |

|---|---|

| Longitud entre 5 y 10 carácteres | Formato del secreto: [$#%@AA-Za-z0-9]{5,10} |

No termina por . | Después del secreto: [^\.] |

| Contiene números y mayúsculas | Requisitos adicionales: el secreto debe coincidir con [A-Z] y [0-9] |

| No incluye más de una minúscula seguida | Requisitos adicionales: el secreto no debe coincidir con [a-z]{2,} |

Contiene uno de $%@! | Requisitos adicionales: el secreto debe coincidir con [$%@!] |

Estos tokens empataron con el patrón personalizado que se describe anteriormente:

a9@AAfT! # Secret string match: a9@AAfT

ee95GG@ZA942@aa # Secret string match: @ZA942@a

a9@AA!ee9 # Secret string match: a9@AA

Estas secuencias no empataron con el patrón personalizado que se describe anteriormente:

a9@AA.!

a@AAAAA

aa9@AA!ee9

aAAAe9

Definir un patrón común para una organización

Antes de definir un patrón personalizado, debes asegurarte de que hayas habilitado el secret scanning para los repositorios que quieras escanear en tu organización. Para habilitar secret scanning en todos los repositorios de la organización, consulta "Administrar la configuración de seguridad y análisis de su organización".

-

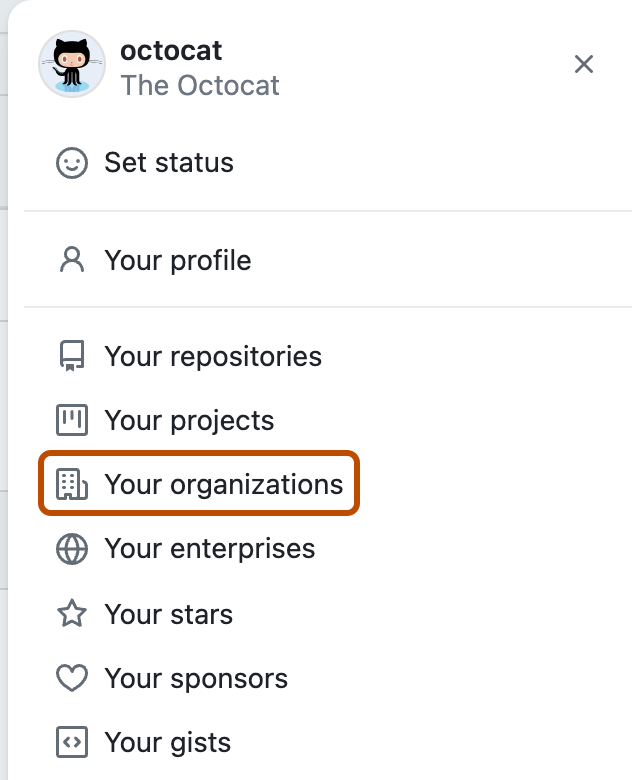

En la esquina superior derecha de GitHub.com, selecciona la foto de perfil y luego haz clic en Sus organizaciones.

-

Junto a la organización, haga clic en Settings.

-

En la sección "Seguridad" de la barra lateral, haga clic en Análisis y seguridad del código.

-

Debajo de "Seguridad y análisis de código", encuentra "GitHub Advanced Security".

-

En "Secret scanning", en "Patrones personalizados", haz clic en Nuevo patrón.

-

Escribe los detalles del nuevo patrón personalizado. Debes proporcionar por lo menos el nombre de tu patrón y una expresión regular para el formato de tu patrón secreto.

- En el campo "Nombre de patrón", escribe un nombre para el patrón.

- En el campo "Formato secreto", escriba una expresión regular para el formato del patrón secreto.

- Puede hacer clic en More options (Más opciones) para proporcionar otro tipo de contenido circundante o requisitos de coincidencia adicionales para el formato de secreto.

- Proporciona una secuencia de pruebas de muestra para asegurarte de que tu configuración empate con los patrones que esperas.

-

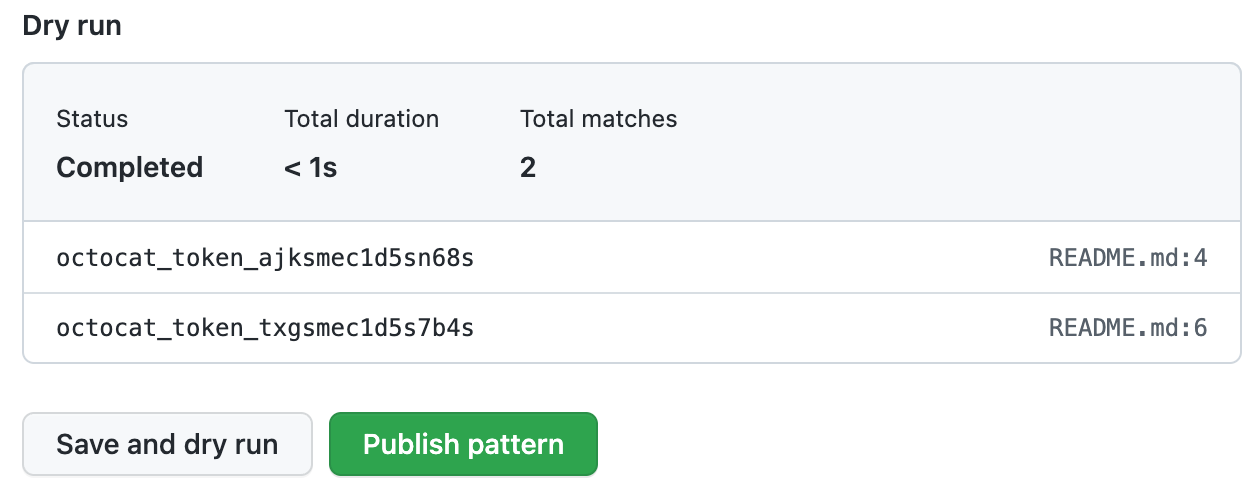

Cuando estés listo para probar el nuevo patrón personalizado para identificar coincidencias en repositorios seleccionados sin crear alertas, haz clic en Guardar y realizar ensayo.

-

Seleccione los repositorios en los que desea realizar el simulacro.

- Para realizar el simulacro en toda la organización, seleccione Todos los repositorios de la organización.

- Para especificar los repositorios en los que desea realizar el simulacro, seleccione Repositorios seleccionados, busque y seleccione hasta 10 repositorios.

-

Cuando tenga todo listo para probar el nuevo patrón personalizado, haga clic en Ejecutar.

-

Cuando termine el simulacro verás un ejemplo de los resultados (hasta 1000). Revisa los resultados e identifica cualquier falso positivo.

-

Edita el nuevo patrón personalizado para corregir cualquier problema con los resultados y, después, haz clic en Guardar y realizar simulacro para probar los cambios.

-

Cuando el nuevo patrón personalizado sea satisfactorio, haz clic en Publicar patrón.

-

Opcionalmente, para habilitar la protección de inserción para el patrón personalizado, haz clic en Habilitar. Para obtener más información, vea «Protección contra el envío de cambios para repositorios y organizaciones».

Notas:

- La opción para habilitar la protección de inserción solo es visible para los patrones publicados.

- La protección de inserción para patrones personalizados solo se aplicará a los repositorios de tu organización que tengan secret scanning como protección de inserción habilitada. Para obtener más información, vea «Protección contra el envío de cambios para repositorios y organizaciones».

- La habilitación de la protección de inserción para patrones personalizados que se encuentran habitualmente puede ser perjudicial para los colaboradores.

Después de crear tu patrón, el secret scanning escaneará en búsqueda de cualquier secreto en los repositorios de tu organización, incluyendo el historial completo de Git en todas las ramas. Se le alertará a los propietarios de las organizaciones y los administradores de los repositorios sobre cualquier secreto que se haya encontrado y podrán revisar la alerta en el repositorio en cuestión. Para obtener más información sobre el visionado de alertas de examen de secretos, consulta "Administración de alertas del examen de secretos".

Definir un patrón común para una cuenta empresarial

Antes de definir un patrón personalizado, debes garantizar que habilitaste el escaneo de secretos para tu cuenta empresarial. Para más información, vea "Habilitación de GitHub Advanced Security para la empresa".

Notas:

- En el nivel empresarial, solo el creador de un patrón personalizado puede editar el patrón y usarlo en un ensayo.

- Solo puedes realizar un simulacro en repositorios a los que tengas acceso de administración. Si un propietario de empresa quiere acceso para realizar simulacros en cualquier repositorio de una organización, se le debe asignar el rol de propietario de la organización. Para obtener más información, vea «Administración del rol en una organización que pertenece a la empresa».

-

En la esquina superior derecha de GitHub.com, haga clic en la imagen de perfil y después en Your enterprises.

-

En la lista de empresas, da clic en aquella que quieras ver.

-

En la barra lateral de la cuenta de empresa, haz clic en Directivas. 1. En "Directivas" de , haz clic en Seguridad y análisis del código.

-

En "Análisis y seguridad de código", haz clic en Características de seguridad.

-

En "Patrones personalizados de examen de secretos", haz clic en Nuevo patrón.

-

Escribe los detalles del nuevo patrón personalizado. Debes proporcionar por lo menos el nombre de tu patrón y una expresión regular para el formato de tu patrón secreto.

- En el campo "Nombre de patrón", escribe un nombre para el patrón.

- En el campo "Formato secreto", escriba una expresión regular para el formato del patrón secreto.

- Puede hacer clic en More options (Más opciones) para proporcionar otro tipo de contenido circundante o requisitos de coincidencia adicionales para el formato de secreto.

- Proporciona una secuencia de pruebas de muestra para asegurarte de que tu configuración empate con los patrones que esperas.

-

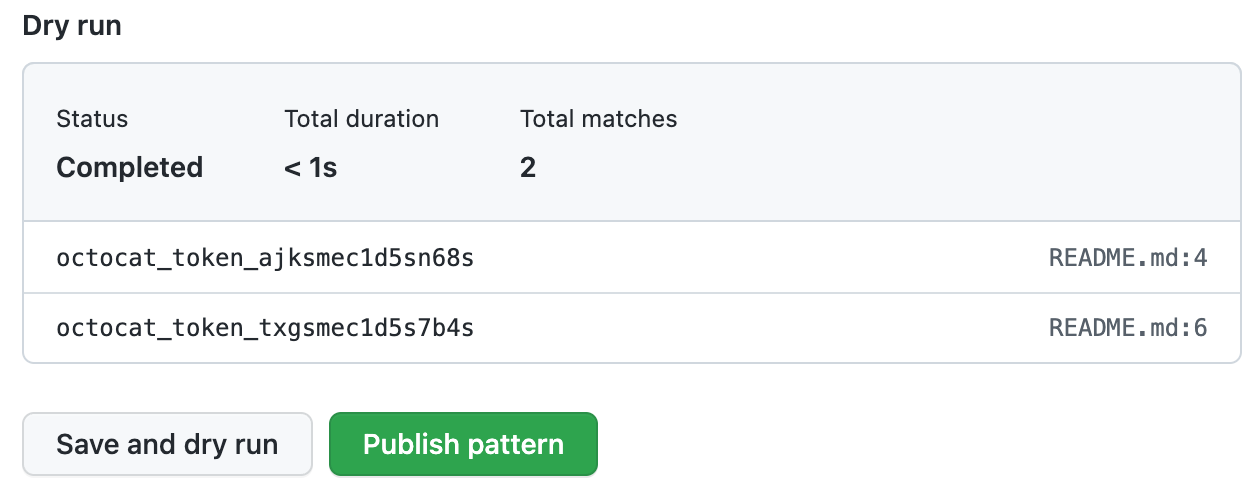

Cuando estés a punto para probar el nuevo patrón personalizado, a fin de identificar las coincidencias en la empresa sin crear alertas, haz clic en Guardar y simular.

-

Busca y selecciona hasta 10 repositorios en los que quieras realizar el simulacro.

-

Cuando tenga todo listo para probar el nuevo patrón personalizado, haga clic en Ejecutar.

-

Cuando termine el simulacro verás un ejemplo de los resultados (hasta 1000). Revisa los resultados e identifica cualquier falso positivo.

-

Edita el nuevo patrón personalizado para corregir cualquier problema con los resultados y, después, haz clic en Guardar y realizar simulacro para probar los cambios.

-

Cuando el nuevo patrón personalizado sea satisfactorio, haz clic en Publicar patrón.

-

Opcionalmente, para habilitar la protección de inserción para el patrón personalizado, haz clic en Habilitar. Para obtener más información, vea «Protección contra el envío de cambios para repositorios y organizaciones».

Notas:

- Para habilitar la protección de inserción para patrones personalizados, secret scanning porque la protección de inserción debe habilitarse en el nivel empresarial. Para obtener más información, vea «Protección contra el envío de cambios para repositorios y organizaciones».

- La habilitación de la protección de inserción para patrones personalizados que se encuentran habitualmente puede ser perjudicial para los colaboradores.

Después de que se haya creado tu patrón, el secret scanning buscará cualquier secreto en los repositorios de las organizaciones de tu empras que tengan habilitada la GitHub Advanced Security, incluyendo en todo el historial de Git de todas las ramas. Se alertará a los propietarios de organizaciones y administradores de repositorios de cualquier secreto que se encuentre y estos podrán revisar la alerta en el repositorio en donde se encontró el secreto. Para obtener más información sobre el visionado de alertas de examen de secretos, consulta "Administración de alertas del examen de secretos".

Editar un patrón personalizado

Cuando guardas un cambio en un patrón personalizado, este cierra todas las alertas alertas de examen de secretos que se crearon utilizando la versión anterior del patrón.

-

Navegar a donde se creó el patrón personalizado. Un patrón personalizado se puede crear en un repositorio, organización o cuenta empresarial.

- Para un repositorio u organización, muestre los valores de "Seguridad y análisis" para el repositorio o la organización donde haya creado el patrón personalizado. Para más información, consulta "Definición de un patrón personalizado para un repositorio" o "Definición de un patrón personalizado para una organización".

- Para una empresa, en "Directivas", muestre el área "Seguridad avanzada" y, después, haga clic en Características de seguridad. Para más información, vea "Definición de un patrón personalizado para una cuenta de empresa" más arriba.

-

Debajo de "Secret scanning", a la derecha del patrón personalizado que quieras editar, haz clic en .

-

Cuando estés a punto para probar el patrón personalizado editado, a fin de identificar las coincidencias sin crear alertas, haz clic en Guardar y simular.

-

Cuando hayas revisado y probado los cambios, haz clic en Publicar cambios.

-

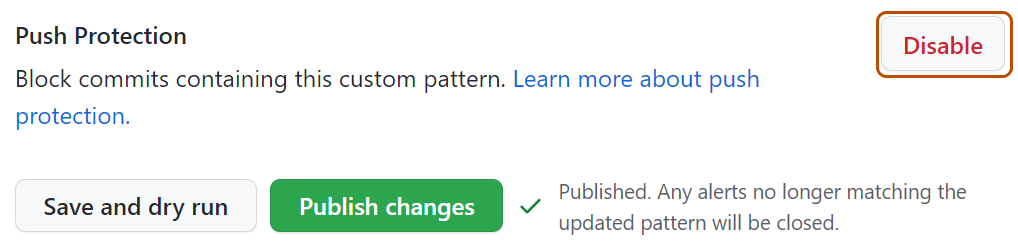

Opcionalmente, para habilitar la protección de inserción para el patrón personalizado, haz clic en Habilitar.

Nota:

- La protección de inserción para patrones personalizados solo se aplicará a los repositorios que tengan secret scanning como protección de inserción habilitada. Para más información sobre cómo habilitar la protección de envío de cambios, consulta "Protección contra el envío de cambios para repositorios y organizaciones".

- La habilitación de la protección de inserción para patrones personalizados que se encuentran habitualmente puede ser perjudicial para los colaboradores.

-

Opcionalmente, para deshabilitar la protección de inserción para el patrón personalizado, haz clic en Deshabilitar.

Eliminar un patrón personalizado

- Navegar a donde se creó el patrón personalizado. Un patrón personalizado se puede crear en un repositorio, organización o cuenta empresarial.

- Para un repositorio u organización, muestre los valores de "Seguridad y análisis" para el repositorio o la organización donde haya creado el patrón personalizado. Para más información, consulta "Definición de un patrón personalizado para un repositorio" o "Definición de un patrón personalizado para una organización".

- Para una empresa, en "Directivas", muestre el área "Seguridad avanzada" y, después, haga clic en Características de seguridad. Para más información, vea "Definición de un patrón personalizado para una cuenta de empresa" más arriba.

- A la derecha del patrón personalizado que quieras eliminar, haz clic en .

- Revisa la confirmación y seleccionar el método para tratar con cualquier alerta abierta que tenga relación con el patrón personalizado.

- Haga clic en Sí, eliminar este patrón.

Métricas para patrones personalizados

Los propietarios de la organización y los usuarios con permisos de administrador pueden ver información general de la actividad para patrones personalizados. La información general incluye la actividad de protección de alertas e inserción para el patrón personalizado durante los últimos 30 días.

Nota: Las métricas de los patrones personalizados están en versión beta pública y están sujetas a cambios.

Visualización de métricas para patrones personalizado

- Navegar a donde se creó el patrón personalizado. Un patrón personalizado se puede crear en un repositorio, organización o cuenta empresarial.

- Para un repositorio u organización, muestre los valores de "Seguridad y análisis" para el repositorio o la organización donde haya creado el patrón personalizado. Para más información, consulta "Definición de un patrón personalizado para un repositorio" o "Definición de un patrón personalizado para una organización".

- Para una empresa, en "Directivas", muestre el área "Seguridad avanzada" y, después, haga clic en Características de seguridad. Para más información, vea "Definición de un patrón personalizado para una cuenta de empresa" más arriba.

- En "Secret scanning", haz clic en la alerta que quieres ver.

Las métricas se muestran bajo el nombre del patrón personalizado.