Acerca del inicio de sesión único de SAML

Puedes habilitar SAML SSO (inicio de sesión único) en tu organización sin requerir que todos los miembros lo usen. Habilitar pero no exigir SAML SSO en tu organización puede facilitar la adopción de SAML SSO por parte de la organización. Una vez que la mayoría de los miembros usen SAML SSO, podrás exigirlo en toda la organización.

Nota: Para utilizar el inicio de sesión único de SAML, la organización debe usar GitHub Enterprise Cloud. Para más información sobre cómo probar GitHub Enterprise Cloud de forma gratuita, vea "Configuración de una versión de prueba de GitHub Enterprise Cloud".

Si habilitas pero no exiges SAML SSO, los miembros de la organización que elijan no usar SAML SSO pueden seguir siendo miembros de esta. Para más información sobre la aplicación de SSO en SAML, consulta "Hacer cumplir el inicio de sesión único de SAML para tu organización".

Nota: La autenticación SAML no es necesaria para colaboradores externos. Para más información sobre los colaboradores externos, consulta "Roles en una organización".

Cuando el SSO de SAML está deshabilitado, todas las identidades externas vinculadas se eliminan de GitHub Enterprise Cloud.

Después de habilitar el inicio de sesión único de SAML, es posible que sea necesario revocar y volver a aplicar las autorizaciones de OAuth app y GitHub App para que tengan acceso a la organización. Para obtener más información, vea «Autorización de aplicaciones de OAuth».

Habilitar y probar el inicio de sesión único SAML para tu organización

Antes de requerir el SSO de SAML en tu organización, asegúrate de que la hayas preparado. Para obtener más información, vea «Prepararse para aplicar el inicio de sesión único SAML en tu organización».

Para más información sobre los proveedores de identidades (IdP) que admite GitHub para el inicio de sesión único de SAML, consulta "Conectar tu proveedor de identidad con tu organización".

-

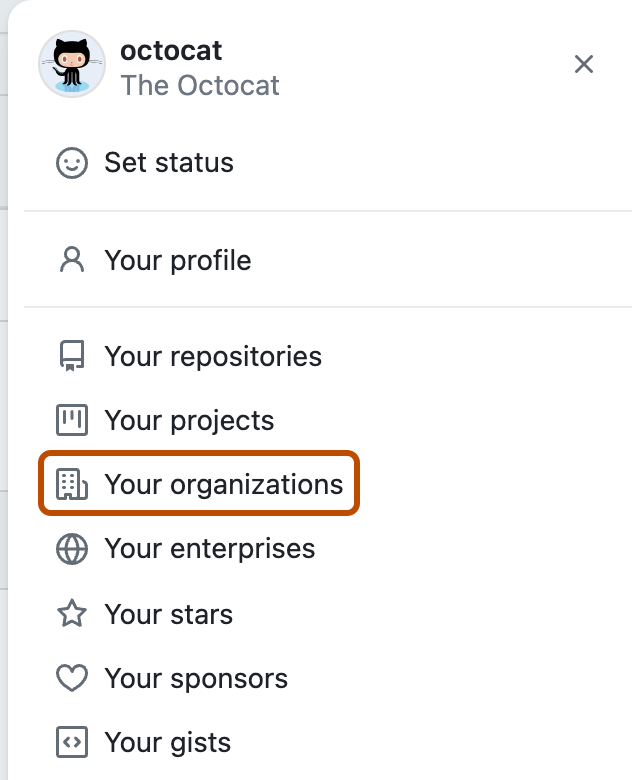

En la esquina superior derecha de GitHub.com, selecciona la foto de perfil y luego haz clic en Sus organizaciones.

-

Junto a la organización, haga clic en Settings.

-

En la sección "Seguridad" de la barra lateral, haz clic en Seguridad de autenticación.

-

En "Inicio de sesión único de SAML", seleccione Habilitar autenticación SAML.

Nota: Después de habilitar el SSO de SAML, puede descargar los códigos de recuperación de inicio de sesión único para poder acceder a la organización incluso cuando el IdP no esté disponible. Para obtener más información, vea «Descargar los códigos de recuperación de inicio de sesión único SAML de tu organización».

-

En el campo "URL de inicio de sesión único", escribe el extremo del HTTPS de tu IdP para las solicitudes de inicio de sesión único. Este valor se encuentra en la configuración de tu IdP.

-

También puedes escribir tu nombre de emisor SAML en el campo "Emisor". Esto verifica la autenticidad de los mensajes enviados.

Nota: Si quieres habilitar la sincronización de equipos para tu organización, el campo "Emisor" es obligatorio. Para obtener más información, vea «Administración de la sincronización de equipos para su organización».

-

En "Certificado público", copia un certificado para verificar las respuestas SAML.

-

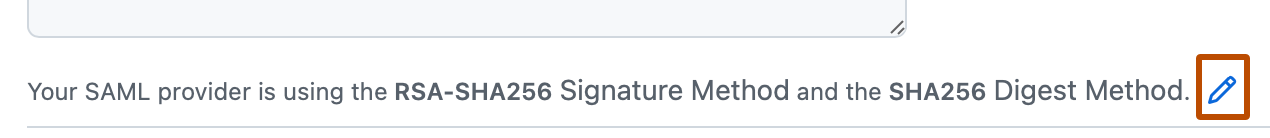

En el certificado público, a la derecha de los métodos de firma y resumen actuales, haz clic en .

-

Selecciona los menús desplegables Método de firma y Método de resumen y después elige el algoritmo de hash que utiliza tu emisor de SAML.

-

Antes de habilitar el SSO de SAML para la organización, haz clic en Probar la configuración de SAML para asegurarte de que la información que has escrito es correcta. Esta prueba usa la autenticación iniciada por el proveedor de servicios (iniciada por SP) y debe realizarse correctamente para poder guardar la configuración de SAML.

Sugerencia: Cuando configura SAML SSO en su organización, puede probar su implementación sin afectar a los miembros de su organización si deja sin marcar la opción Requerir autenticación SAML SSO a todos los miembros de la organización nombre de la organización.