Informationen zur LDAP-Authentifizierung für GitHub Enterprise Server

LDAP ist ein beliebtes Anwendungsprotokoll für den Zugriff auf und die Verwaltung von Verzeichnisinformationsdiensten. Zudem ist es eines der gängigsten Protokolle zur Integration von Drittanbietersoftware in große Benutzerverzeichnisse von Unternehmen. Weitere Informationen findest du unter Lightweight Directory Access Protocol auf Wikipedia.

Wenn du ein LDAP-Verzeichnis für die zentralisierte Authentifizierung verwendest, kannst du die LDAP-Authentifizierung für die Personen konfigurieren, die Ihre GitHub Enterprise Server-Instance verwenden.

Hinweis: Du kannst entweder SAML oder LDAP verwenden, aber nicht beide Optionen.

Wenn du die Authentifizierung für einige Personen zulassen möchtest, die kein Konto bei deinem externen Authentifizierungsanbieter haben, kannst du die Fallbackauthentifizierung für lokale Konten auf Ihre GitHub Enterprise Server-Instance zulassen. Weitere Informationen findest du unter Zulassen integrierter Authentifizierung für Benutzer*innen außerhalb deines Anbieters.

Unterstützte LDAP-Dienste

GitHub Enterprise Server lässt sich in die folgenden LDAP-Dienste integrieren:

- Active Directory

- FreeIPA

- Oracle Directory Server Enterprise Edition

- OpenLDAP

- Open Directory

- 389-ds

Grundlegendes für Benutzernamen bei LDAP

GitHub Enterprise Server normalisiert einen Wert Ihres externen Authentifizierungsanbieters, um den Benutzernamen für jedes neue persönliche Konto auf Ihre GitHub Enterprise Server-Instance festzulegen. Weitere Informationen findest du unter Überlegungen zum Benutzernamen für die externe Authentifizierung.

Konfigurieren von LDAP mit Ihre GitHub Enterprise Server-Instance

Nach der Konfiguration von LDAP können sich Benutzer*innen mit ihren LDAP-Anmeldeinformationen bei deiner Instanz anmelden. Wenn sich Benutzer erstmals anmelden, werden ihre Profilnamen, E-Mail-Adressen und SSH-Schlüssel mit den LDAP-Attributen aus deinem Verzeichnis festgelegt.

Wenn du LDAP-Zugriff für Benutzer über die Verwaltungskonsole konfigurierst, werden deine Benutzerlizenzen erst verwendet, sobald sich ein Benutzer bei deiner Instanz zum ersten Mal anmeldet. Wenn du jedoch ein Konto manuell in den Website-Administratoreinstellungen erstellst, wird die Benutzerlizenz sofort gezählt.

Warnung: Vergewissere dich vor dem Konfigurieren von LDAP für Ihre GitHub Enterprise Server-Instance, dass der LDAP-Dienst paginierte Ergebnisse unterstützt.

- Klicke in einem Verwaltungskonto auf GitHub Enterprise Server und dann in der rechten oberen Ecke einer beliebigen Seite auf „“.

- Wenn du dich nicht bereits auf der Seite „Websiteadministrator“ befindest, klicke in der oberen linken Ecke auf Websiteadministrator.

- Wähle auf der Randleiste „ Websiteadministrator“ die Option Verwaltungskonsole aus.

- Klicke auf der Randleiste unter „Einstellungen“ auf Authentifizierung.

- Wähle unter „Authentication“ (Authentifizierung) die Option LDAP aus.

- Um optional Personen ohne Konto auf deinem externen Authentifizierungssystem mit integrierter Authentifizierung dien anmelden genehmigen zu können, wähle Integrierte Authentifizierung zulassen aus. Weitere Informationen findest du unter Zulassen integrierter Authentifizierung für Benutzer*innen außerhalb deines Anbieters.

- Füge die gewünschten Konfigurationseinstellungen hinzu.

LDAP-Attribute

Verwende diese Attribute, um die Konfiguration von LDAP für Ihre GitHub Enterprise Server-Instance abzuschließen.

| Attributname | Erforderlich | BESCHREIBUNG |

|---|---|---|

Host | Der LDAP-Host, z. B. ldap.example.com oder 10.0.0.30. Wenn der Hostname nur über dein internes Netzwerk verfügbar ist, musst du eventuell zuerst den DNS von Ihre GitHub Enterprise Server-Instance | |

| konfigurieren, damit er den Hostnamen über deine internen Namenserver auflösen kann. | ||

Port | Der Port, der von den LDAP-Diensten des Hosts überwacht wird. Beispiele: 389 und 636 (für LDAPS). | |

Encryption | Die Verschlüsselungsmethode, die verwendet wird, um Kommunikationen zum LDAP-Server zu schützen. Dazu zählen beispielsweise Nur-Text (keine Verschlüsselung), SSL/LDAPS (von Anfang an verschlüsselt) und StartTLS (Upgrade auf verschlüsselte Kommunikation nach dem Herstellen der Verbindung). | |

Domain search user | Der LDAP-Benutzer, der nach anderen Benutzern sucht, die sich anmelden, um die Authentifizierung zuzulassen. In der Regel handelt es sich dabei um ein Dienstkonto, das speziell für Drittanbieterintegrationen erstellt wird. Verwende einen vollqualifizierten Namen wie cn=Administrator,cn=Users,dc=Example,dc=com. Mit Active Directory kannst du auch die [DOMAIN]\[USERNAME]-Syntax (z. B. WINDOWS\Administrator) für den Benutzer der Domänensuche mit Active Directory verwenden. | |

Domain search password | Das Passwort für den Benutzer der Domain-Suche. | |

Administrators group | Benutzerinnen in dieser Gruppe werden auf Websiteadministratorinnen hochgestuft, wenn sie sich bei deiner Appliance anmelden. Wenn du keine Gruppe für LDAP-Administratoren konfigurierst, wird das erste LDAP-Benutzerkonto, das sich bei deiner Appliance anmeldet, automatisch auf einen Websiteadministrator hochgestuft. | |

Domain base | Der vollqualifizierte Distinguished Name (DN) einer LDAP-Unterstruktur, die du nach Benutzern und Gruppen durchsuchen möchtest. Jede Gruppe muss jedoch in derselben Domainbasis definiert sein wie die zugehörigen Benutzerinnen. Wenn du eingeschränkte Benutzergruppen angibst, befinden sich nur die diesen Gruppen zugehörigen Benutzer im Geltungsbereich. Zum Steuern des Zugriffs solltest du die oberste Ebene deiner LDAP-Verzeichnisstruktur als deine Domain-Basis angeben und eingeschränkte Benutzergruppen verwenden. Sie können mehrere Domainbasen konfigurieren. GitHub Enterprise Server sucht jedoch nacheinander in allen konfigurierten Domainbasen nach Benutzerinnen und Gruppenmitgliedschaften, sodass das Konfigurieren mehrerer Domainbasen die Anzahl der ausgeführten LDAP-Abfragen erhöhen kann. Um die Leistung und Stabilität Ihrer Instanz zu gewährleisten, sollten Sie höchstens drei Domainbasen konfigurieren. | |

Restricted user groups | Wenn diese Option angegeben ist, können sich nur die Benutzer dieser Gruppen anmelden. Sie müssen lediglich die allgemeinen Namen (CNs) der Gruppen angeben. Sind keine Gruppen angegeben, können sich alle Benutzer im Bereich der angegebenen Domänenbasis bei deiner GitHub Enterprise Server-Instanz anmelden. Sie können mehrere Gruppen für Benutzerinnen mit eingeschränktem Zugriff konfigurieren. Jede Gruppe erhöht jedoch die Anzahl der LDAP-Abfragen der Gruppenmitgliedschaft, die GitHub Enterprise Server für die einzelnen Benutzerinnen ausführt. Um Zeitüberschreitungen bei der Authentifizierung und Probleme mit der Synchronisierungsleistung zu verhindern, sollten Sie höchstens drei Gruppen konfigurieren. | |

User ID | Das LDAP-Attribut, das den LDAP-Benutzer identifiziert, der versucht, sich zu authentifizieren. Nach dem Herstellen einer Zuordnung können Benutzer ihre GitHub Enterprise Server-Benutzernamen ändern. Dieses Feld sollte für die meisten Active Directory-Installationen auf sAMAccountName festgelegt sein, kann aber für andere LDAP-Lösungen wie OpenLDAP auf uid festgelegt sein. Standardwert: uid. | |

Profile name | Der Name, der auf der GitHub Enterprise Server-Profilseite des Benutzers angezeigt wird. Sofern die LDAP-Synchronisierung nicht aktiviert ist, können Benutzer ihre Profilnamen ändern. | |

Emails | Die E-Mail-Adressen für das GitHub Enterprise Server-Konto eines Benutzers. | |

SSH keys | Die öffentlichen SSH-Schlüssel, die an das GitHub Enterprise Server-Konto eines Benutzers angehängt sind. Die Schlüssel müssen im OpenSSH-Format vorliegen. | |

GPG keys | Die GPG-Schlüssel, die an das GitHub Enterprise Server-Konto eines Benutzers angehängt sind. | |

Disable LDAP authentication for Git operations | Wenn ausgewählt, wird die Möglichkeit der Benutzer deaktiviert, LDAP-Kennwörter zum Authentifizieren von Git-Vorgängen zu verwenden. | |

Enable LDAP certificate verification | Wenn ausgewählt, wird die LDAP-Zertifikatüberprüfung aktiviert. | |

Synchronization | Wenn ausgewählt, wird die LDAP-Synchronisierung aktiviert. |

Passwortauthentifizierung für Git-Vorgänge deaktivieren

Um die Verwendung von personal access token oder SSH-Schlüsseln für den Git-Zugriff zu erzwingen, kannst du die Kennwortauthentifizierung für Git-Vorgänge deaktivieren. Dies kann dazu beitragen, dass dein Server nicht durch LDAP-Authentifizierungsanforderungen überlastet wird.

Diese Einstellung wird empfohlen, da ein langsam reagierender LDAP-Server, insbesondere in Kombination mit einer Vielzahl an Anforderungen (infolge des automatischen Abrufens) häufig für Leistungsprobleme und Ausfälle verantwortlich ist.

Um die Kennwortauthentifizierung für Git-Vorgänge zu deaktivieren, wählst du in den LDAP-Einstellungen Authentifizierung mit Benutzername und Kennwort für Git-Vorgänge deaktivieren aus.

Wenn ein Benutzer versucht, ein Kennwort für Git-Vorgänge über die Befehlszeile zu verwenden, wird bei Auswahl dieser Option eine Fehlermeldung mit folgendem Wortlaut angezeigt: Password authentication is not allowed for Git operations. You must use a personal access token.

LDAP-Zertifikatsverifizierung aktivieren

Du kannst das mit TLS verwendete LDAP-Serverzertifikat überprüfen, indem du die LDAP-Zertifikatsüberprüfung aktivierst.

Um die LDAP-Zertifikatsüberprüfung zu aktivieren, wählst du in den LDAP-Einstellungen LDAP-Zertifikatsüberprüfung aktivieren aus.

Wenn diese Option ausgewählt ist, wird das Zertifikat validiert, um Folgendes sicherzustellen:

- Wenn das Zertifikat mindestens einen Subject Alternative Name (SAN) enthält, stimmt einer der SANs mit dem LDAP-Hostnamen überein. Andernfalls stimmt der allgemeine Name (Common Name, CN) mit dem LDAP-Hostnamen überein.

- Das Zertifikat ist nicht abgelaufen.

- Das Zertifikat wurde von einer vertrauenswürdigen Zertifizierungsstelle (CA) signiert.

LDAP-Synchronisierung aktivieren

Du kannst die rollenbasierte Zugriffssteuerung für Benutzerinnen von deinem LDAP-Server aus einrichten, indem du die GitHub Enterprise Server-Mitgliedschaft von Benutzerinnen und Teams mit deinen vorhandenen LDAP-Gruppen synchronisierst. Weitere Informationen findest du unter Ein Team erstellen.

Die LDAP-Synchronisierung erstellt keine Benutzerkonten für Ihre GitHub Enterprise Server-Instance. Weitere Informationen findest du unter „Anzeigen und Erstellen von LDAP-Benutzern“.

Hinweis: Die Verwendung der LDAP-Synchronisierung mit Gruppen mit mehr als 1499 Mitgliedern kann zu Fehlern bei der Synchronisierung der Teammitgliedschaft führen.

Wenn du Active Directory verwendest, können bei der Benutzersuche und Teamsynchronisierung Fehler auftreten, wenn die für die Teams oder in der Verwaltungskonsole konfigurierten LDAP-Gruppen mehr als 1500 Mitglieder enthalten, da dies den MaxValRange-Grenzwert in Active Directory überschreitet. Als Problemumgehung kannst du Active Directory-Gruppen mit weniger als 1.500 Mitgliedern verwenden oder einen Active Directory-Administratorin bitten, den MaxValRange-Wert für deine Domänencontroller zu erhöhen. Weitere Informationen findest du in Microsoft Learn unter Anzeigen und Festlegen von LDAP-Richtlinien in Active Directory mithilfe von Ntdsutil.exe.

Wenn du Unterstützung bei der Entscheidung benötigst, ob eine Änderung des MaxValRange-Werts der richtige Ansatz für deine Active Directory-Umgebung ist, wende dich an den Microsoft-Support.

Um die LDAP-Synchronisierung zu aktivieren, wähle in deinen LDAP-Einstellungen die Option Synchronization (Synchronisierung) aus.

Wenn du ein Synchronisierungsintervall für alle Benutzer und alle Teams auswählen möchtest, klicke auf die Einblendmenüs. Wähle dann every 1 hour (1 Stunde), every 4 hours (4 Stunden) oder every 24 hours (24 Stunden) aus.

Um bestimmte Attribute aus LDAP automatisch zu synchronisieren, klicke unter „Synchronize User Emails, SSH & GPG Keys“ (Benutzer-E-Mails, SSH- und GPG-Schlüssel synchronisieren) auf Synchronize Emails (E-Mails synchronisieren) Synchronize SSH Keys (SSH-Schlüssel synchronisieren) und/oder Synchronize GPG Keys (GPG-Schlüssel synchronisieren).

Nach der Aktivierung der LDAP-Synchronisierung wird ein Synchronisierungsauftrag entsprechend dem angegebenen Zeitintervall ausgeführt, um die folgenden Vorgänge in jedem Benutzerkonto durchzuführen:

- Wenn du die integrierte Authentifizierung für Benutzer außerhalb deines Identity Providers erlaubt hast und der Benutzer die integrierte Authentifizierung verwendet, kannst du zum nächsten Benutzer wechseln.

- Wenn für den Benutzer keine LDAP-Zuordnung vorliegt, solltest du versuchen, den Benutzer einem LDAP-Eintrag im Verzeichnis zuzuordnen. Wenn es nicht möglich ist, den Benutzer einem LDAP-Eintrag zuzuordnen, sperre den Benutzer, und wechsle zum nächsten Benutzer.

- Wenn eine LDAP-Zuordnung vorliegt, der entsprechende LDAP-Eintrag im Verzeichnis jedoch fehlt, sperre den Benutzer, und wechsle zum nächsten Benutzer.

- Wenn der entsprechende LDAP-Eintrag als deaktiviert markiert wurde und der Benutzer nicht bereits gesperrt ist, sperre den Benutzer, und wechsle zum nächsten Benutzer.

- Wenn der entsprechende LDAP-Eintrag nicht als deaktiviert markiert ist, der Benutzer gesperrt ist und Reactivate suspended users (Gesperrte Benutzer erneut aktivieren) im Admin Center aktiviert ist, entsperre den Benutzer.

- Sperre den Benutzer, wenn Benutzergruppen mit eingeschränktem Zugriff in der Instanz konfiguriert sind und sich der entsprechende LDAP-Eintrag nicht in einer dieser Gruppen befindet.

- Entsperre den Benutzer, wenn Benutzergruppen mit eingeschränktem Zugriff in der Instanz konfiguriert sind, wenn sich der entsprechende LDAP-Eintrag in einer dieser Gruppen befindet und wenn Reactivate suspended users (Gesperrte Benutzer erneut aktivieren) im Admin Center aktiviert ist.

- Wenn der entsprechende LDAP-Eintrag das Attribut

nameenthält, aktualisiere den Profilnamen des Benutzers. - Wenn sich der entsprechende LDAP-Eintrag in der Gruppe „Administrators“ (Administratoren) befindet, stufe den Benutzer auf einen Websiteadministrator hoch.

- Wenn sich der entsprechende LDAP-Eintrag nicht in der Gruppe „Administrators“ (Administratoren) befindet, stufe den Benutzer bzw. die Benutzerin auf ein normales Konto zurück, es sei denn, das Konto wird gesperrt. Gesperrte Administrator*innen werden nicht herabgestuft und bleiben auf den Seiten „Websiteadministratoren“ und „Unternehmensbesitzer“ aufgeführt.

- Wenn das Feld „LDAP User“ (LDAP-Benutzer) für E-Mails festgelegt ist, synchronisiere die E-Mail-Einstellungen des Benutzers mit dem LDAP-Eintrag. Lege den ersten LDAP-

mail-Eintrag als primäre E-Mail-Adresse fest. - Wenn das Feld „LDAP User“ (LDAP-Benutzer) für öffentliche SSH-Schlüssel festgelegt ist, synchronisiere die öffentlichen SSH-Schlüssel des Benutzers mit dem LDAP-Eintrag.

- Wenn das Feld „LDAP User“ (LDAP-Benutzer) für GPG-Schlüssel festgelegt ist, synchronisiere die GPG-Schlüssel des Benutzers mit dem LDAP-Eintrag.

Hinweis: LDAP-Einträge können nur als deaktiviert gekennzeichnet werden, wenn du Active Directory verwendest und das Attribut userAccountControl vorhanden und mit ACCOUNTDISABLE gekennzeichnet ist. Einige Varianten von Active Directory, z. B. AD LDS und ADAM, unterstützen das Attribut userAccountControl nicht.

Darüber hinaus wird ein Synchronisierungsauftrag im angegebenen Zeitintervall ausgeführt, um die folgenden Aktionen für jedes Team durchzuführen, das einer LDAP-Gruppe zugeordnet wurde:

-

Wenn die entsprechende LDAP-Gruppe eines Teams entfernt wurde, entferne alle Mitglieder aus dem Team.

-

Wenn Einträge von LDAP-Mitgliedern aus der LDAP-Gruppe entfernt wurden, entferne die entsprechenden Benutzer aus dem Team. Wenn der Benutzer nicht länger Mitglied eines Teams in der Organisation und kein Organisationsbesitzer ist, entferne den Benutzer aus der Organisation. Wenn der Benutzer den Zugriff auf die Repositorys verloren hat, lösche die privaten Forks, die der Benutzer für diese Repositorys besitzt.

Hinweis: Bei der LDAP-Synchronisierung wird ein Benutzer nicht aus einer Organisation entfernt, wenn der Benutzer ein Organisationsbesitzer ist. Stattdessen muss ein anderer Organisationsbesitzer den Benutzer manuell entfernen.

-

Wenn die LDAP-Mitgliedereinträge zur LDAP-Gruppe hinzugefügt wurden, füge die entsprechenden Benutzer dem Team hinzu. Wenn der Benutzer den Zugriff auf Repositorys zurückerlangt, solltest du die privaten Forks der Repositorys wiederherstellen, die gelöscht wurden, weil der Benutzer den Zugriff in den vergangenen 90 Tagen verloren hat.

Im Rahmen der Optimierungskonfiguration wird LDAP Sync deine geschachtelte Teamstruktur nicht übertragen. Um unter- und übergeordnete Teambeziehungen zu erstellen, musst Du die verschachtelte Teamstruktur manuell neu erstellen und mit der entsprechenden LDAP-Gruppe synchronisieren. Weitere Informationen findest du unter Ein Team erstellen.

Sicherheitswarnung:

Wenn die LDAP-Synchronisierung aktiviert ist, können Websiteadministratoren und Organisationsinhaber das LDAP-Verzeichnis nach Gruppen durchsuchen, um sie dem Team zuzuordnen.

Dadurch können sensible Organisationsinformationen potenziell Vertragsnehmern oder anderen nicht privilegierten Benutzern offengelegt werden, darunter

- die Verfügbarkeit von spezifischen LDAP-Gruppen, die für den Benutzer der Domänensuche sichtbar sind,

- Mitglieder der LDAP-Gruppe, die über GitHub Enterprise Server-Benutzerkonten verfügen, die beim Erstellen eines Teams offengelegt werden, das mit dieser LDAP-Gruppe synchronisiert ist.

Wenn die Offenlegung solcher Informationen nicht gewünscht wird, sollte dein Unternehmen oder deine Organisation in der Administratorkonsole die Berechtigungen des konfigurierten Benutzers der Domänensuche einschränken. Ist eine solche Einschränkung nicht möglich, wenden Sie sich unter GitHub Enterprise Support an uns.

Unterstützte LDAP-Gruppenobjektklassen

GitHub Enterprise Server unterstützt die folgenden LDAP-Gruppenobjektklassen. Gruppen können verschachtelt werden.

groupgroupOfNamesgroupOfUniqueNamesposixGroup

LDAP-Benutzer anzeigen und erstellen

Wenn du LDAP verwendest, erstellt deine Instanz ein Benutzerkonto, wenn sich eine Person zum ersten Mal erfolgreich mit LDAP-Anmeldeinformationen anmeldet. Alternativ kannst du ein Benutzerkonto manuell bereitstellen.

Du kannst die vollständige Liste der LDAP-Benutzer anzeigen, die Zugriff auf deine Instanz besitzen, und neue Benutzer bereitstellen.

- Melde dich unter

http(s)://HOSTNAME/loginbei Ihre GitHub Enterprise Server-Instance an. - Klicke in einem Verwaltungskonto auf GitHub Enterprise Server und dann in der rechten oberen Ecke einer beliebigen Seite auf „“.

- Wenn du dich nicht bereits auf der Seite „Websiteadministrator“ befindest, klicke in der oberen linken Ecke auf Websiteadministrator.

- Klicke auf der linken Randleiste auf LDAP users (LDAP-Benutzer).

- Gib zum Suchen nach einem Benutzer einen vollständigen oder einen Teil von einem Benutzernamen ein, und klicke auf Search (Suchen). Die vorhandenen Benutzer werden in den Suchergebnissen angezeigt. Wenn ein Benutzer nicht vorhanden ist, klicke auf Create (Erstellen), um das neue Benutzerkonto bereitzustellen.

LDAP-Konten aktualisieren

Nur wenn die LDAP-Synchronisierung aktiviert ist, werden Änderungen an LDAP-Konten automatisch mit GitHub Enterprise Server synchronisiert.

- Zum Verwenden einer neuen LDAP-Administratorgruppe müssen die Benutzer manuell auf GitHub Enterprise Server hoch- und zurückgestuft werden, um die Änderungen in LDAP zu berücksichtigen.

- Zum Hinzufügen oder Entfernen von LDAP-Konten in LDAP-Administratorgruppen stufst du die Konten auf GitHub Enterprise Server höher oder tiefer.

- Zum Entfernen von LDAP-Konten sperrst du die GitHub Enterprise Server-Konten.

LDAP-Konten manuell synchronisieren

- Melde dich unter

http(s)://HOSTNAME/loginbei Ihre GitHub Enterprise Server-Instance an. - Klicke in einem Verwaltungskonto auf GitHub Enterprise Server und dann in der rechten oberen Ecke einer beliebigen Seite auf „“.

- Wenn du dich nicht bereits auf der Seite „Websiteadministrator“ befindest, klicke in der oberen linken Ecke auf Websiteadministrator.

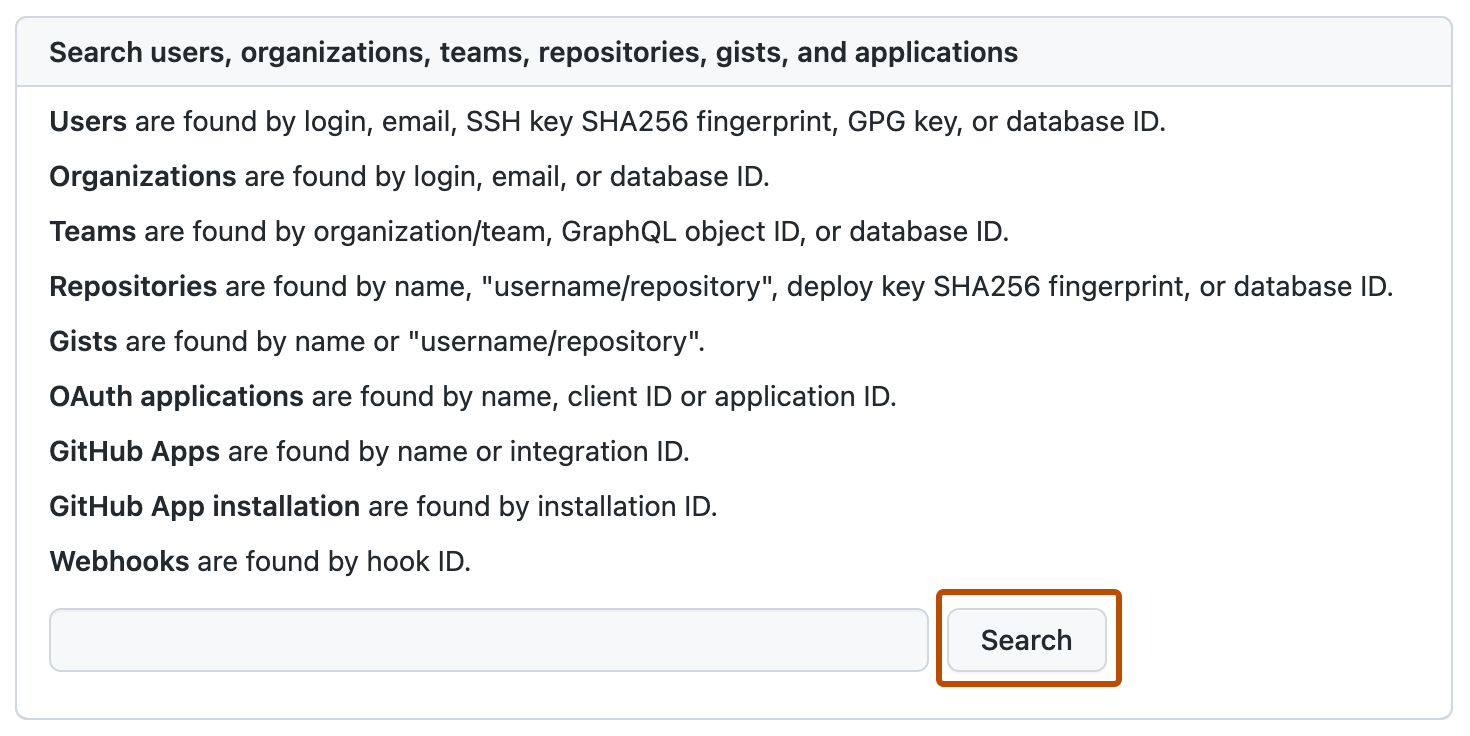

- Gib unter „Benutzer, Organisationen, Teams, Repositorys, Gists und Anwendungen durchsuchen“ den Namen des Benutzers oder der Benutzerin in das Textfeld ein.

- Wähle rechts neben dem Textfeld die Option Suchen aus.

- Wenn keine genaue Übereinstimmung mit dem Kontonamen gefunden wird, wähle unter „Suchergebnisse: Konten“ im Abschnitt „Fuzzyübereinstimmungen“ den Namen des Benutzers bzw. der Benutzerin aus, den bzw. die du verwalten möchtest.

- Wenn keine genaue Übereinstimmung mit dem Kontonamen gefunden wird, wähle unter „Suchergebnisse: Konten“ im Abschnitt „Fuzzyübereinstimmungen“ den Namen des Benutzers bzw. der Benutzerin aus, den bzw. die du verwalten möchtest.

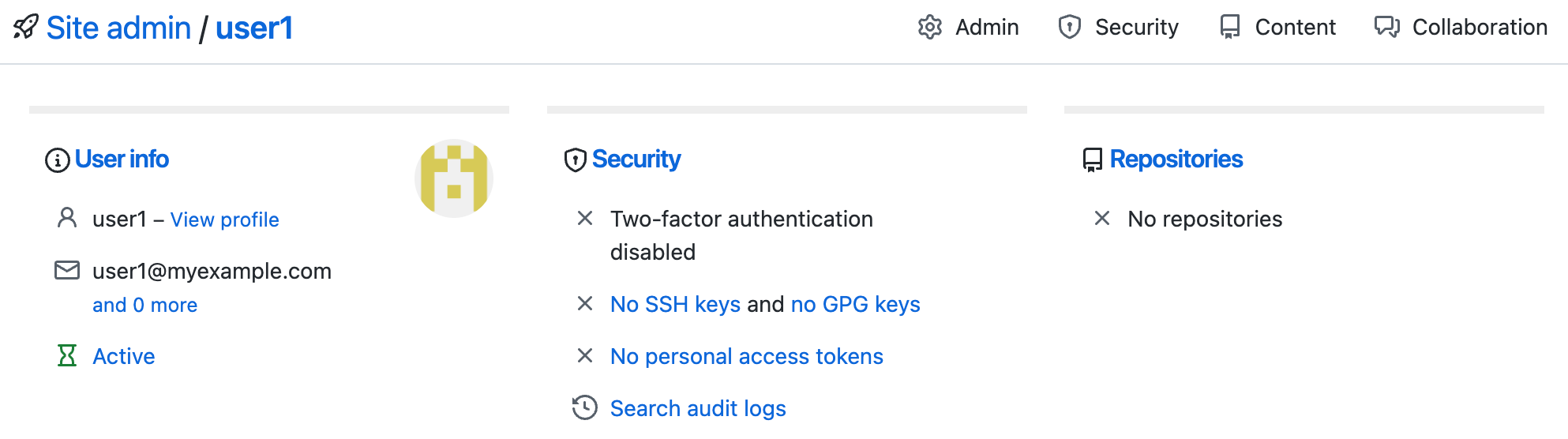

- Überprüfe die Benutzerdetails auf der Websiteadministratorseite, um zu bestätigen, dass du den/die richtigen Benutzerin identifiziert haben.

- Wähle in der rechten oberen Ecke der Seite die Option Administrator aus.

- Klicke unter „LDAP“ auf Sync now (Jetzt synchronisieren), um das Konto manuell mit Daten aus deinem LDAP-Server zu aktualisieren.

Du kannst auch die API verwenden, um eine manuelle Synchronisierung auszulösen.

Widerrufen des Zugriffs auf Ihre GitHub Enterprise Server-Instance

Wenn die LDAP-Synchronisierung aktiviert ist, wird durch das Entfernen der LDAP-Anmeldeinformationen eines Benutzers das Konto des Benutzers nach der nächsten Synchronisierungsausführung gesperrt.

Bei nicht aktivierter LDAP-Synchronisierung musst du das GitHub Enterprise Server-Konto nach dem Entfernen der LDAP-Anmeldeinformationen manuell sperren. Weitere Informationen findest du unter Benutzer sperren und entsperren.

Informationen zur Protokollierung für LDAP

Protokollereignisse für LDAP werden in Protokolldateien unter Ihre GitHub Enterprise Server-Instance

angezeigt. Ereignisse im Zusammenhang mit LDAP-Vorgängen sind in auth.log, ldap-sync.log und ldap.log zu FINDEN. Weitere Informationen findest du unter Informationen zu Systemprotokollen.

Einschränkungen für LDAP für GitHub Enterprise Server

Die Einstellung für die GitHub Enterprise Server-LDAP-Authentifizierungszeitüberschreitung beträgt 10 Sekunden. Dies bedeutet, dass alle LDAP-Abfragen, die für Benutzerauthentifizierungs- und Gruppenmitgliedschaftsabfragen erforderlich sind (wenn Administratoren und eingeschränkte Benutzergruppen in der Verwaltungskonsole konfiguriert sind), innerhalb von 10 Sekunden erfolgreich abgeschlossen werden müssen, wenn sich ein LDAP-Benutzer bei GitHub Enterprise Server anmeldet. GitHub Enterprise Server unterstützt derzeit keine Verlängerung dieser 10-sekündigen LDAP-Authentifizierungszeitüberschreitung, da dies negative Auswirkungen auf andere Dienste der Anwendung haben kann und zu einer schlechten Leistung oder unerwarteten Ausfällen führen kann. Es wird empfohlen, die Netzwerklatenz zwischen % data variables.product.product_name %} und LDAP-Servern einzuschränken, um Authentifizierungszeitüberschreitungen zu vermeiden.