关于 SAML 单点登录

无需所有成员使用 SAML SSO,即可在组织中将其启用。 在组织中启用但不实施 SAML SSO 可帮助组织顺利采用 SAML SSO。 一旦组织内的大多数成员使用 SAML SSO,即可在组织内将其实施。

注意:若要使用 SAML 单一登录,你的组织必须使用 GitHub Enterprise Cloud。 有关如何免费试用 GitHub Enterprise Cloud 的详细信息,请参阅“设置 GitHub Enterprise Cloud 的试用版”。

如果启用但不实施 SAML SSO,则选择不使用 SAML SSO 的组织成员仍可以是组织的成员。 有关强制实施 SAML SSO 的详细信息,请参阅“实施组织的 SAML 单点登录”。

注意: 外部协作者不需要进行 SAML 身份验证。 有关外部协作者的详细信息,请参阅“组织中的角色”。

禁用 SAML SSO 后,所有关联的外部标识将从 GitHub Enterprise Cloud 中删除。

启用 SAML SSO 后,可能需要撤销 OAuth app 和 GitHub App 授权并重新授权,然后才能访问组织。 有关详细信息,请参阅“授权 OAuth 应用”。

启用和测试组织的 SAML 单点登录

在组织中实施 SAML SSO 之前,请确保您已准备好组织。 有关详细信息,请参阅“准备在组织中实施 SAML 单点登录”。

有关 GitHub 支持用于 SAML SSO 的标识提供者 (IdP) 的详细信息,请参阅“将身份提供程序连接到组织”。

-

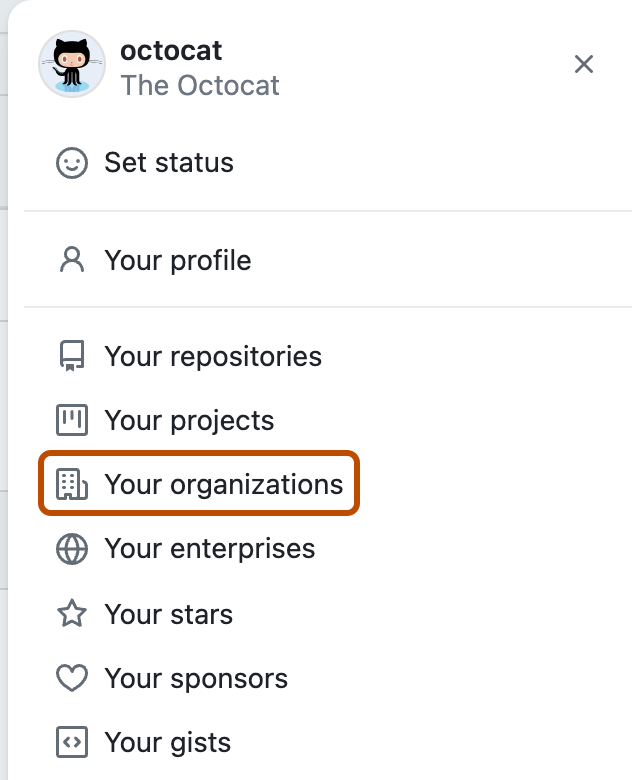

在 GitHub.com 的右上角,选择个人资料照片,然后单击 “你的组织”****。

-

在组织旁边,单击“设置”。

-

在侧边栏的“安全性”部分中,单击“ 身份验证安全性”。

-

在“SAML 单一登录”下,选择“启用 SAML 身份验证”。

注意:启用 SAML SSO 后,可以下载单一登录恢复代码,以便即使在 IdP 不可用时也能访问组织。 有关详细信息,请参阅“下载组织的 SAML 单点登录恢复代码”。

-

在“Sign on URL”(登录 URL)字段中,为单点登录请求输入 IdP 上的 HTTPS 端点。 此值可在 IdP 配置中找到。

-

可选择在“Issuer”(签发者)字段中,输入 SAML 签发者的姓名。 此操作验证已发送消息的真实性。

注意:如果要为组织启用团队同步,则需要“颁发者”字段。 有关详细信息,请参阅“管理组织中的团队同步”。

-

在“Public Certificate”(公共证书)下,粘贴证书以验证 SAML 响应。

-

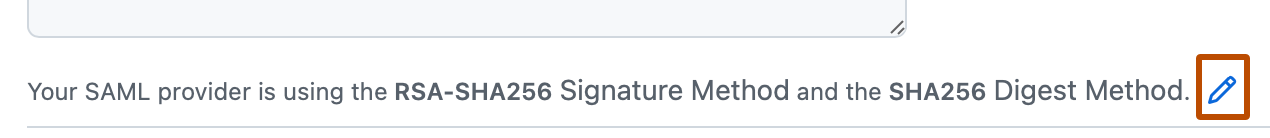

在你的公共证书下,在当前签名和摘要方法的右侧,单击 。

-

选择“签名方法”和“摘要方法”下拉菜单,然后单击 SAML 颁发者使用的哈希算法。

-

在为组织启用 SAML SSO 之前,请单击“测试 SAML 配置”,以确保输入的信息正确。 此测试使用服务提供商发起(SP 发起的)身份验证,并且必须先成功,然后才能保存 SAML 设置。

提示: 在组织中设置 SAML SSO 时,可通过不选中“要求组织的所有成员进行 SAML SSO 身份验证”,在不影响组织成员的情况下测试实现。