Sobre a gestão de configurações de segurança e análise

O GitHub pode ajudar você a proteger os repositórios na sua organização. É possível gerenciar os recursos de segurança e análise para todos os repositórios existentes ou novos que os integrantes criarem na sua organização. Organizações que usam GitHub Enterprise Cloud com uma licença para GitHub Advanced Security também podem gerenciar o acesso a essas funcionalidades. Para obter mais informações, confira a documentação do GitHub Enterprise Cloud.

Observação: você não pode desabilitar alguns recursos de segurança e análise que estão habilitados por padrão em repositórios públicos.

Você pode habilitar recursos de segurança em larga escala rapidamente com o GitHub-recommended security configuration, uma coleção de configurações de ativação de segurança que podem ser aplicadas a repositórios em uma organização. Você pode personalizar ainda mais os recursos do GitHub Advanced Security no nível da organização com global settings. Confira "Sobre a habilitação de recursos de segurança em escala".

Nota: Security configurations e global settings estão em beta e sujeito a mudanças.

Se você habilitar recursos de segurança e análise, o GitHub executará a análise somente leitura no seu repositório.

Exibir as configurações de segurança e análise

-

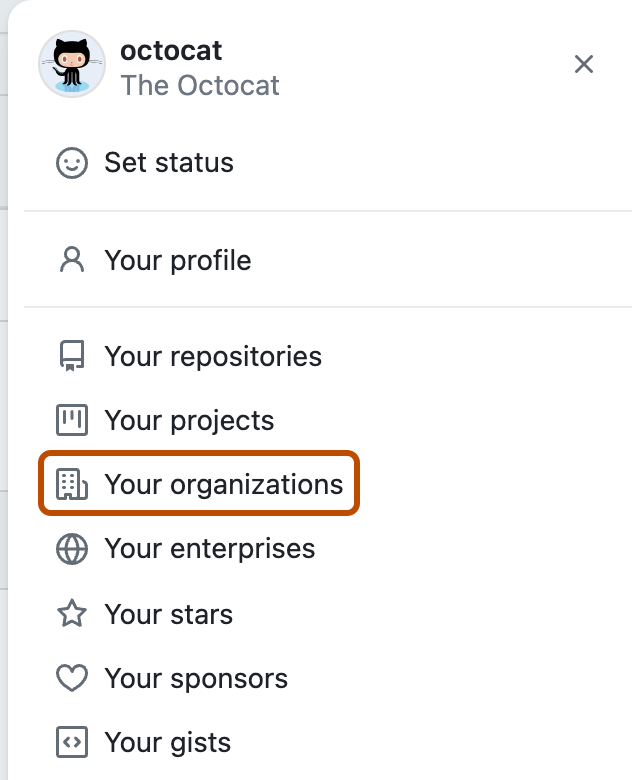

No canto superior direito do GitHub.com, selecione sua foto do perfil e em Suas organizações.

-

Ao lado da organização, clique em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

A página exibida permite que você habilite ou desabilite todas as funcionalidades de segurança e análise dos repositórios na sua organização.

Como habilitar ou desabilitar um recurso para todos os repositórios existentes

Você pode habilitar ou desabilitar funcionalidades para todos os repositórios. O impacto de suas alterações nos repositórios da organização é determinado pela visibilidade:

- Relatórios privados de vulnerabilidades – suas alterações afetam apenas os repositórios públicos.

- Grafo de dependência – Suas alterações afetam apenas repositórios privados porque a funcionalidade está sempre habilitada para repositórios públicos.

- Dependabot alerts – Suas alterações afetam todos os repositórios.

- Dependabot security updates – Suas alterações afetam todos os repositórios.

- Secret scanning – Suas alterações afetam repositórios públicos e pacotes npm públicos dos quais esses repositórios podem depender. Essa opção controla se o alertas de verificação de segredo para usuários está ou não habilitado. Alertas de verificação de segredo para parceiros sempre é executado em todos os repositórios públicos.

- Code scanning – suas alterações afetam os repositórios públicos. Para obter informações sobre repositórios qualificados, confira Como definir a configuração padrão da verificação de código em escala. Em repositórios que não são qualificados para a configuração padrão, você pode definir a configuração avançada no nível do repositório. Para obter mais informações, consulte "Como definir a configuração avançada da verificação de código".

-

Vá para as configurações de segurança e análise da sua organização. Para obter mais informações, confira "Como exibir as configurações de segurança e análise".

-

Em "Segurança e análise de código", à direita do recurso, clique em Desabilitar tudo ou Habilitar tudo para exibir uma caixa de diálogo de confirmação.

-

Examine as informações na caixa de diálogo.

-

Opcionalmente, se estiver ativando relatórios de vulnerabilidade privada, gráfico de dependência ou Dependabot, selecione Habilitar por padrão para novos repositórios privados.

-

Quando estiver pronto para fazer as alterações, clique em Desabilitar RECURSO ou em Habilitar RECURSO para habilitar ou desabilitar o recurso em todos os repositórios da sua organização.

-

Opcionalmente, na seção das configurações de segurança e análise do seu recurso, selecione configurações adicionais de habilitação. As configurações adicionais de habilitação podem incluir:

- Habilitação automática para um tipo específico de repositório

- Configurações específicas de recursos, como recomendar o conjunto de consultas estendidas para a configuração padrão do code scanning em toda a organização ou validação automática de segredos para o secret scanning

Observações:

- Se você desabilitar CodeQL code scanning em todos os repositórios, essa alteração não será refletida nas informações de cobertura mostradas na visão geral de segurança da organização. Vai parecer que os repositórios continuam com o code scanning habilitado na exibição "Cobertura de Segurança".

- A habilitação da code scanning para todos os repositórios qualificados em uma organização não substituirá as configurações existentes do code scanning. Para saber como definir a configuração padrão com opções diferentes para repositórios específicos, confira "Como definir a configuração padrão da verificação de código."

Ao habilitar uma ou mais funcionalidades de segurança e análise para repositórios existentes, você verá todos os resultados exibidos em GitHub dentro de minutos:

- Todos os repositórios existentes terão a configuração selecionada.

- Os novos repositórios seguirão a configuração selecionada se você tiver habilitado a caixa de seleção de novos repositórios.

- Usamos as permissões para digitalizar arquivos de manifesto para aplicar os serviços relevantes.

- Se habilitado, você verá informações de dependência no grafo de dependência.

- Se essa opção for habilitada, o GitHub vai gerar Dependabot alerts para dependências vulneráveis ou malware.

- Se habilitado, as atualizações de segurança Dependabot criarão solicitações de pull para atualizar dependências vulneráveis quando Dependabot alerts são disparados.

Habilitar ou desabilitar uma funcionalidade automaticamente quando novos repositórios forem adicionados

- Vá para as configurações de segurança e análise da sua organização. Para obter mais informações, confira "Como exibir as configurações de segurança e análise".

- Em "Segurança e análise de código", localize o recurso, habilite ou desabilite o recurso por padrão para novos repositórios, ou todos os novos repositórios privados, na sua organização.

Permitir que o Dependabot obtenha acesso a dependências privadas

Dependabot pode verificar referências de dependências desatualizadas em um projeto e gerar automaticamente um pull request para atualizá-las. Para fazer isso, Dependabot deve ter acesso a todos os arquivos de dependência de destino. Normalmente, atualizações da versão falharão se uma ou mais dependências forem inacessíveis. Para obter mais informações, consulte "Sobre as atualizações da versão do Dependabot".

Por padrão, o Dependabot não pode atualizar dependências localizadas em repositórios privados, ou em registros de pacotes privados. No entanto, se uma dependência estiver em um repositório privado GitHub na mesma organização do projeto que usa essa dependência, você poderá permitir que o Dependabot realize atualizações da versão com êxito ao conceder o acesso ao repositório de hospedagem.

Se o seu código depende de pacotes em um registro privado, você pode permitir que o Dependabot realize atualizações das versões dessas dependências ao configurar isso no nível do repositório. Você faz isso adicionando detalhes de autenticação ao arquivo dependabot.yml do repositório. Para obter mais informações, consulte "Opções de configuração para o arquivo dependabot.yml".

Para permitir que o Dependabot obtenha acesso a um repositório privado GitHub:

-

Vá para as configurações de segurança e análise da sua organização. Para obter mais informações, confira "Como exibir as configurações de segurança e análise".

-

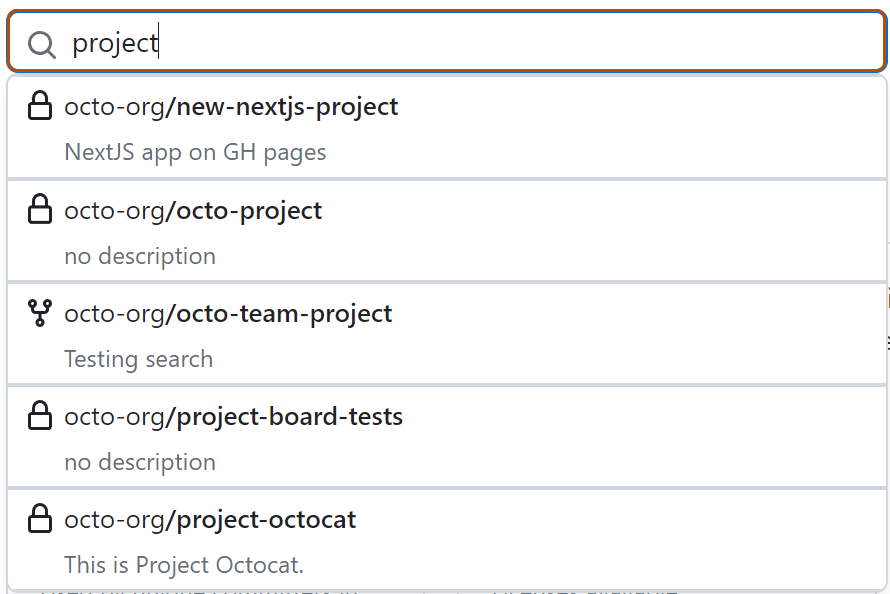

Em “Conceder acesso ao repositório privado para o Dependabot”, clique em Adicionar Repositórios Privados para exibir um campo de pesquisa de repositório.

-

Comece a digitar o nome do repositório ao qual você deseja que o Dependabot tenha acesso.

-

Uma lista de repositórios correspondentes na organização é exibida; clique no repositório ao qual você deseja permitir o acesso e isso adicionará o repositório à lista de permitidos.

-

Opcionalmente, para remover um repositório da lista, à direita do repositório, clique em .