Enterprise Server 3.2 release notes

Enterprise Server 3.2.20

Download GitHub Enterprise Server 3.2.20October 25, 2022

📣 Esta não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

HIGH: Updated dependencies for the Management Console to the latest patch versions, which addresses security vulnerabilities including CVE-2022-30123 and CVE-2022-29181.

HIGH: Added checks to address an improper cache key vulnerability that allowed an unauthorized actor to access private repository files through a public repository. This vulnerability has been assigned CVE-2022-23738.

MEDIUM: Updated CommonMarker to address a scenario where parallel requests to the Markdown REST API could result in unbounded resource exhaustion. This vulnerability has been assigned CVE-2022-39209.

LOW: Due to a CSRF vulnerability, a

GETrequest to the instance'ssite/toggle_site_admin_and_employee_statusendpoint could toggle a user's site administrator status unknowingly.

Security fixes

After a site administrator installed a hotpatch containing changes to web interface assets such as JavaScript files or images, the instance did not serve the new assets.

Bug fixes

On a freshly set up GitHub Enterprise Server instance without any users, an attacker could create the first admin user.

Custom firewall rules are removed during the upgrade process.

Git LFS tracked files uploaded through the web interface are incorrectly added directly to the repository.

Issues cannot be closed if they contain a permalink to a blob in the same repository, where the blob's file path is longer than 255 characters.

When "Users can search GitHub.com" is enabled with GitHub Connect, issues in private and internal repositories are not included in GitHub.com search results.

The GitHub Packages npm registry no longer returns a time value in metadata responses. This was done to allow for substantial performance improvements. We continue to have all the data necessary to return a time value as part of the metadata response and will resume returning this value in the future once we have solved the existing performance issues.

Resource limits that are specific to processing pre-receive hooks may cause some pre-receive hooks to fail.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.19

Download GitHub Enterprise Server 3.2.19September 21, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

HIGH: A GitHub App could use a scoped user-to-server token to bypass user authorization logic and escalate privileges.

MEDIUM: The use of a Unicode right-to-left override character in the list of accessible files for a GitHub App could obscure additional files that the app could access.

Packages have been updated to the latest security versions.

Security fixes

In a cluster configuration, running

ghe-cluster-config-applycould cause unconfigured nodes to replicate configuration to the rest of the cluster, potentially removing configurations from existing nodes.In some cases, the Management Console's monitor dashboard would not load correctly.

When sending a support bundle to GitHub Enterprise Support using

ghe-support-upload, the-toption would not successfully associate the uploaded bundle with the specified ticket.After a user deleted or restored packages from the web interface, counts for packages could render incorrectly.

Manually disabled GitHub Actions workflows in a repository were re-enabled if the repository received a push containing more than 2048 commits, or if the repository's default branch changed.

When using a VPC endpoint URL as an AWS S3 URL for GitHub Packages, publication and installation of packages failed.

Bug fixes

On a freshly set up GitHub Enterprise Server instance without any users, an attacker could create the first admin user.

Custom firewall rules are removed during the upgrade process.

Git LFS tracked files uploaded through the web interface are incorrectly added directly to the repository.

Issues cannot be closed if they contain a permalink to a blob in the same repository, where the blob's file path is longer than 255 characters.

When "Users can search GitHub.com" is enabled with GitHub Connect, issues in private and internal repositories are not included in GitHub.com search results.

The GitHub Packages npm registry no longer returns a time value in metadata responses. This was done to allow for substantial performance improvements. We continue to have all the data necessary to return a time value as part of the metadata response and will resume returning this value in the future once we have solved the existing performance issues.

Resource limits that are specific to processing pre-receive hooks may cause some pre-receive hooks to fail.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.18

Download GitHub Enterprise Server 3.2.18August 30, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Chaves SSH administrativas duplicadas podem aparecer tanto no Console de Gerenciamento quanto no arquivo

/home/admin/.ssh/authorized_keys.Em alguns casos, as tarefas em segundo plano podem parar devido a uma biblioteca que foi usada simultaneamente, apesar de não ser thread-safe.

Bug fixes

A geração de pacotes de suporte é mais rápida como resultado da sanitização de log paralelizada. Para ver mais informações sobre pacotes de suporte, confira "Como fornecer dados ao suporte do GitHub."

Changes

Em uma instância de GitHub Enterprise Server recém-configurada sem usuários, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface da Web são adicionados diretamente ao repositório e de forma incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, onde o caminho do arquivo de blobs é maior que 255 caracteres.

Quando "Usuários podem pesquisar GitHub.com" está habilitado com GitHub Connect, os problemas em repositórios privados e internos não são incluídos nos resultados de pesquisa de GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar esse valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.17

Download GitHub Enterprise Server 3.2.17August 11, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

CRITICAL: GitHub Enterprise Server's Elasticsearch container used a version of OpenJDK 8 that was vulnerable to an integer truncation issue when processing malicious XSLT stylesheets. The vulnerability is tracked as CVE-2022-34169.

HIGH: Previously installed apps on user accounts were automatically granted permission to access an organization on scoped access tokens after the user account was transformed into an organization account. This vulnerability was reported via the GitHub Bug Bounty program.

Security fixes

When a custom dormancy threshold was set for the instance, suspending all dormant users did not reliably respect the threshold. For more information about dormancy, see "Managing dormant users."

Bug fixes

On a freshly set up GitHub Enterprise Server instance without any users, an attacker could create the first admin user.

Custom firewall rules are removed during the upgrade process.

Git LFS tracked files uploaded through the web interface are incorrectly added directly to the repository.

Issues cannot be closed if they contain a permalink to a blob in the same repository, where the blob's file path is longer than 255 characters.

When "Users can search GitHub.com" is enabled with GitHub Connect, issues in private and internal repositories are not included in GitHub.com search results.

The GitHub Packages npm registry no longer returns a time value in metadata responses. This was done to allow for substantial performance improvements. We continue to have all the data necessary to return a time value as part of the metadata response and will resume returning this value in the future once we have solved the existing performance issues.

Resource limits that are specific to processing pre-receive hooks may cause some pre-receive hooks to fail.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.16

Download GitHub Enterprise Server 3.2.16July 21, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

MÉDIO: evita um ataque em que uma SSRF (falsificação de solicitação do lado do servidor) poderia forçar a ponte SVN (Subversion) a executar código remoto injetando dados arbitrários no Memcached.

Atualiza o Grafana para a versão 7.5.16, que aborda várias vulnerabilidades de segurança, incluindo CVE-2020-13379 and CVE-2022-21702.

Os pacotes foram atualizados para as últimas versões de segurança.

MEDIUM: A vulnerability involving deserialization of untrusted data was identified in GitHub Enterprise Server that could potentially lead to remote code execution on the Subversion (SVN) bridge. To exploit this vulnerability, an attacker would need to gain access via a server-side request forgery (SSRF) that would let an attacker control the data being deserialized. This vulnerability was reported via the GitHub Bug Bounty program and has been assigned CVE-2022-23734.

Security fixes

Correção de um problema em que os arquivos dentro dos arquivos zip do artefato tinham permissões de 000 quando descompactados usando uma ferramenta de descompactação. Agora os arquivos terão as permissões definidas para 644, da mesma forma que funciona no GitHub.com.

Em alguns casos, o daemon collectd pode consumir memória em excesso.

Em alguns casos, os backups de arquivos de log rotacionados podem acumular e consumir armazenamento em excesso.

Após uma atualização para uma nova versão de recurso e execução de configuração subsequente, o Elasticsearch pode registrar exceções excessivas durante a reconstrução de índices.

Em alguns casos em que um branch protegido exigia mais de uma revisão de aprovação, uma solicitação de pull pode ser mesclada com um número menor que o necessário de revisões de aprovação.

Em instâncias que usam a autenticação LDAP, o prompt de autenticação para o modo sudo colocou incorretamente o cursor no campo de senha por padrão quando os campos de texto para nome de usuário e senha estavam visíveis.

Bug fixes

O utilitário de linha de comando

ghe-set-passwordinicia os serviços necessários automaticamente quando a instância é inicializada no modo de recuperação.Métricas para processos em segundo plano

aqueductsão reunidas para encaminhamento e exibição de Collectd no Console de Gerenciamento.A localização do log de execução de configuração e migração do banco de dados,

/data/user/common/ghe-config.log, agora é exibida na página que detalha uma migração em andamento.

Changes

Em uma instância de GitHub Enterprise Server recém-configurada sem usuários, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface da Web são adicionados diretamente ao repositório e de forma incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, onde o caminho do arquivo de blobs é maior que 255 caracteres.

Quando "Usuários podem pesquisar GitHub.com" está habilitado com GitHub Connect, os problemas em repositórios privados e internos não são incluídos nos resultados de pesquisa de GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar esse valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.15

Download GitHub Enterprise Server 3.2.15June 28, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

MÉDIO: garante que

github.company.comegithub-company.comnão sejam avaliados por serviços internos como nomes de host idênticos, evitando um possível ataque de SSRF (falsificação de segurança do lado do servidor).BAIXO: um invasor pode acessar o Console de gerenciamento com um ataque de passagem de caminho via HTTP, mesmo que regras de firewall externas bloqueiem o acesso HTTP.

Os pacotes foram atualizados para as últimas versões de segurança.

Security fixes

Em alguns casos, os administradores do site não foram adicionados automaticamente como proprietários da empresa.

Depois de mesclar um branch a um branch padrão, o link "Histórico" de um arquivo ainda será vinculado ao branch anterior em vez do de destino.

Bug fixes

A criação ou atualização de execuções de verificação ou conjuntos de verificação poderá retornar

500 Internal Server Errorse o valor de determinados campos, como o nome, for muito longo.

Changes

Em uma instância de GitHub Enterprise Server recém-configurada sem usuários, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface da Web são adicionados diretamente ao repositório e de forma incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, onde o caminho do arquivo de blobs é maior que 255 caracteres.

Quando "Usuários podem pesquisar GitHub.com" está habilitado com GitHub Connect, os problemas em repositórios privados e internos não são incluídos nos resultados de pesquisa de GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar esse valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.14

Download GitHub Enterprise Server 3.2.14June 09, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Packages have been updated to the latest security versions.

Security fixes

An internal script to validate hostnames in the GitHub Enterprise Server configuration file would return an error if the hostname string started with a "." (period character).

In HA configurations where the primary node's hostname was longer than 60 characters, MySQL would fail to be configured.

The

--gatewayargument was added to theghe-setup-networkcommand, to allow passing the gateway address when configuring network settings using the command line.Image attachments that were deleted would return a

500 Internal Server Errorinstead of a404 Not Founderror.The calculation of "maximum committers across entire instance" reported in the site admin dashboard was incorrect.

An incorrect database entry for repository replicas caused database corruption when performing a restore using GitHub Enterprise Server Backup Utilities.

Bug fixes

Optimised the inclusion of metrics when generating a cluster support bundle.

In HA configurations where Elasticsearch reported a valid yellow status, changes introduced in a previous fix would block the

ghe-repl-stopcommand and not allow replication to be stopped. Usingghe-repo-stop --forcewill now force Elasticsearch to stop when the service is in a normal or valid yellow status.

Changes

On a freshly set up GitHub Enterprise Server instance without any users, an attacker could create the first admin user.

Custom firewall rules are removed during the upgrade process.

Git LFS tracked files uploaded through the web interface are incorrectly added directly to the repository.

Issues cannot be closed if they contain a permalink to a blob in the same repository, where the blob's file path is longer than 255 characters.

When "Users can search GitHub.com" is enabled with GitHub Connect, issues in private and internal repositories are not included in GitHub.com search results.

The GitHub Packages npm registry no longer returns a time value in metadata responses. This was done to allow for substantial performance improvements. We continue to have all the data necessary to return a time value as part of the metadata response and will resume returning this value in the future once we have solved the existing performance issues.

Resource limits that are specific to processing pre-receive hooks may cause some pre-receive hooks to fail.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.13

Download GitHub Enterprise Server 3.2.13May 17, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

MEDIUM: A security issue in nginx resolver was identified, where an attacker who could forge UDP packets from the DNS server could cause 1-byte memory overwrite, resulting in worker process crashes or other potentially damaging impacts. The vulnerability has been assigned CVE-2021-23017.

Updated the

actions/checkout@v2andactions/checkout@v3actions to address new vulnerabilities announced in the Git security enforcement blog post.Packages have been updated to the latest security versions.

Security fixes

In some cluster topologies, the

ghe-cluster-statuscommand left behind empty directories in/tmp.SNMP incorrectly logged a high number of

Cannot statfserror messages to syslog.For instances configured with SAML authentication and built-in fallback enabled, built-in users would get stuck in a “login” loop when attempting to sign in from the page generated after logging out.

Videos uploaded to issue comments would not be rendered properly.

When using SAML encrypted assertions, some assertions were not correctly marking SSH keys as verified.

When using

ghe-migrator, a migration would fail to import video file attachments in issues and pull requests.The Releases page would return a 500 error when the repository has tags that contain non-ASCII characters. [Updated: 2022-06-10]

Bug fixes

In high availability configurations, clarify that the replication overview page in the Management Console only displays the current replication configuration, not the current replication status.

When enabling GitHub Packages, clarify that using a Shared Access Signature (SAS) token as connection string is not currently supported.

Support bundles now include the row count of tables stored in MySQL.

Dependency Graph can now be enabled without vulnerability data, allowing you to see what dependencies are in use and at what versions. Enabling Dependency Graph without enabling GitHub Connect will not provide vulnerability information.

Changes

On a freshly set up GitHub Enterprise Server instance without any users, an attacker could create the first admin user.

Custom firewall rules are removed during the upgrade process.

Git LFS tracked files uploaded through the web interface are incorrectly added directly to the repository.

Issues cannot be closed if they contain a permalink to a blob in the same repository, where the blob's file path is longer than 255 characters.

When "Users can search GitHub.com" is enabled with GitHub Connect, issues in private and internal repositories are not included in GitHub.com search results.

The GitHub Packages npm registry no longer returns a time value in metadata responses. This was done to allow for substantial performance improvements. We continue to have all the data necessary to return a time value as part of the metadata response and will resume returning this value in the future once we have solved the existing performance issues.

Resource limits that are specific to processing pre-receive hooks may cause some pre-receive hooks to fail.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.12

Download GitHub Enterprise Server 3.2.12April 20, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Packages have been updated to the latest security versions.

Security fixes

Upgrading the nodes in a high availability pair with an upgrade package could cause Elasticsearch to enter an inconsistent state in some cases.

In some cluster topologies, the command line utilities

ghe-spokesctlandghe-btopfailed to run.Elasticsearch indices could be duplicated during a package upgrade, due to an

elasticsearch-upgradeservice running multiple times in parallel.When converting a user account to an organization, if the user account was an owner of the GitHub Enterprise Server enterprise account, the converted organization would incorrectly appear in the enterprise owner list.

Creating an impersonation OAuth token using the Enterprise Administration REST API worked incorrectly when an integration matching the OAuth Application ID already existed.

Bug fixes

Configuration errors that halt a config apply run are now output to the terminal in addition to the configuration log.

When attempting to cache a value larger than the maximum allowed in Memcached, an error was raised however the key was not reported.

The CodeQL starter workflow no longer errors even if the default token permissions for GitHub Actions are not used.

If GitHub Advanced Security features are enabled on your instance, the performance of background jobs has improved when processing batches for repository contributions.

Changes

On a freshly set up GitHub Enterprise Server instance without any users, an attacker could create the first admin user.

Custom firewall rules are removed during the upgrade process.

Git LFS tracked files uploaded through the web interface are incorrectly added directly to the repository.

Issues cannot be closed if they contain a permalink to a blob in the same repository, where the blob's file path is longer than 255 characters.

When "Users can search GitHub.com" is enabled with GitHub Connect, issues in private and internal repositories are not included in GitHub.com search results.

The GitHub Packages npm registry no longer returns a time value in metadata responses. This was done to allow for substantial performance improvements. We continue to have all the data necessary to return a time value as part of the metadata response and will resume returning this value in the future once we have solved the existing performance issues.

Resource limits that are specific to processing pre-receive hooks may cause some pre-receive hooks to fail.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.11

Download GitHub Enterprise Server 3.2.11April 04, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

MÉDIO: Foi identificada uma vulnerabilidade transversal de caminho no console de gerenciamento GitHub Enterprise Server que permitiu o bypass de proteções CSRF. Essa vulnerabilidade afetou todas as versões de GitHub Enterprise Server anteriores � 3.5 e foi corrigida nas versões 3.1.19, 3.2.11, 3.3.6 e 3.4.1. Essa vulnerabilidade foi relatada pelo Programa de Recompensas por Bugs de GitHub e foi designada como CVE-2022-23732.

MÉDIO: Foi identifica uma vulnerabilidade de estouro de número inteiro no branch 1.x e no branch 2.x de

yajilque levava ao subsequente corrompimento de memória heap ao lidar com entradas grandes (~2GB). Essa vulnerabilidade foi relatada internamente e foi designada como CVE-2022-24795.Pacotes de suporte poderiam incluir arquivos confidenciais, se GitHub Actions estivesse habilitado.

Os pacotes foram atualizados para as versões de segurança mais recentes.

Security fixes

Os processos Minio teriam alto uso de CPU, se uma opção antiga de configuração estivesse presente após atualizar GitHub Enterprise Server.

As opções para habilitar

TLS 1.0eTLS 1.1nas configurações de privacidade do console de gerenciamento foram mostradas, embora a remoção dessas versões de protocolo tenha ocorrido em uma versão anterior.Em um ambiente HA, configurar a replicação MSSQL poderia exigir etapas manuais adicionais após habilitar GitHub Actions pela primeira vez.

Um subconjunto de arquivos de configuração internos são atualizados de modo mais confiável após um patch dinâmico.

O script

ghe-run-migrations� s vezes falharia em gerar corretamente nomes de certificados temporários.Em um ambiente de cluster, as operações do Git LFS poderiam falhar com chamadas � API internas com falha que cruzaram inúmeros nós da web.

Ganchos de pré-recebimento que usaram

gpg --importatingiram o tempo limite devido a privilégiossyscallinsuficientes.Em algumas topologias de cluster, a informação de entrega de webhook não estava disponível.

Em configurações HA, subdividir uma réplica falharia se GitHub Actions tivesse sido habilitado anteriormente.

As verificações de integridade do Elasticsearch não permitiriam um status de cluster amarelo ao executar migrações.

As organizações criadas como resultado de um usuário transformando sua conta de usuário em uma organização não foram adicionadas � conta global da corporação.

Ao usar

ghe-migratorou exportar de GitHub.com, uma exportação de execução longa falharia quando os dados fossem excluídos durante a exportação.O grafo de implantação GitHub Actions exibiria um erro ao renderizar um trabalho pendente.

Foram removidos os links para páginas inacessíveis.

Sair de uma comparação de duas confirmações na interface do usuário da web teria o diff persistindo em outras páginas.

Acrescentar uma equipe como revisora de uma solicitação de pull � s vezes mostraria o número incorreto de membros daquela equipe.

O ponto de extremidade de API Remover associação de equipe para um usuário responderia com um erro ao tentar remover um membro gerenciado externamente por um grupo SCIM.

Um número grande de usuários inativos poderia causar falhas em uma configuração de GitHub Connect.

A página "Recurso e inscrição beta" na interface do usuário da web da página do administrador estava incorretamente disponível.

O link "Modo admin do site" no rodapé do site não mudou de estado quando clicado.

O comando

spokesctl cache-policy rmnão falha mais com a mensagemerror: failed to delete cache policy.

Bug fixes

Os limites de conexão armazenados no cache foram aumentados para acomodar melhor as topologias de cluster grande.

A API do grafo de dependência anteriormente era executada com uma porta estaticamente definida.

As contagens do fragmento padrão para as configurações de fragmentos do Elasticsearch relacionadas ao cluster foram atualizadas.

As funções de equipe “Triagem” e “Manutenção” são preservadas durante as migrações do repositório.

O desempenho foi melhorado para solicitações de web feitas por proprietários de corporações.

Changes

Em uma instância de GitHub Enterprise Server recém-configurada sem usuários, um invasor poderia criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos de rastreamento LFS do Git enviados por meio da interface da Web são adicionados diretamente ao repositório e de forma incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, onde o caminho do arquivo de blobs é maior que 255� caracteres.

Quando a opção "Usuários podem pesquisar no GitHub.com" está habilitada com GitHub Connect, os problemas em repositórios privados e internos não são incluídos nos resultados de pesquisa de GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos retornando esse valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos específicos para processamento de ganchos de pré-recebimento podem causar falha nesses ganchos.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.10

Download GitHub Enterprise Server 3.2.10March 01, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

ALTO: Foi identificada uma vulnerabilidade de estouro de número inteiro no analisador markdown do GitHub que poderia levar a vazamentos de informações e RCE. Essa vulnerabilidade foi relatada pelo Programa de Recompensas por Bugs do GitHub por Felix Wilhelm do Project Zero da Google e foi designada CVE-2022-24724.

Security fixes

As atualizações podem � s vezes falhar se o relógio de uma réplica de alta disponibilidade estiver fora de sincroniza com o relógio principal.

Aplicativos OAuth criados após 1º de setembro, 2020 não puderam de usar o Ponto de extremidade API Verificar uma Autorização.

Bug fixes

Em uma instância de GitHub Enterprise Server recém-configurada sem usuários, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface Web são adicionados diretamente ao repositório e de maneira incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, em que o caminho do arquivo blob's é maior que 255 caracteres.

Quando "Usuários podem pesquisar pelo GitHub.com" está habilitado com o GitHub Connect, os problemas em repositórios privados e internos não estão incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar este valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.9

Download GitHub Enterprise Server 3.2.9February 17, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Foi possível para um usuário registrar um usuário ou organização denominado "saml".

Os pacotes foram atualizados para as últimas versões de segurança.

Security fixes

As configurações de armazenamento de pacotes do GitHub não puderam ser validadas e salvas no Console de Gerenciamento quando o Armazenamento de Blobs do Azure foi usado.

A opção de configuração mssql.backup.cadence falhou no ghe-config-check com um alerta de conjunto de caracteres inválido.

Corrige SystemStackError (stack muito profundo) ao obter mais de 2^16 chaves de memcached.

Bug fixes

A verificação de segredo ignora a verificação ZIP e outros arquivos de segredos.

Changes

Em uma instância de GitHub Enterprise Server recém-configurada sem usuários, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface da Web são adicionados diretamente ao repositório e de forma incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, onde o caminho do arquivo de blobs é maior que 255 caracteres.

Quando "Usuários podem pesquisar pelo GitHub.com" está habilitado com o GitHub Connect, os problemas em repositórios privados e internos não estão incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar esse valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.8

Download GitHub Enterprise Server 3.2.8February 01, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Os pacotes foram atualizados para as últimas versões de segurança.

Security fixes

As páginas ficariam indisponíveis após uma rotação do segredo do MySQL até que o

nginxfosse reiniciado manualmente.As migrações poderiam falhar quando GitHub Actions era habilitado.

Ao definir a agenda de manutenção com uma data da ISO 8601, o horário programado real não corresponderá devido ao fuso horário não ser convertido em UTC.

As mensagens de erro falsas sobre o arquivo

cloud-config.serviceseriam a saída para o console.O número da versão não poderia ser atualizado corretamente após a instalação de um patch dinâmico que usa

ghe-cluster-each.Trabalhos de limpeza na tabela de webhook podem ser executados simultaneamente, causando contenção de recursos e aumentando o tempo de execução do trabalho.

Quando executado por meio do primário, o

ghe-repl-teardownem uma réplica não a remove do grupo de disponibilidade do MSSQL.Ao usar a autenticação CAS com a opção "Reativar usuários suspensos", os usuários suspensos não eram reativados automaticamente.

A capacidade de limitar notificações com base em email para usuários com emails em um domínio verificado ou aprovado não funcionou corretamente.

Uma migração de execução longa do banco de dados relacionada � s configurações de alerta de segurança pode atrasar a conclusão da atualização.

Bug fixes

O registro de conexão de dados do GitHub Connect agora inclui uma contagem do número de usuários ativos e inativos e o período de inatividade configurado.

Changes

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface da Web são adicionados diretamente ao repositório e de forma incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, onde o caminho do arquivo de blobs é maior que 255 caracteres.

Quando "Usuários podem pesquisar pelo GitHub.com" está habilitado com o GitHub Connect, os problemas em repositórios privados e internos não estão incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar esse valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.7

Download GitHub Enterprise Server 3.2.7January 18, 2022

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Os pacotes foram atualizados para as últimas versões de segurança. Nestas atualizações, Log4j foi atualizado para a versão 2.17.1. Observe: mitigações anteriores nas versões 3.3.1, 3.2.6, 3.1.14 e 3.0.22 são suficientes para abordar o impacto de CVE-2021-44228, CVE-2021-45046, CVE-2021-45105 e CVE-2021-44832 nestas versões do GitHub Enterprise Server.

Higienize mais segredos nos pacotes de suporte gerados

Os pacotes foram atualizados para as últimas versões de segurança.

Security fixes

Os executores auto-hospedados das ações falhavam ao realizar a própria atualização ou executar novos trabalhos após a atualização a partir de uma instalação antiga do GHES.

Não foi possível validar as configurações de armazenamento no momento da configuração de MinIO como armazenamento blobs para pacotes do GitHub.

Às vezes pode ocorrer uma falha ao executar

ghe-config-applydevido a problemas de permissão em/data/user/tmp/pages.O botão salvar no console de gerenciamento não era acessível usando a barra de rolagem nos navegadores de baixa resolução.

Grafos de monitoramento de tráfego de armazenamento e IOPS e não foram atualizados após a atualização de versão do collectd.

Alguns trabalhos relacionados ao Webhook poderiam gerar uma grande quantidade de registros.

Vários links de documentação geraram um erro 404 Not Found error.

Bug fixes

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface Web são adicionados diretamente ao repositório e de maneira incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, em que o caminho do arquivo blob's é maior que 255 caracteres.

Quando "Usuários podem pesquisar pelo GitHub.com" está habilitado com o GitHub Connect, os problemas em repositórios privados e internos não estão incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar este valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.6

Download GitHub Enterprise Server 3.2.6December 13, 2021

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Crítico: uma vulnerabilidade de execução de código remoto na biblioteca Log4j, identificada como CVE-2021-44228, afetou todas as versões de GitHub Enterprise Server anteriores � 3.3.1. A biblioteca Log4j é usada em um serviço de código aberto sendo executado na instância GitHub Enterprise Server. Essa vulnerabilidade foi corrigida nas versões GitHub Enterprise Server 3.0.22, 3.1.14, 3.2.6 e 3.3.1. Para ver mais informações, confira esta postagem no Blog do GitHub.

Atualização de 17 de dezembro de 2021: as correções nesta versão também mitigam CVE-2021-45046 que foi publicada após esta versão. Não é necessária nenhuma atualização adicional para GitHub Enterprise Server mitigar tanto CVE-2021-44228 como CVE-2021-45046.

Security fixes

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface da Web são adicionados diretamente ao repositório e de forma incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, onde o caminho do arquivo de blobs é maior que 255 caracteres.

Quando "Usuários podem pesquisar pelo GitHub.com" está habilitado com o GitHub Connect, os problemas em repositórios privados e internos não estão incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar esse valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.5

Download GitHub Enterprise Server 3.2.5December 07, 2021

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Os pacotes de apoio podem incluir ficheiros sensíveis, caso satisfaçam um conjunto específico de condições.

Foi identificada uma vulnerabilidade de falsa representação da interface do usuário no GitHub Enterprise Server que permitia que mais permissões fossem concedidas durante o fluxo de autorização da Web de usuário do aplicativo do GitHub do que eram exibidas para o usuário durante a aprovação. Esta vulnerabilidade afetou todas as versões do GitHub Enterprise Server anteriores � 3.3 e foi corrigida nas versões 3.2.5, 3.1.13, 3.0.21. Essa vulnerabilidade foi relatada pelo Programa de Recompensas por Bugs do GitHub e foi designada CVE-2021-41598.

Foi identificada uma vulnerabilidade de execução de código remoto no GitHub Enterprise Server que poderia ser explorada ao compilar um site GitHub Pages. Esta vulnerabilidade afetou todas as versões do GitHub Enterprise Server anteriores � 3.3 e foi corrigida nas versões 3.0.21, 3.1.13, 3.2.5. Essa vulnerabilidade foi relatada pelo Programa de Recompensas por Bugs do GitHub e foi designada CVE-2021-41599. Atualização: 17 de fevereiro de 2022.

Security fixes

Em alguns casos quando o Ações não era habilitado, o

ghe-support-bundleinformava uma mensagem inesperadaNão foi possível encontrar o contêiner MS SQL.Às vezes pode ocorrer uma falha ao executar

ghe-config-applydevido a problemas de permissão em/data/user/tmp/pages.Uma configuração incorreta no Console de gerenciamento gerou erros de agendamento.

Os arquivos de registro do Docker eram mantidos abertos após a rotação de um registro.

As migrações podem ficar presas devido � manipulação incorreta de valores

blob_pathnão compatíveis com UTF-8.As solicitações do GraphQL não definiram a variável GITHUB_USER_IP em ambientes de hook pre-receive.

Os links de paginação nos logs de auditoria de organização não continuavam com os parâmetros de consulta.

Durante um hotpatch, era possível duplicar hashes se uma transição ocorresse mais de uma vez.

Bug fixes

Detalha a explicação do estilo caminho do Ação na documentação do caminho-estilo.

Atualiza as URLs de contato para usar o site support.github.com de suporte atual.

Solução de problemas adicional fornecida ao executar

ghe-mssql-diagnostic.

Changes

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface Web são adicionados diretamente ao repositório e de maneira incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, em que o caminho do arquivo blob's é maior que 255 caracteres.

Quando "Usuários podem pesquisar pelo GitHub.com" está habilitado com o GitHub Connect, os problemas em repositórios privados e internos não estão incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar este valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.4

Download GitHub Enterprise Server 3.2.4November 23, 2021

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Os downloads foram desabilitados devido a um grande bug que afetou vários clientes. Uma correção estará disponível no próximo patch.

Os pacotes foram atualizados para as versões de segurança mais recentes.

Security fixes

Executar "ghe-repl-start" ou "ghe-repl-status" � s vezes poderia retornar erros conectados ao banco de dados quando o GitHub Actions foi habilitado.

Os ganchos de pré-recebimento falhariam devido a um "PATH" indefinido.

A execução de "ghe-repl-setup" retornaria o erro: "não foi possível criar diretório/dados/usário/elasticsearch: o arquivo já existe" caso a instância tenha sido configurada anteriormente como uma réplica.

Executar "ghe-support-bundle" retornou um erro: "expressão de inteiro esperada".

Após configurar uma réplica de alta disponibilidade, o "ghe-repl-status" incluiu um erro na saída: "ação não fechada inesperada no comando".

Em ambientes de grandes clusters, o back-end de autenticação pode estar indisponível em um subconjunto de nós do front-end.

Alguns serviços críticos podem não estar disponíveis em nós de back-end do Cluster do GHES.

As permissões do repositório para o usuário retornado pela API "/repos" não retornariam a lista completa.

A conexão "childTeam" no objeto "Team" do esquema GraphQL produziu resultados incorretos em algumas circunstâncias.

Em uma configuração de alta disponibilidade, a manutenção de repositório sempre informou falha em stafftools, mesmo quando foi bem-sucedida.

Os padrões definidos pelo usuário não detectariam segredos em arquivos como "package.json" ou "yarn.lock".

Bug fixes

Uma camada externa adicional de compactação "gzip" ao criar um pacote de suporte de grupo com "ghe-cluster-suport-bundle" agora está desabilitada por padrão. Esta compactação externa pode ser aplicada com a opção de linha do comando "ghe-cluster-suport-bundle -c".

Incluímos texto adicional ao console de administração para lembrar os usuários da coleta de dados dos aplicativos móveis para fins de melhoria de experiência.

O registro de conexão de dados GitHub Connect agora inclui uma lista de funcionalidades habilitadas de GitHub Connect. [Atualizado em 2021-12-09]

Changes

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface Web são adicionados diretamente ao repositório e de maneira incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, em que o caminho do arquivo de blob é maior que 255 caracteres.

Quando a opção "Usuários podem pesquisar pelo GitHub.com" está habilitada com o GitHub Connect, os problemas em repositórios privados e internos não são incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar este valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de ganchos de pré-recebimento podem causar falha em alguns ganchos de pré-recebimento.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.3

Download GitHub Enterprise Server 3.2.3November 09, 2021

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Foi identificada uma vulnerabilidade de transversalidade de caminho em compilações GitHub Pages em GitHub Enterprise Server que poderia permitir que um invasor lesse os arquivos do sistema. Para explorar esta vulnerabilidade, um invasor precisava de permissão para criar e compilar um site GitHub Pages na instância GitHub Enterprise Server. Esta vulnerabilidade afetou todas as versões de GitHub Enterprise Server anteriores � 3.3 e foi corrigida nas versões 3.0.19, 3.1.11 e 3.2.3. Essa vulnerabilidade foi relatada pelo Programa de Recompensas por Bugs GitHub e foi designada CVE-2021-22870.

Os pacotes foram atualizados para as últimas versões de segurança.

Security fixes

Algumas operações Git falharam depois de atualizar um cluster 3.x de GitHub Enterprise Server devido � configuração do HAProxy.

É possível que as contagens de trabalhadores do Unicorn possam ter sido definidas de modo incorreto no modo de agrupamento.

É possível que as contagens dos trabalhadores do Resqued possam ter sido definidas incorretamente no modo cluster.

Se o status do Firewall Descomplicado do Ubuntu (UFW) estivesse inativo, um cliente não poderia vê-lo claramente nos registros.

Falha ao atualizar de GitHub Enterprise Server 2.x para 3.x quando havia caracteres UTF8 em uma configuração do LDAP.

Algumas páginas e trabalhos relacionados ao Git em segundo plano podem não ser executados em modo cluster com certas configurações do cluster.

O link da documentação para estatísticas do servidor estava quebrado.

Quando uma nova marca foi criada, o push carga Webhook não exibiu um objeto "head_commit" correto. Agora, quando uma nova marca é criada, o push da carga de Webhook agora inclui um objeto

head_commitque contém os dados do commit para o qual a nova marca aponta. Como resultado, o objetohead_commitsempre terá os dados de commit do payload de commitafter.A página de log de auditoria da empresa não exibiria eventos de auditoria para secret scanning.

Houve um tempo limite de trabalho insuficiente para reparos da réplica.

A página de versões de um repositório retornaria um erro 500 ao visualizar versões.

Os usuários não foram alertados sobre caracteres unicode bidirecionais potencialmente perigosos ao visualizar os arquivos. Para mais informações, consulte "Aviso sobre texto unicode bidirecional" em the GitHub Blog.

O Hookshot Go enviou métricas do tipo de distribuição que o Collectd não conseguiu tratar, o que causou uma balão de erro de análise.

Os repositórios públicos exibidos resultados inesperados de secret scanning com um tipo de

Token desconhecido.

Bug fixes

Foram adicionadas melhorias de configuração do Kafka. Ao excluir repositórios, os arquivos de pacotes agora são excluídos imediatamente da conta de armazenamento para liberar espaço. "DestroyDeletedPackageVersionsJob" agora exclui arquivos de pacote da conta de armazenamento para pacotes obsoletos junto com os registros de metadados.

Changes

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface Web são adicionados diretamente ao repositório e de maneira incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, em que o caminho do arquivo blob's é maior que 255 caracteres.

Quando "Usuários podem pesquisar pelo GitHub.com" está habilitado com o GitHub Connect, os problemas em repositórios privados e internos não estão incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar este valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de hooks pre-receive podem causar falha em alguns hooks pre-receive.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.2

Download GitHub Enterprise Server 3.2.2October 28, 2021

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Foi possível que as senhas do texto claro acabassem em certos arquivos de registro.

Inúmeras chaves públicas SSH conhecidamente fracas foram adicionadas � lista de negação e não podem mais ser registradas. Além disso, versões de GitKraken conhecidas por gerar chaves SSH fracas (7.6.x, 7.7.x e 8.0.0) foram bloqueadas de registrar novas chaves públicas.

Os pacotes foram atualizados para as versões de segurança mais recentes.

Security fixes

Restaurar pode gerar uma falha para o servidor corporativo no modo de agrupamento se o orquestrador não tiver uma boa integridade.

Os codespaces foram exibidos nas configurações da organização.

Várias partes do aplicativo não eram utilizáveis para usuários que são proprietários de várias organizações.

Corrigiu um link em https://docs.github.com.

Bug fixes

As otimizações de navegação e desempenho de trabalhos para repositórios com muitas refs.

Changes

Depois de salvar uma nova versão em um repositório, a página "/releases" mostra um erro 500. Espera-se que a correção para este problema seja enviada na versão 3.2.3.

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface Web são adicionados diretamente ao repositório e de maneira incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, em que o caminho do arquivo de blob é maior que 255 caracteres.

Quando a opção "Usuários podem pesquisar pelo GitHub.com" está habilitada com o GitHub Connect, os problemas em repositórios privados e internos não são incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar este valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de ganchos de pré-recebimento podem causar falha em alguns ganchos de pré-recebimento.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.1

Download GitHub Enterprise Server 3.2.1October 12, 2021

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

Os pacotes foram atualizados para as versões de segurança mais recentes.

Security fixes

É possível que os hooks de pre-recebimento personalizados tenham falhado devido a limites de tempo de memória virtual ou CPU muito restritivos.

Em uma configuração de agrupamento do GitHub Enterprise Server, as configurações do Grafo de dependência poderiam ter sido aplicadas incorretamente.

A tentativa de limpar todas as configurações existentes com "ghe-cleanup-settings" falhou em reiniciar o serviço do Console de Gerenciamento.

Durante a desmontagem de replicação via "ghe-repl-teardown", o Memcached falhou ao ser reiniciado.

Durante períodos de carga alta, os usuários receberiam códigos de status HTTP 503 quando os serviços de upstream falhassem em verificações de integridade internas.

Os ambientes de hook de pré-recebimento foram proibidos de chamar o comando cat via BusyBox no Alpine.

O failover de um centro de dados do cluster primário para um centro de dados de cluster secundário foi bem-sucedido, mas o failover de retorno para o centro de dados do cluster original não conseguiu promover os índices do Elasticsearch.

O botão "Importar equipes" na página do Teams de uma Organização retornou um HTTP 404.

O uso da API para desabilitar a digitalização de segredo desabilitou a propriedade, mas retornou incorretamente um HTTP 422 e uma mensagem de erro.

Em alguns casos, os administradores do GitHub Enterprise que tentavam ver a página "Dormant users" receberam a resposta "502 Bad Gateway" ou "504 Gateway Timeout".

O impacto no desempenho foi negativo em certas situações de alta carga como resultado do aumento do número de trabalhos "SynchronizePullRequestJob".

Um padrão definido pelo usuário para a Digitalização de Segredo continuaria a ser digitalizado mesmo depois de ser excluído.

Bug fixes

Agora os aplicativos GitHub definem o recurso de Digitalização de Segredo em um repositório de forma consistente com a API.

Changes

Em uma nova configuração de GitHub Enterprise Server sem qualquer usuário, um invasor pode criar o primeiro usuário administrador.

As regras de firewall personalizadas são removidas durante o processo de atualização.

Arquivos LFS do Git enviados através da interface Web são adicionados diretamente ao repositório e de maneira incorreta.

Os problemas não podem ser fechados se contiverem um permalink para um blob no mesmo repositório, em que o caminho do arquivo de blob é maior que 255 caracteres.

Quando a opção "Usuários podem pesquisar pelo GitHub.com" está habilitada com o GitHub Connect, os problemas em repositórios privados e internos não são incluídos nos resultados de pesquisa do GitHub.com.

O registro npm GitHub Packages não retorna mais um valor temporal em respostas de metadados. Isso foi feito para permitir melhorias substanciais de desempenho. Continuamos a ter todos os dados necessários para retornar um valor temporal como parte da resposta de metadados e continuaremos a retornar este valor no futuro quando tivermos resolvido os problemas de desempenho existentes.

Os limites de recursos que são específicos para processamento de ganchos de pré-recebimento podem causar falha em alguns ganchos de pré-recebimento.

In some cases, GitHub Advanced Security customers who upgrade to GitHub Enterprise Server 3.5 or later may notice that alerts from secret scanning are missing in the web UI and REST API. To ensure the alerts remain visible, do not skip 3.4 when you upgrade from an earlier release to 3.5 or later. A fix is available in the 3.5.5 and 3.6.1 patch releases.

To plan an upgrade through 3.4, see the Upgrade assistant. [Updated: 2022-09-01]

Known issues

Enterprise Server 3.2.0

Download GitHub Enterprise Server 3.2.0September 28, 2021

📣 Esta não é a versão de patch mais recente desta série, e não é a versão mais recente do Enterprise Server. Use a versão mais recente para acessar a segurança mais atual, correções de bugs e melhoria de desempenho.

For upgrade instructions, see "Upgrading GitHub Enterprise Server."

GitHub Advanced Security customers can now specify custom patterns for secret scanning. When a new pattern is specified, secret scanning searches a repository's entire Git history for the pattern, as well as any new commits.

User defined patterns are in beta for GitHub Enterprise Server 3.2. They can be defined at the repository, organization, and enterprise levels. For more information, see "Defining custom patterns for secret scanning."

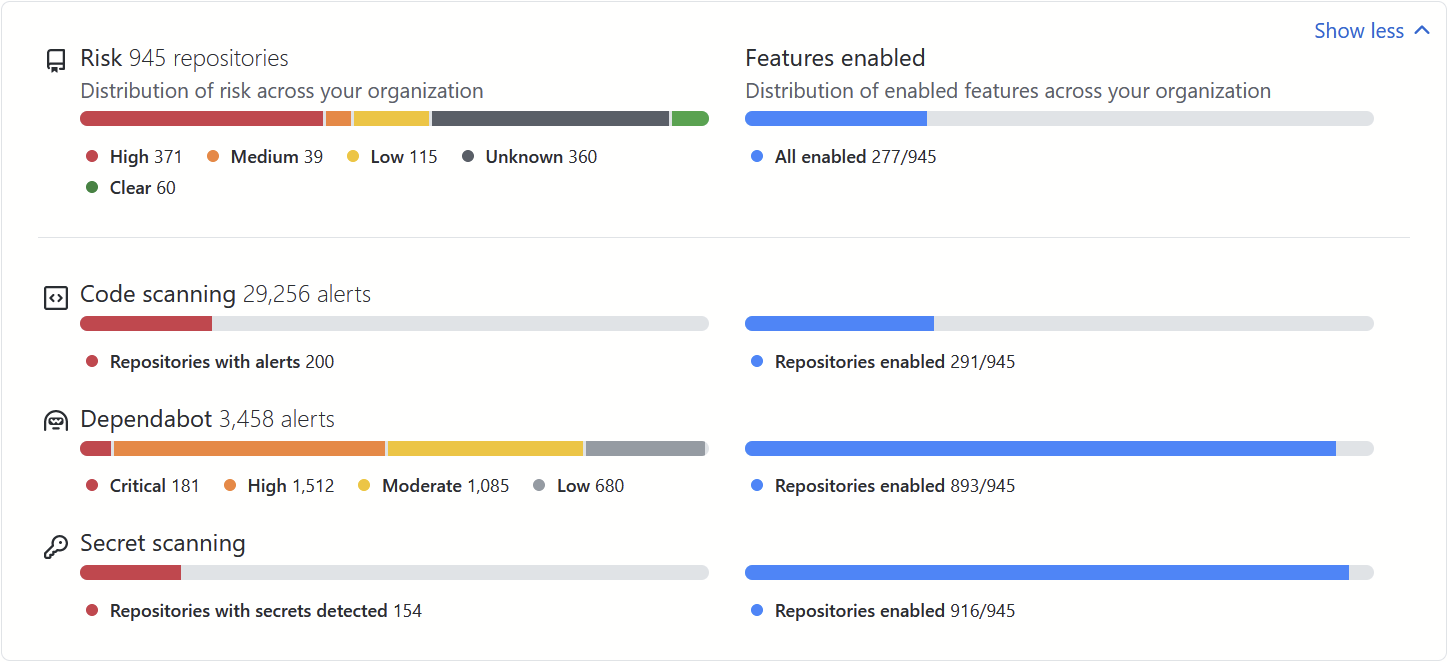

GitHub Advanced Security customers now have an organization-level view of the application security risks detected by code scanning, Dependabot, and secret scanning. The security overview shows the enablement status of security features on each repository, as well as the number of alerts detected.

In addition, the security overview lists all secret scanning alerts at the organization level. Similar views for Dependabot and code scanning alerts are coming in future releases. For more information, see "About the security overview."

GitHub Advanced Security customers can now see a rich diff of the dependencies changed in a pull request. Dependency review provides an easy-to-understand view of dependency changes and their security impact in the "Files changed" tab of pull requests. It informs you of which dependencies were added, removed, or updated, along with vulnerability information for these dependencies. For more information, see "Reviewing dependency changes in a pull request."

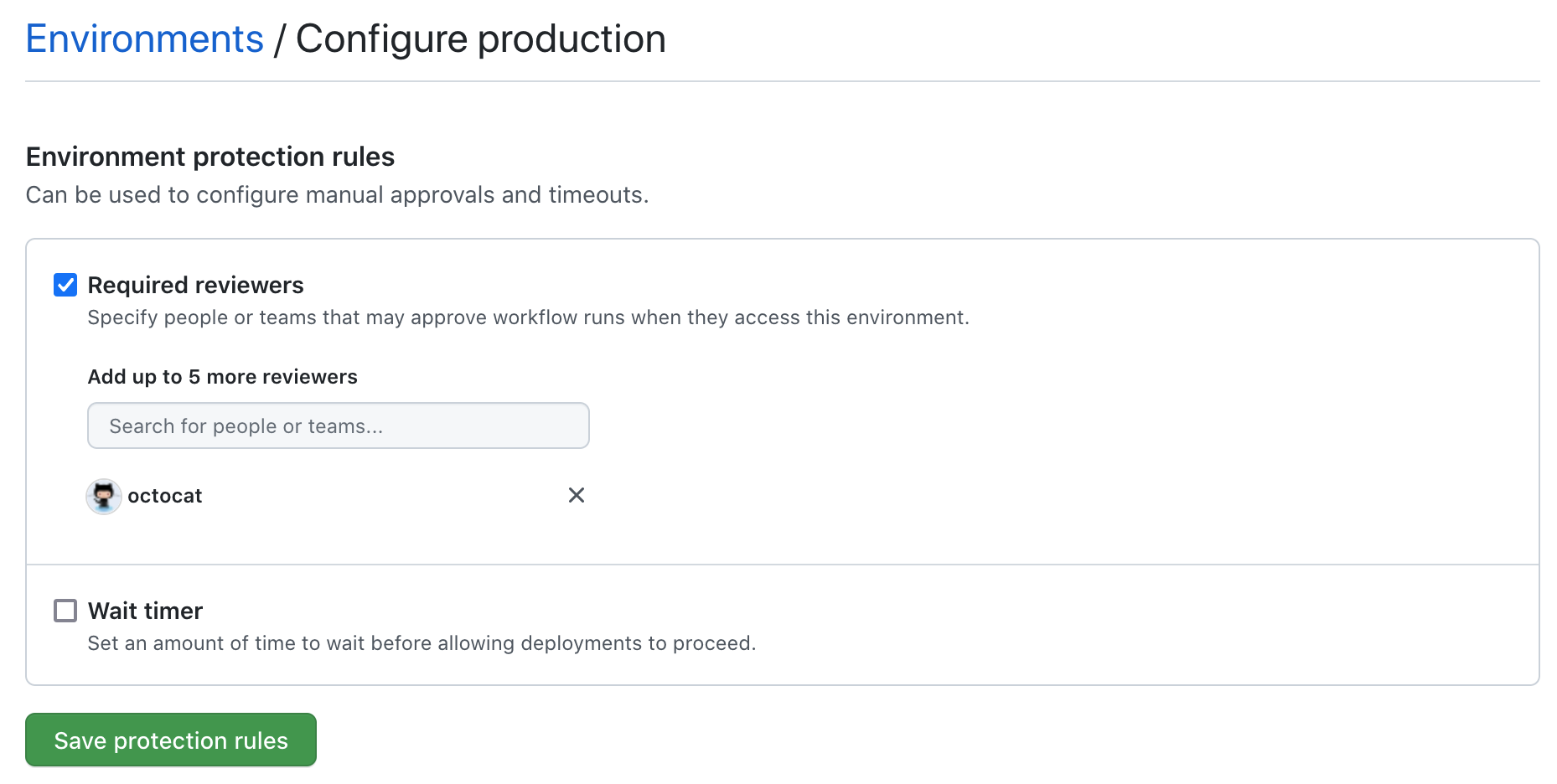

Environments, environment protection rules, and environment secrets are now generally available for GitHub Actions on GitHub Enterprise Server. For more information, see "Environments."

SSH authentication using a FIDO2 security key is now supported when you add a

sk-ecdsa-sha2-nistp256@openssh.comorsk-ssh-ed25519@openssh.comSSH key to your account. SSH security keys store secret key material on a separate hardware device that requires verification, such as a tap, to operate. For more information, see "Generating a new SSH key and adding it to the ssh-agent."Dark and dark dimmed themes are now available for the web UI. GitHub Enterprise Server will match your system preferences when you haven't set theme preferences in GitHub Enterprise Server. You can also choose which themes are active during the day and night. For more information, see "Managing your theme settings."

Domains that are not able to be verified can now be approved for email notification routing. Enterprise and organization owners will be able to approve domains and immediately augment their email notification restriction policy, allowing notifications to be sent to collaborators, consultants, acquisitions, or other partners. For more information, see "Verifying or approving a domain for your enterprise" and "Restricting email notifications for your enterprise."

Git Credential Manager (GCM) versions 2.0.452 and later now provide security-hardened credential storage and multi-factor authentication support for GitHub Enterprise Server.

GCM with support for GitHub Enterprise Server is included with Git for Windows versions 2.32 and later. GCM is not included with Git for macOS or Linux, but can be installed separately. For more information, see the latest release and installation instructions in the

GitCredentialManager/git-credential-managerrepository.

Features

Custom patterns for secret scanning

Security overview for Advanced Security (beta)

Dependency review (beta)

GitHub Actions environments

SSH authentication with security keys

Dark and dark dimmed themes

Approving unverified domains for email notifications

Git Credential Manager (GCM) secure credential storage and multi-factor authentication support

A 'User Agent Referrer Policy' setting has been added to the enterprise settings. This allows an admin to set a stricter

Referrer-Policyto hide the hostname of a GitHub Enterprise Server installation from external sites. The setting is disabled by default and is tracked by audit log events for staff and enterprise owners when enabled or disabled. For more information, see "Configuring Referrer Policy for your enterprise."The MySQL health check was changed to use

mysqladmin pinginstead of TCP checks, which removes some unnecessary noise in the MySQL error log. Also, Orchestrator failover checks were improved to prevent unnecessary MySQL failovers when applying cluster config changes.The Resque service, which supports background job processing, has been replaced with Aqueduct Lite. This change makes the job system easier to manage and should not affect the user experience. For the new administration and debugging commands for Aqueduct, see "Command-line utilities."

The format of authentication tokens for GitHub Enterprise Server has changed. The change affects the format of personal access tokens and access tokens for OAuth Apps, as well as user-to-server, server-to-server, and refresh tokens for GitHub Apps.

The different token types now have unique identifiable prefixes, which allows for secret scanning to detect the tokens so that you can mitigate the impact of someone accidentally committing a token to a repository. GitHub recommends updating existing tokens as soon as possible. For more information, see "About authentication to GitHub" and "About secret scanning."

Repositories on user profiles and organization profiles now support sorting by star count.

When viewing the commit history of a single file, you can now click to view that file at the selected point in history.

When a submodule is defined with a relative path in your GitHub Enterprise Server instance, the submodule is now clickable in the web UI. Clicking the submodule in the web UI will take you to the linked repository. Previously, only submodules with absolute URLs were clickable. This is supported for relative paths for repositories with the same owner that follow the pattern

../REPOSITORYor relative paths for repositories with a different owner that follow the pattern../OWNER/REPOSITORY. For more information about working with submodules, see Working with submodules on the GitHub Blog.The web UI can now be used to synchronize an out-of-date branch of a fork with the fork's upstream branch. If there are no merge conflicts between the branches, the branch is updated either by fast-forwarding or by merging from upstream. If there are conflicts, you will be prompted to create a pull request to resolve the conflicts. For more information, see "Syncing a fork."

The markdown editor used when creating or editing a release in a repository now has a text-editing toolbar. For more information, see "Managing releases in a repository."

Uploading video files is now supported everywhere you write Markdown on GitHub Enterprise Server. Share demos, reproduction steps, and more in your issue and pull request comments, as well as in Markdown files within repositories, such as READMEs. For more information, see "Attaching files."

Markdown files will now automatically generate a table of contents in the header when there are 2 or more headings. The table of contents is interactive and links to the selected section. All 6 Markdown heading levels are supported.

There is a new keyboard shortcut,

cmd+eon macOS orctrl+eon Windows, to insert codeblocks in Markdown files, issues, pull requests, and comments.Appending