Sobre a proteção por push para repositórios e organizações

Até agora, a secret scanning verifica se há segredos após um push e alerta os usuários sobre os segredos expostos. Quando você habilita a proteção por push na organização ou no repositório, a secret scanning também verifica pushes para segredos com suporte. O Secret scanning lista todos os segredos que detecta, para que o autor possa examinar os segredos e removê-los ou, se necessário, permitir que esses segredos sejam enviados por push.

Se um colaborador ignorar um bloco de proteção por push para um segredo, GitHub:

- criará um alerta na guia Segurança do repositório.

- adiciona o evento bypass ao log de auditoria.

- envia um alerta por email para proprietários da organização ou da conta pessoal, gerentes de segurança e administradores de repositório que estiverem inspecionando o repositório, com um link para o segredo e o motivo pelo qual ele foi permitido.

Esta tabela mostra o comportamento dos alertas referente a cada maneira como o usuário pode ignorar um bloco de proteção por push.

| Motivo do bypass | Comportamento do alerta |

|---|---|

| É usado em testes | O GitHub cria um alerta fechado, que é resolvido como "usado em testes" |

| Isso é um falso positivo | O GitHub cria um alerta fechado, que é resolvido como "falso positivo" |

| Farei a correção mais tarde | O GitHub cria um alerta aberto |

Na página de alertas do secret scanning de um repositório ou organização, você pode aplicar o filtro bypassed:true para ver facilmente quais alertas são o resultado de um usuário ignorar a proteção de envio por push. Para obter mais informações sobre como exibir esses alertas, consulte "Gerenciar alertas da verificação de segredo".

É possível monitorar os alertas de segurança para descobrir quando os usuários ignoram as proteções de push e criam alertas. Para obter mais informações, confira "Alertas de segurança de auditoria".

Nota: o editor baseado na Web github.dev não suporta proteção push. Para saber mais sobre o editor, confira "O editor github.dev baseado na web".

Para obter informações sobre os segredos e provedores de serviços com suporte para proteção por push, confira "Padrões de digitalização de segredo".

Como habilitar a secret scanning como uma proteção por push

Para que você use secret scanning como uma proteção por push em repositórios públicos, a organização ou o repositório precisa ter a secret scanning habilitada. Para saber mais, confira "Gerenciando as configurações de segurança e de análise da sua organização," "Gerenciando as configurações de segurança e análise do repositório" e "Sobre a Segurança Avançada do GitHub."

Os proprietários da organização, os gerentes de segurança e os administradores de repositório podem habilitar a proteção por push na secret scanning por meio da API. Para saber mais, confira "Pontos de extremidade da API REST para repositórios" e expanda a seção "Propriedades do objeto security_and_analysis".

Os proprietários da organização podem fornecer um link personalizado que será exibido quando um push for bloqueado. Esse link personalizado pode conter recursos e conselhos específicos da organização, como instruções sobre como usar um cofre de segredos recomendado ou para quem entrar em contato para perguntas relacionadas ao segredo bloqueado.

Você também pode habilitar a proteção por push para todos os repositórios públicos por meio de suas configurações de conta pessoal. Para quaisquer novos repositórios públicos que você criar, a proteção por push será habilitada por padrão. Para obter mais informações, confira "Configurar a verificação de segredo para seus repositórios".

Observação: quando você cria fork em um repositório com secret scanning como uma proteção por push habilitada, isso não é habilitado por padrão no fork. Você pode habilitá-lo no fork da mesma forma que o habilita em um repositório autônomo.

Habilitar a secret scanning como uma proteção por push para uma organização

Você pode usar a página de configurações da organização para "Segurança e análise de código" para habilitar ou desabilitar secret scanning como uma proteção por push de todos os repositórios existentes em uma organização.

-

No GitHub.com, navegue até a página principal da organização.

-

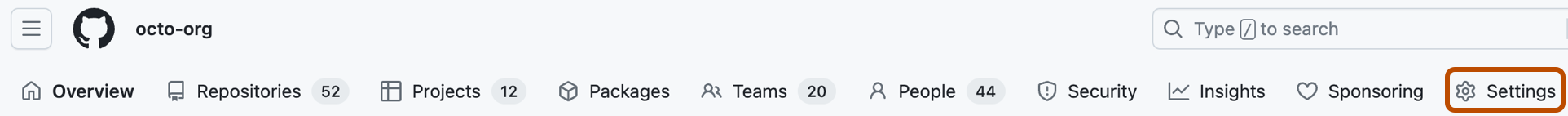

No nome da sua organização, clique Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

Note

Se sua organização estiver inscrita no beta público do security configurations e do global settings, em vez de "Segurança e análise de código", você verá um menu suspenso "Segurança de código". Selecione Segurança de código e clique em Configurações. Para as próximas etapas sobre como ativar a proteção por push e outros recursos de segurança em escala com o security configurations, consulte "Aplicação da configuração de segurança recomendada pelo GitHub em sua organização."

-

Em "Segurança e análise de código", encontre o "GitHub Advanced Security".

-

Em "Secret scanning", em "Proteção por push", clique em Habilitar tudo.

-

Opcionalmente, clique em Habilitar automaticamente para repositórios adicionados ao secret scanning.

-

Opcionalmente, para incluir um link personalizado na mensagem que os membros verão quando tentarem enviar um segredo por push, selecione Adicionar um link de recurso na CLI e na interface do usuário da Web quando uma confirmação for bloqueada, então digite uma URL e clique em Salvar link.

Para obter mais informações sobre como habilitar recursos de segurança em uma organização, confira "Guia de início rápido da proteção da sua organização".

Como habilitar a secret scanning como uma proteção por push para um repositório

-

No GitHub.com, navegue até a página principal do repositório.

-

Abaixo do nome do repositório, clique em Configurações. Caso não consiga ver a guia "Configurações", selecione o menu suspenso , clique em Configurações.

-

Na seção "Segurança" da barra lateral, clique em Segurança de código e análise.

-

Em "Segurança e análise de código", encontre o "GitHub Advanced Security".

-

Em "Secret scanning", em "Proteção por push", clique em Habilitar.