LDAP またはビルトイン認証を使用している� �合、 で 2 要� 認証がサポートされます。 Organizationの管理者は、メンバーに対して2要� 認証の有効化を必� �とすることができます。

SAML あるいは CAS を使う� �合、GitHub Enterprise Server インスタンスで 2 要� 認証はサポートあるいは管理されませんが、外部の認証プロバイダがサポートしている可能性があります。 Organizationでの2要� 認証の強制はできません。 組織で 2 要� 認証を適用する方法については、「組織で 2 要� 認証を要求する」を参照してく� さい。

詳細については、「2 要� 認証について」を参照してく� さい。

2 要� 認証実施にあたっての要件

Organization のメンバーと外部のコラボレーターに 2FA の使用を要求するには、自分の個人アカウントに対して 2 要� 認証を有効にする必要があります。

警告:

- 2要� 認証を要求すると、2FAを使わないメンバーと外部のコラボレータ(含むぼットアカウント)はOrganizationから削除され、自分のフォークやプライベートリポジトリも含めたそのOrganizationのリポジトリにアクセスできなくなります。 Organization から削除されてから 3 か月以内に個人アカウントに対して 2FA を有効にした� �合は、アクセス権と設定を元に戻すことができます。

- 2FAが要求されると、2FAを無効化しているOrganizationのメンバーあるいは外部のコラボレータは、自動的にOrganizationから削除されます。

- あなたが、2 要� 認証を義務付けている Organization の唯一のオーナーである� �合、その Organization での 2 要� 認証義務を無効にしなければ、あなたの個人アカウントの 2 要� 認証を無効にすることはできません。

2要� 認証の利用を要求する前に、Organizationのメンバーと外部のコラボレータに通知をして、アカウントに2FAをセットアップしてもらうよう� �むことをおすすめします。 Organization の [ユーザー] タブで、メンバーと外部のコラボレーターが既に 2FA を使用しているかどうかを確認できます。

-

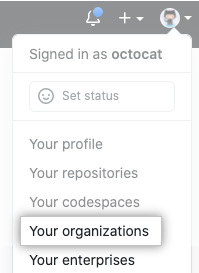

GitHub Enterprise Server の右上隅にあるプロファイル写真をクリックし、 [自分の Organization] をクリックします。

2. 組織の隣の [設定] をクリックします。

2. 組織の隣の [設定] をクリックします。

![[設定] ボタン](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-5720/images/help/organizations/settings-button.png)

-

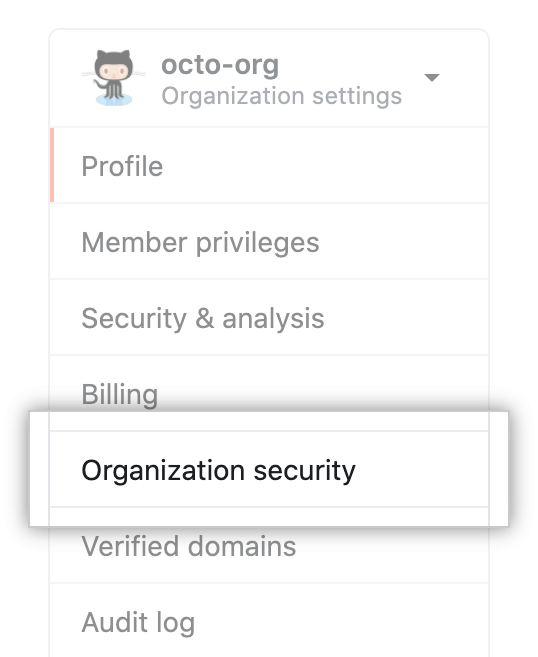

左側のサイドバーで、 [Organization のセキュリティ] をクリックします。

1. [認証] の下で、 [Organization 内のすべてのユーザーに 2 要� 認証を要求する] を選択し、 [保存] をクリックします。

1. [認証] の下で、 [Organization 内のすべてのユーザーに 2 要� 認証を要求する] を選択し、 [保存] をクリックします。

![[2FA を要求する] チェックボックス](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-44414/images/help/organizations/require-2fa-checkbox.png) 1. 求められた� �合には、Organization から削除するメンバーおよび外部コラボレーターに関する情� �を読んでく� さい。 Organization の名前を入力して変更を確認し、 [メンバーを削除して 2 要� 認証を必� �にする] をクリックします。

1. 求められた� �合には、Organization から削除するメンバーおよび外部コラボレーターに関する情� �を読んでく� さい。 Organization の名前を入力して変更を確認し、 [メンバーを削除して 2 要� 認証を必� �にする] をクリックします。

![[2 要� の強制を確認する] ボックス](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-19217/images/help/organizations/confirm-require-2fa.png)

Organization から削除された人々を表示する

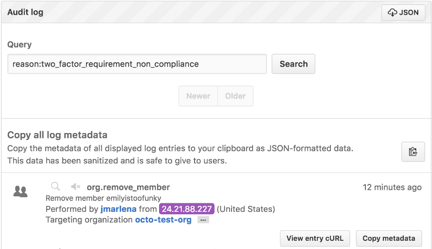

2 要� 認証を要求したときに、コンプライアンス違反のために Organization から自動的に削除されたユーザーを表示するには、検索フィールドで reason:two_factor_requirement_non_compliance を使用して監査ログを検索できます。

-

任意のページの左上で、をクリックします。

1. GitHub Enterprise Server の管理アカウントから、任意のページの右上隅の をクリックします。

1. GitHub Enterprise Server の管理アカウントから、任意のページの右上隅の をクリックします。

-

[サイト管理者] ページにま� 表示されていない� �合は、左上隅の [サイト管理者] をクリックします。

![[サイト管理者] リンクのスクリーンショット](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-13409/images/enterprise/site-admin-settings/site-admin-link.png)

-

左側のサイドバーで [監査ログ] をクリックします。

![[監査ログ] タブ](https://githubdocs.azureedge.net/enterprise/3.3/assets/cb-12924/images/enterprise/site-admin-settings/audit-log-tab.png)

-

reason:two_factor_requirement_non_complianceを使用して検索クエリを入力します。 検索結果を絞り込むには:

検索結果を絞り込むには:-

削除された Organization のメンバー、

action:org.remove_member AND reason:two_factor_requirement_non_complianceを入力します -

削除された外部のコラボレーター、

action:org.remove_outside_collaborator AND reason:two_factor_requirement_non_complianceを入力しますまた、Organization 名を使えば、特定の Organization から削除された人を見ることができます:

-

org:octo-org AND reason:two_factor_requirement_non_compliance

-

-

[検索] をクリックします。

削除されたメンバーと外部コラボレーターを Organization に復帰できるようにする

2要� 認証の利用の要求を有効化したときにOrganizationから削除されたメンバーあるいは外部のコラボレータがいれば、その人たちには削除されたことを知らせるメールが届きます。 そうなった� �合には、彼らは個人アカウントで2FAを有効化し、OrganizationのオーナーにOrganizationへのアクセスを求めなければなりません。