About Dependabot for GitHub Enterprise Server

Dependabot helps users of your GitHub Enterprise Server instance find and fix vulnerabilities in their dependencies.

With Dependabot alerts, GitHub identifies insecure dependencies in repositories and creates alerts on your GitHub Enterprise Server instance, using data from the GitHub Advisory Database and the dependency graph service.

アドバイザリは、以下のソースから GitHub Advisory Database に追� されます。

- National Vulnerability Database

- GitHub上のパブリックなコミット内の脆弱性の検出に、機械学習と人間によるレビューの組み合わせ

- GitHubで� �告されたセキュリティアドバイザリ

- npm セキュリティ アドバイザリ データベース

After you enable Dependabot alerts for your enterprise, vulnerability data is synced from the GitHub Advisory Database to your instance once every hour. Only GitHub-reviewed advisories are synchronized. 詳しくは、「GitHub Advisory Database でのセキュリティ アドバイザリの参照」をご覧く� さい。

You can also choose to manually sync vulnerability data at any time. For more information, see "Viewing the vulnerability data for your enterprise."

Note: When you enable Dependabot alerts, no code or information about code from your GitHub Enterprise Server instance is uploaded to GitHub.com.

When your GitHub Enterprise Server instance receives information about a vulnerability, it identifies repositories in your GitHub Enterprise Server instance that use the affected version of the dependency and generates Dependabot alerts. You can choose whether or not to notify users automatically about new Dependabot alerts.

For repositories with Dependabot alerts enabled, scanning is triggered on any push to the default branch that contains a manifest file or lock file. Additionally, when a new vulnerability record is added to your GitHub Enterprise Server instance, GitHub Enterprise Server scans all existing repositories on your GitHub Enterprise Server instance and generates alerts for any repository that is vulnerable. For more information, see "About Dependabot alerts."

Enabling Dependabot alerts

Before you can enable Dependabot alerts:

- You must enable GitHub Connect. For more information, see "Managing GitHub Connect."

- You must enable the dependency graph. For more information, see "Enabling the dependency graph for your enterprise."

-

GitHub Enterprise Server の右上で、ご自分のプロファイル写真をクリックしてから、 [Enterprise 設定] をクリックします。

![GitHub Enterprise Server のプロファイル写真のドロップダウン メニューの [自分の Enterprise]](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-35568/images/enterprise/settings/enterprise-settings.png)

-

[Enterprise アカウント] サイドバーで、 [GitHub Connect] をクリックします。

![[Enterprise アカウント] サイドバーの [Github Connect] タブ](https://githubdocs.azureedge.net/enterprise/3.2/assets/cb-16654/images/help/business-accounts/enterprise-account-github-connect-tab.png)

-

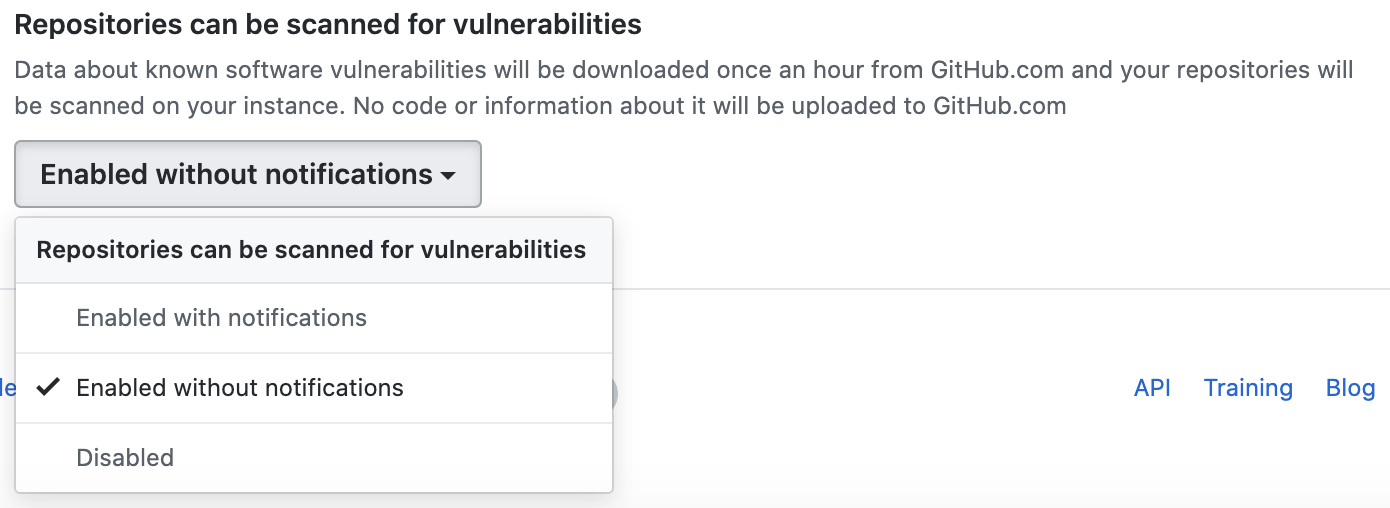

Under "Repositories can be scanned for vulnerabilities", select the drop-down menu and click Enabled without notifications. Optionally, to enable alerts with notifications, click Enabled with notifications.

Tip: We recommend configuring Dependabot alerts without notifications for the first few days to avoid an overload of emails. After a few days, you can enable notifications to receive Dependabot alerts as usual.