LDAP またはビルトイン認証を使用している� �合、GitHub Enterprise Serverインスタンス で 2 要� 認証がサポートされます。 Organizationの管理者は、メンバーに対して2要� 認証の有効化を必� �とすることができます。

SAMLあるいはCASを利用する� �合、GitHub Enterprise Server上では2要� 認証はサポートあるいは管理されませんが、外部の認証プロバイダではサポートされることがあります。 Organizationでの2要� 認証の強制はできません。 Organizationにおける2要� 認証の強制に関する詳しい情� �については「Organizationにおける2要� 認証の要求」を参照してく� さい。

詳しい情� �については「2 要� 認証について」を参照してく� さい。

2 要� 認証実施にあたっての要件

Organizationのメンバーと外部のコラボレータに2FAの利用を求める前に、自分自身の個人アカウントで2要� 認証を有効化してく� さい。

警告:

- 2要� 認証を要求すると、2FAを使わないメンバーと外部のコラボレータ(含むぼットアカウント)はOrganizationから削除され、自分のフォークやプライベートリポジトリも含めたそのOrganizationのリポジトリにアクセスできなくなります。 Organizationから削除されて3ヶ月以内に個人アカウントで2FAを有効化すれば、彼らのアクセス権限と設定を復帰させることができます。

- 2FAが要求されると、2FAを無効化しているOrganizationのメンバーあるいは外部のコラボレータは、自動的にOrganizationから削除されます。

- あなたが、2 要� 認証を義務付けている Organization の唯一のオーナーである� �合、その Organization での 2 要� 認証義務を無効にしなければ、あなたの個人アカウントの 2 要� 認証を無効にすることはできません。

2要� 認証の利用を要求する前に、Organizationのメンバーと外部のコラボレータに通知をして、アカウントに2FAをセットアップしてもらうよう� �むことをおすすめします。 メンバー及び外部のコラボレータがすでに2FAを利用しているかの確認は、OrganizationのPeopleタブから行えます。

-

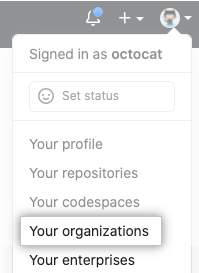

In the top right corner of GitHub Enterprise Server, click your profile photo, then click Your organizations.

-

Organizationの隣のSettings(設定)をクリックしてく� さい。

-

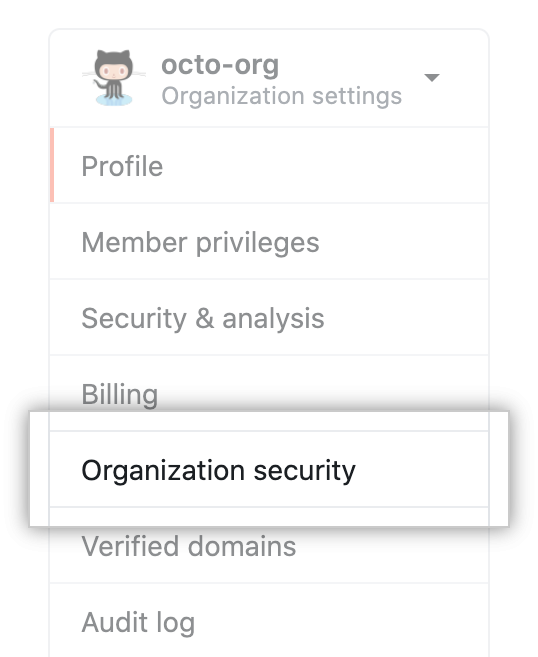

左のサイドバーでOrganization security(Organizationのセキュリティ)をクリックしてく� さい。

-

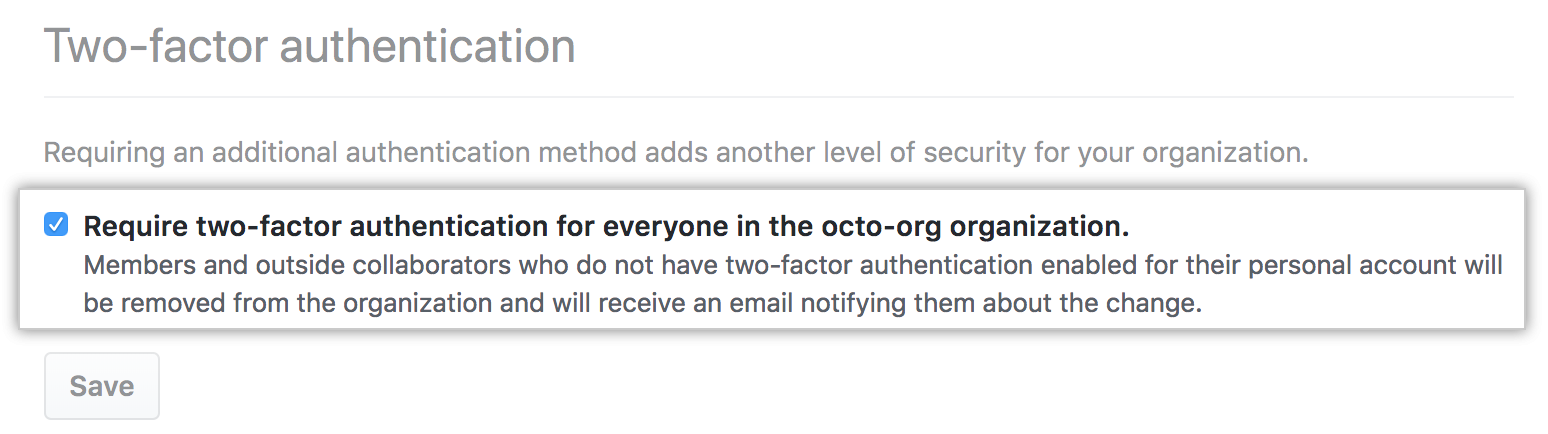

"Authentication(認証)"の下で、Require two-factor authentication for everyone in your organization(Organization内の全員に2要� 認証を必� �とする)を選択し、Save(保存)をクリックしてく� さい。

-

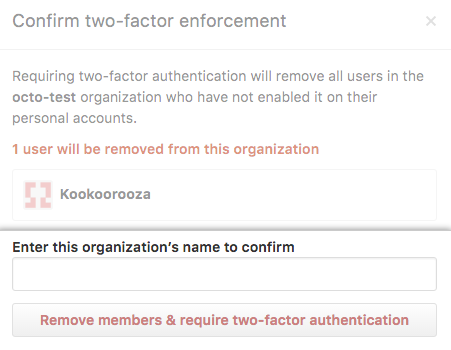

求められた� �合には、Organization から削除するメンバーおよび外部コラボレーターに関する情� �を読んでく� さい。 変更を確認するためにOrganization名を入力し、Remove members & require two-factor authentication(メンバーを削除 & 2要� 認証が必要)をクリックしてく� さい。

Organization から削除された人々を表示する

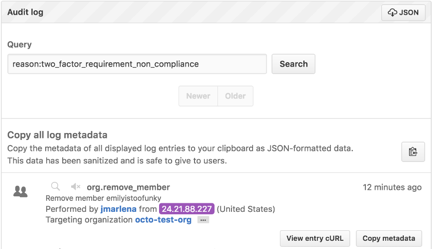

2 要� 認証義務に従わなかったために Organization から自動的に削除された人々を見るには、検索フィールドで reason:two_factor_requirement_non_compliance を使って Audit log を検索します。

-

任意のページの左上で、をクリックしてく� さい。

-

From an administrative account on GitHub Enterprise Server, in the upper-right corner of any page, click .

-

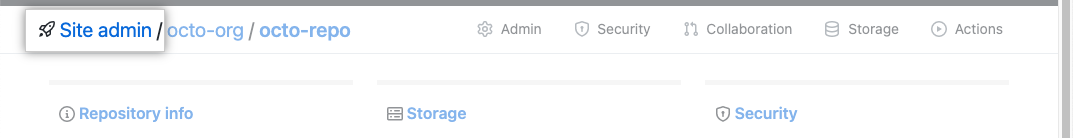

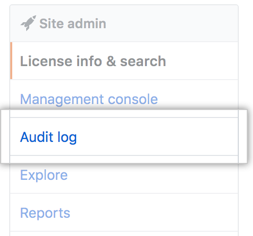

If you're not already on the "Site admin" page, in the upper-left corner, click Site admin.

-

左のサイドバーでAudit logをクリックしてく� さい。

-

reason:two_factor_requirement_non_complianceを使って検索クエリを入力してく� さい。 検索結果を絞り込むには:

検索結果を絞り込むには:- 削除された Organization のメンバーの� �合、

action:org.remove_member AND reason:two_factor_requirement_non_complianceと入力してく� さい。 - 削除された外部コラボレーターの� �合、

action:org.remove_outside_collaborator AND reason:two_factor_requirement_non_complianceと入力してく� さい。

また、Organization 名を使えば、特定の Organization から削除された人を見ることができます:

org:octo-org AND reason:two_factor_requirement_non_compliance

- 削除された Organization のメンバーの� �合、

-

[Search] をクリックします。

削除されたメンバーと外部コラボレーターを Organization に復帰できるようにする

2要� 認証の利用の要求を有効化したときにOrganizationから削除されたメンバーあるいは外部のコラボレータがいれば、その人たちには削除されたことを知らせるメールが届きます。 そうなった� �合には、彼らは個人アカウントで2FAを有効化し、OrganizationのオーナーにOrganizationへのアクセスを求めなければなりません。