Nota: La revisión de dependencias se encuentra actualmente en versión beta y está sujeta a cambios.

About dependency review

La revisión de dependencias te permite entender los cambios a las dependencias y el impacto de seguridad de estos cambios en cada solicitud de cambios. Te proporciona una visualización fácil de entender para los cambios de dependencia con un diferencial rico en la pestaña de "Archivos que cambiaron" de una solicitud de cambios. La revisión de dependencias te informa sobre:

- Qué dependencias se agregaron, eliminaron o actualizaron junto con las fechas de lanzamiento.

- Cuántos proyectos utilizan estos componentes.

- Datos de las vulnerabilidades para estas dependencias.

Before you can use dependency review, you must enable the dependency graph and connect your GitHub Enterprise Server instance to GitHub.com. For more information, see "Enabling alerts for vulnerable dependencies on GitHub Enterprise Server."

Dependency review allows you to "shift left". You can use the provided predictive information to catch vulnerable dependencies before they hit production. For more information, see "About dependency review."

Reviewing dependencies in a pull request

-

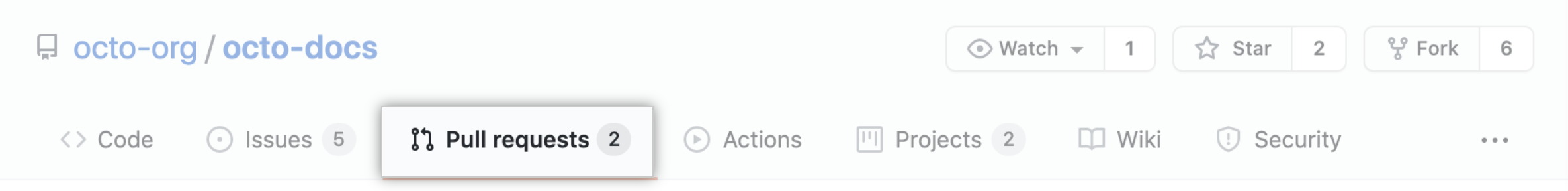

En el nombre del repositorio, haga clic en Solicitudes de incorporación de cambios.

-

En la lista de solicitudes de incorporación de cambios, haga clic en la que quiera revisar.

-

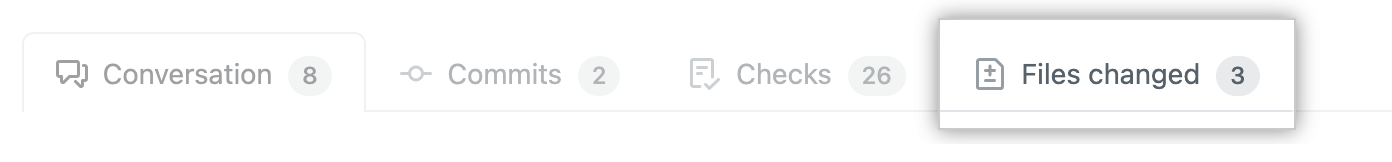

On the pull request, click Files changed.

-

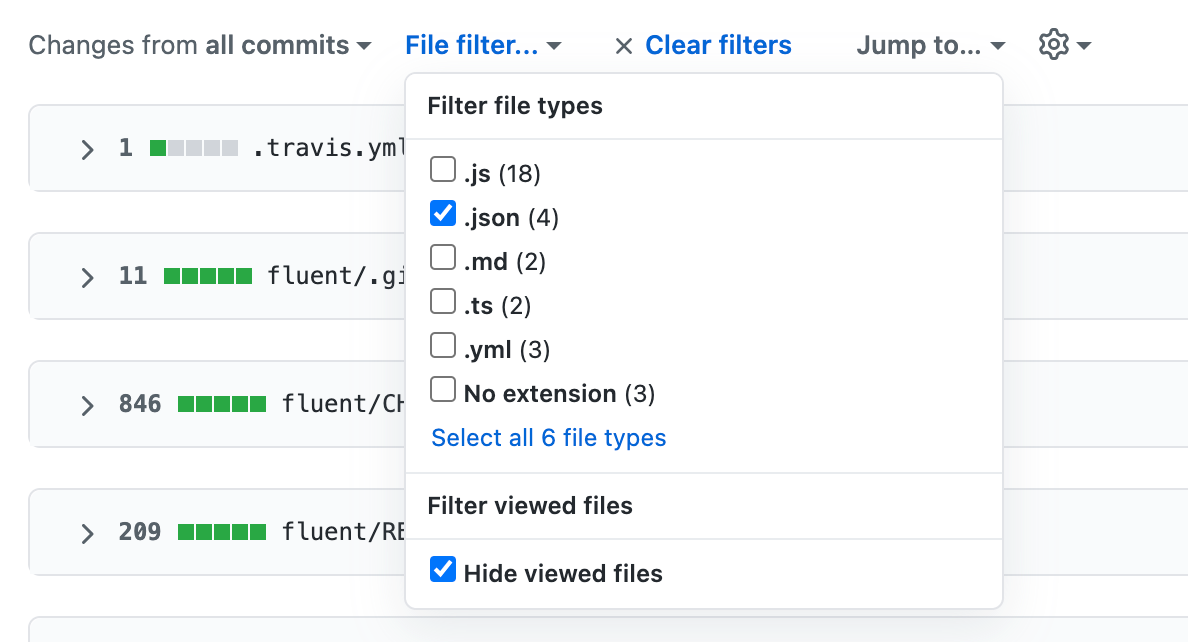

If the pull request contains many files, use the File filter drop-down menu to collapse all files that don't record dependencies. This will make it easier to focus your review on the dependency changes.

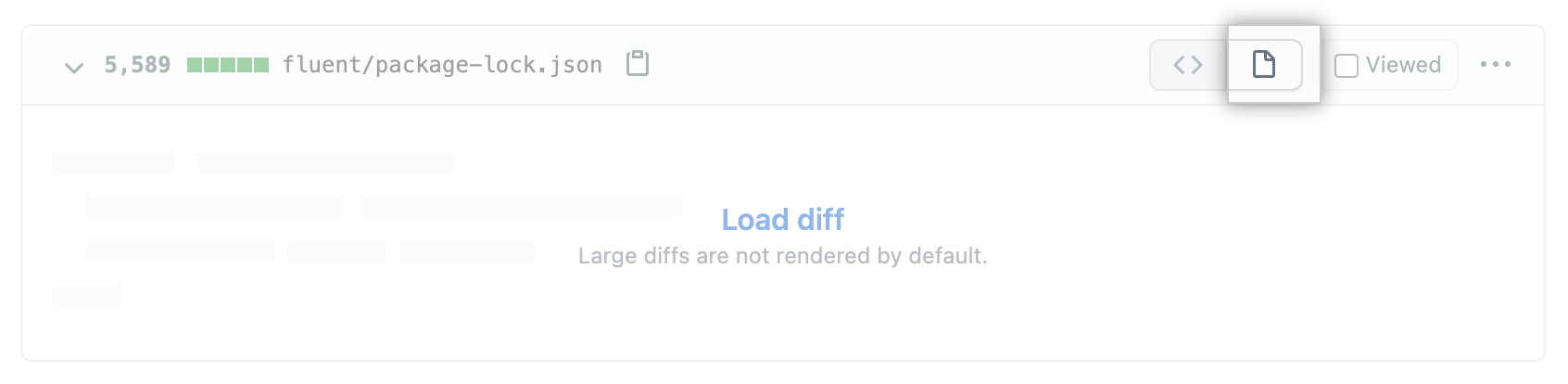

The dependency review provides a clearer view of what has changed in large lock files, where the source diff is not rendered by default.

The dependency review provides a clearer view of what has changed in large lock files, where the source diff is not rendered by default.Note: Dependency review rich diffs are not available for committed static JavaScript files like

jquery.js. -

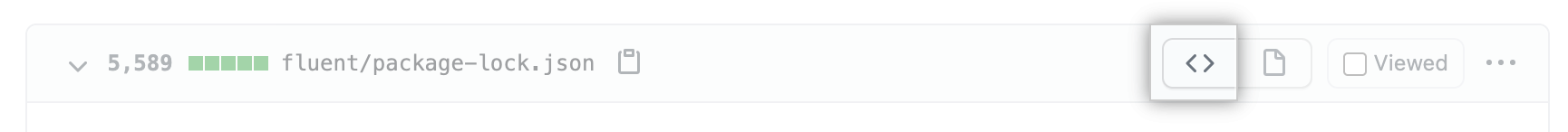

On the right of the header for a manifest or lock file, display the dependency review by clicking the rich diff button.

-

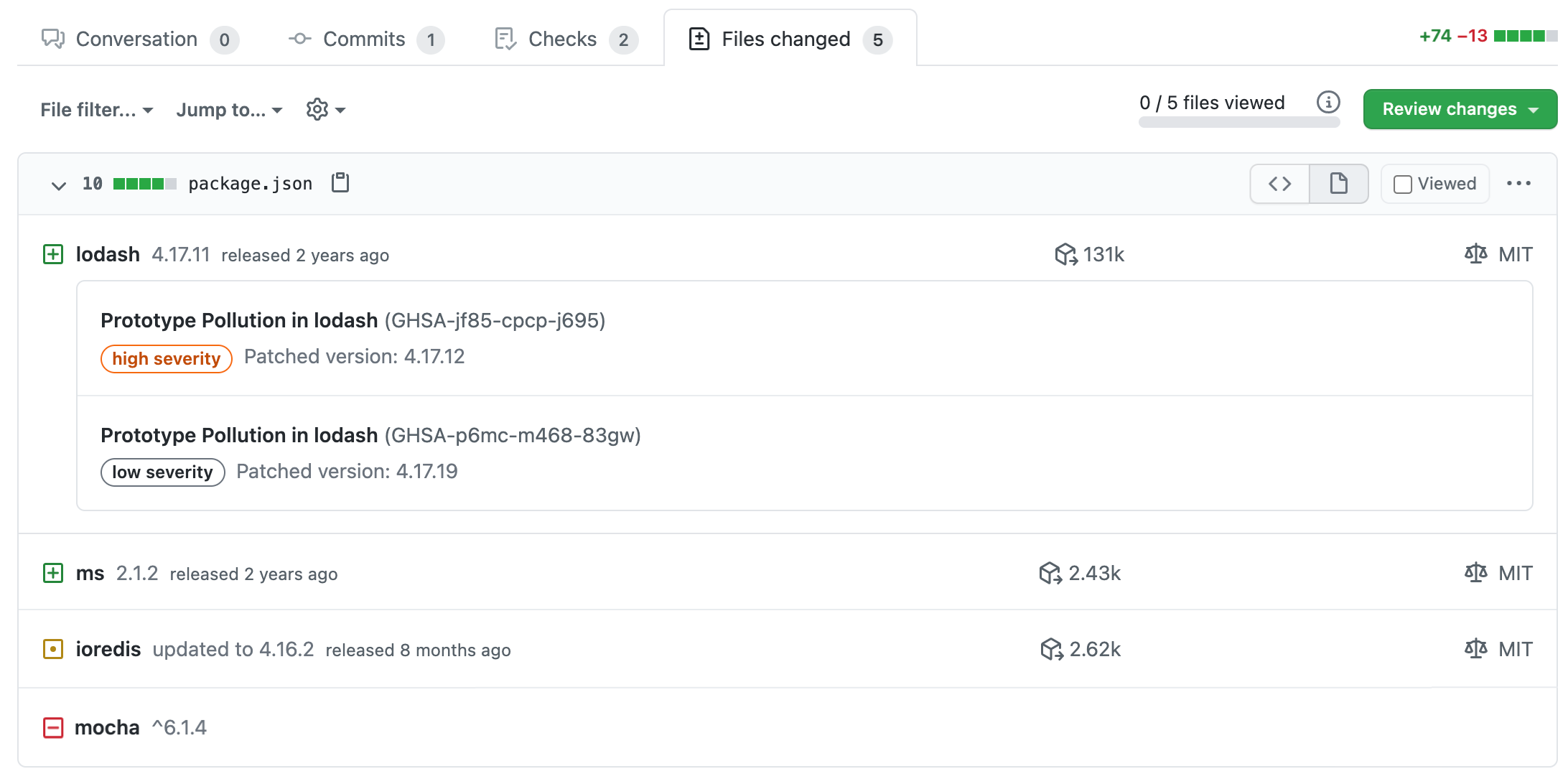

Check the dependencies listed in the dependency review.

Any added or changed dependencies that have vulnerabilities are listed first, ordered by severity and then by dependency name. This means that the highest severity dependencies are always at the top of a dependency review. Other dependencies are listed alphabetically by dependency name.

The icon beside each dependency indicates whether the dependency has been added (), updated (), or removed () in this pull request.

Other information includes:

- The version, or version range, of the new, updated, or deleted dependency.

- For a specific version of a dependency:

- The age of that release of the dependency.

- The number of projects that are dependent on this software. This information is taken from the dependency graph. Checking the number of dependents can help you avoid accidentally adding the wrong dependency.

- The license used by this dependency, if this information is available. This is useful if you want to avoid code with certain licenses being used in your project.

Where a dependency has a known vulnerability, the warning message includes:

- A brief description of the vulnerability.

- A Common Vulnerabilities and Exposures (CVE) or GitHub Security Advisories (GHSA) identification number. You can click this ID to find out more about the vulnerability.

- The severity of the vulnerability.

- The version of the dependency in which the vulnerability was fixed. If you are reviewing a pull request for someone, you might ask the contributor to update the dependency to the patched version, or a later release.

-

Puede que también quieras revisar el diff origen, ya que podría haber cambios en el archivo de bloqueo o de manifiesto que no cambian de dependencia o podrían haber dependencias que GitHub no puede procesar, las cuales, como resultado, no aparecen en la revisión de dependencias.

Para regresar a la vista de diferencias de origen, haga clic en el botón .